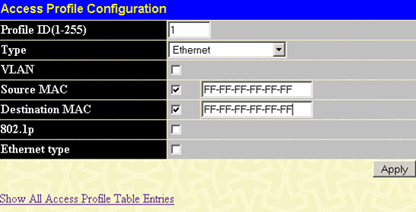

Рис. 8. Настройка параметров профиля доступа через веб-интерфейс

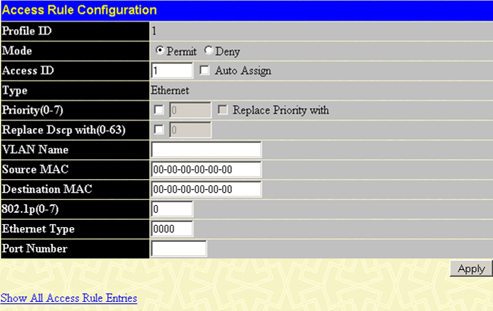

Затем в данном профиле было создано правило (нажатием кнопок «Modify» – в таблице профилей доступа и «Add» в открывшейся форме просмотра списка правил профиля) со следующими параметрами (см. рис. 9): Mode – Permit (тип правила – разрешающее), Access ID – 1 (уникальный в пределах одного профиля идентификатор правила), Source MAC – 00-0D-61-83-A3-AC (МАС-адрес первого компьютера), Destination MAC – 00-11-95-61-CF-E0 (MAC-адрес интернет-шлюза), Port Number – 1 (номер порта, с которого разрешается доступ).

Рис. 9. Настройка параметров правила доступа через веб-интерфейс

2) Второй профиль содержит набор правил (по одному для каждого порта), запрещающих компьютеру с любым MAC-адресом доступ к интернет – шлюзу. Параметры, заданные для данного профиля: Profile ID – 2; Type – Ethernet; критерий – Destination MAC с маской FF-FF-FF-FF-FF-FF, то есть все пакеты канального уровня, проходящие через коммутатор, будут подвергаться сравнению, но только по MAC-адресу получателя (то есть решение о разрешении прохождения пакета будет приниматься на основании только MAC-адреса получателя – что нам и требовалось).

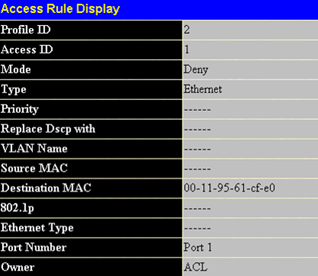

Параметры созданных в данном профиле правил (см. рис. 10): Mode – Deny (тип правила – запрещающее); Access ID – с 1 по 24; Destination MAC - 00-11-95-61-CF-E0 (MAC-адрес интернет-шлюза), Port Number – от 1 до 24.

Рис. 10. Просмотр параметров правила доступа через веб-интерфейс

В итоге доступ в Интернет удалось получить только с первого компьютера, а установить соединение второго компьютера с интернет-шлюзом не удалось, следовательно, настройка списков управления доступом была выполнена корректно.

По окончании выполнения лабораторной работы конфигурация обоих коммутаторов была сброшена к установкам по умолчанию через веб-интерфейс (раздел «Reset system»).

По результатам выполненной лабораторной работы можно сделать следующий вывод: изученные и опробованные нами на практике механизмы ограничения доступа к сети (Port Security, сегментация трафика и ACL) позволяют с различных точек зрения подходить к вопросу разграничения доступа: Port Security основывается на содержимом и способах заполнения внутренней таблицы MAC-адресов коммутатора; сегментация трафика позволяет определить набор разрешенных каналов передачи трафика по портам; ACL делает возможным создавать многоступенчатые критерий определения того, является ли трафик, проходящий через коммутатор, разрешенным. Однако не стоит забывать о том, что эти технологии имеют и недостатки: так, например, существует возможность подмены MAC- и IP-адресов компьютеров, что может позволить злоумышленнику обойти систему ограничения доступа. Однако, будучи грамотно настроенными и используемыми в комплексе, рассмотренные в данной лабораторной работе технологии обеспечения безопасности сети способны справиться с задачей разграничения доступа пользователей к ресурсам локальной сети.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.