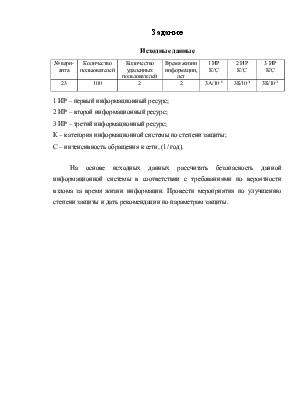

|

№ варианта |

Количество пользователей |

Количество удаленных пользователей |

Время жизни информации, лет |

1 ИР К/С |

2 ИР К/С |

3 ИР К/С |

|

23 |

100 |

2 |

2 |

3А/10-6 |

3Б/10-4 |

3Б/10-3 |

1 ИР – первый информационный ресурс;

2 ИР – второй информационный ресурс;

3 ИР – третий информационный ресурс;

К – категория информационной системы по степени защиты;

С – интенсивность обращения к сети, (1/ год).

На основе исходных данных рассчитать безопасность данной информационной системы в соответствии с требованиями по вероятности взлома за время жизни информации. Провести мероприятия по улучшению степени защиты и дать рекомендации по параметрам защиты.

Реферат

В проекте рассчитывается безопасность данной информационной системы. По результатам расчета вероятности проникновения нарушителей в информационные ресурсы, делается вывод о проникновении нарушителей в информационную систему. Даются рекомендации по параметрам защиты информационной системы. Предлагается наилучший вариант защиты при

Курсовой проект: 26 страниц, 1 рисунок, 6 таблиц, 3 использованных источника.

ИНФОРМАЦИОННАЯ СИСТЕМА, ИНФОРМАЦИОННЫЙ РЕСУРС, ПОЛЬЗОВАТЕЛИ, ПАРОЛЬ, ВЕРОЯТНОСТЬ ПРОНИКНОВЕНИЯ НАРУШИТЕЛЕЙ, НАРУШИТЕЛЬ, КЛАВИАТУРА.

Введение 5

1.Основные понятия и определения 7

2. Основы теории секретных систем. 8

3. Практическая защита информации 11

4. Модель нарушителя 13

5. Расчет вероятности проникновения нарушителей в информационную систему. 16

5.1. Расчет вероятности взлома за время жизни информации без использования средств защиты.17

5.2. Расчет вероятности взлома за время жизни информации с использования средств защиты.18

6. Расчет вероятности проникновения нарушителей в информационную систему (для удаленных пользователей). 22

6.1. Расчет вероятности взлома за время жизни информации без использования средств защиты.22

6.2. Расчет вероятности взлома за время жизни информации с использования средств защиты.23

Заключение 25

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ 26

С конца 80-ых начала 90-ых годов проблемы связанные с защитой информации беспокоят как специалистов в области компьютерной безопасности, так и многочисленных рядовых пользователей персональных компьютеров. Это связано с глубокими изменениями, вносимыми компьютерной технологией в нашу жизнь. Изменился сам подход к понятию «информация». Этот термин сейчас больше используется для обозначения специального товара, который можно купить, продать, обменять на что-то другое и т.д. При этом стоимость подобного товара зачастую превосходит в десятки, а то и в сотни раз стоимость самой вычислительной техники, в рамках которой он функционирует.

Естественно, возникает потребность защитить информацию от несанкционированного доступа, кражи, уничтожения и других преступных действий.

На сегодняшний день сформулировано три базовых принципа информационной безопасности, задачей которой является обеспечение:

- целостности данных - защита от сбоев, ведущих к потере информации или ее уничтожения;

- конфиденциальности информации;

- доступности информации для авторизованных пользователей.

Рассматривая проблемы, связанные с защитой данных в сети, возникает вопрос о классификации сбоев и несанкционированного доступа, что ведет к потере или нежелательному изменению данных. Это могут быть сбои оборудования (кабельной системы, дисковых систем, серверов, рабочих станций и т.д.), потери информации (из-за инфицирования компьютерными вирусами, неправильного хранения архивных данных, нарушений прав доступа к данным), некорректная работа пользователей и обслуживающего персонала. Перечисленные нарушения работы в сети вызвали необходимость создания различных видов защиты информации. Условно их можно разделить на три класса:

- средства физической защиты;

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.