Символом E позначене перетворення яке розширює вхідний 32-бітовий блок до 48-бітового блоку відповідно до приведеного нижче таблицею. 32 біта вхідного блоку поділяються на 8 груп з 4 битів, потім кожна така група перетвориться в групу з 6 битів. Вхідний блок замкнуть у петлю, так що остання група з 4 битів є сусідньою ліворуч стосовно першого. Результат цього перетворення розглядається як вісім 6-бітових блоків, над якими будуть виконуватися перетворення S1…S8... Кожний стовпець таблиці відповідає одному 6-бітовому блоку, у який записані біти вхідного 32-бітового блоку.

|

32 |

1 |

2 |

3 |

4 |

5 |

|

4 |

5 |

6 |

7 |

8 |

9 |

|

8 |

9 |

10 |

11 |

12 |

13 |

|

12 |

13 |

14 |

15 |

16 |

17 |

|

16 |

17 |

18 |

19 |

20 |

21 |

|

20 |

21 |

22 |

23 |

24 |

25 |

|

24 |

25 |

26 |

27 |

28 |

29 |

|

28 |

29 |

30 |

31 |

32 |

1 |

Таблиця 2 - Перетворення E(R)

Перетворення S

48-бітний результат операції XOR поділяється на 8 груп по 6 битів, потім кожна група перетвориться в групу з 4 битів по своїй таблиці S1…S8...

Перетворення P

Перетворення являє собою мікширування битів по визначеній таблиці. Таблиці S і перестановка P – постійні в системі.

Розширенняключа

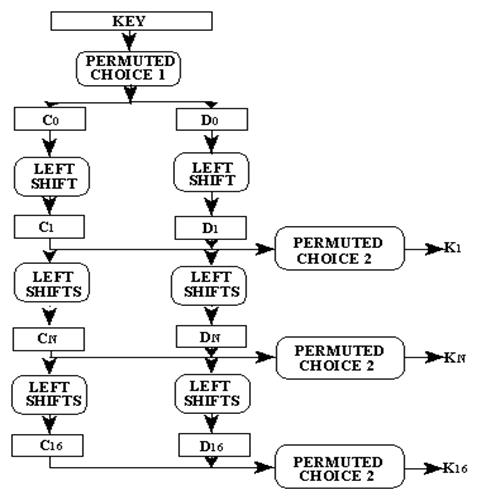

Розширення ключа являє собою генерацію шістнадцяти 48-бітових допоміжних ключів, що використовуються в S-P перетворенні. Перетворення PC-1 і PC-2 аналогічні перетворенню Е в схемі обчислення функції f.

TripleDes – DES c 192-бітовим ключем

Для підвищення рівня Малюнок 2 Розширення ключа в алгоритмі DES.

таємності, що забезпечує алгоритм DES фірмою IBM був запропонований алгоритм TripleDES – потрійний DES. Схема шифрування має такий вигляд:

192-бітовий ключ розділяється на три 64-бітових ключі ДО1, ДО2, ДО3;

Зашифрувати блок алгоритмом DES за допомогою ключа ДО1;

Дешифрувати блок алгоритмом DES за допомогою ключа ДО2;

Зашифрувати блок алгоритмом DES за допомогою ключа ДО3.

У країнах

СНД в основному користуються криптосистемою

ДСТ 28 147-89. Вона улаштована принципово так

само як DES, але трохи більш громіздка (наприклад, у ній 256-бітний ключ і 32

ітерації).

Достоїнством криптосистем такого роду є висока швидкість за- і розшифровки, що показано в таблиці 1.3.

Таблиця 3 - Швидкість роботи DES

|

Процесор |

8088 |

80286 |

80386 |

80486 |

Pentium |

|

Швидкість (тис. DES блоків у секунду) |

0,37 |

1,1 |

5,0 |

43,0 |

116,0 |

Майже із самого моменту своєї появи DES став об'єктом ретельного вивчення. При 256 » 1017 ключів силова атака (повний перебір ключів доти, поки з криптограми не вийде осмислений текст) уже тоді лише з невеликим запасом перевищувала можливості ЕОМ. Був опублікований проект спеціалізованого багатопроцесорного комп'ютера вартістю близько 20 млн. дол., що міг би розкрити DES шляхом повного перебору приблизно за 12 годин. У відомому змісті DES виправдав надії своїх прихильників. Незважаючи на інтенсивні і ретельні дослідження алгоритму, ще ніхто не повідомив про уразливі місця, на основі яких можна було б запропонувати метод криптоаналіза, істотно кращий чим повний перебір. Офіційна думка фахівців залишається таким: DES – дуже гарний алгоритм, хоча і з малим ключем.

ВПРАВИ

1.Завдяки чому алгоритм DES є стійким?

2.Напишіть програму що реалізує алгоритм DES.

Симетричні криптоалгоритми на даному етапі використовуються не так поширено як асиметричні, але така криптосистема як DES, э відомою та популярною. Так як симетричні криптоалгоритми є бистродіючими та легкими в застосуванні, вони часто використовуються у парі з асиметричними.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.