Cisco Certified

Network Associate

Study Guide от Chillnz

|

Эталонная

модель OSI

1.

Определите и опишите функции каждого из семи уровней сетевой модели OSI.

Модель

OSI состоит из семи Уровней: Приложений, Представления данных, Сессий,

Транспортного, Сетевого, Канального и Физического.

Уровень

Приложений

Уровень Приложений определяет предполагаемого

партнера для связи и устанавливает его доступность, синхронизирует

передающие и принимающие приложения, договаривается о проверке целостности

данных и процедурах восстановления ошибок, определяет достаточность

имеющихся ресурсов для установки и поддержания предполагаемой связи.

Уровень

Представления Данных

Уровень представления данных договаривается о

синтаксисе передачи данных для Уровня Приложений; этот уровень отвечает за

шифрование данных. Стандарты типа PIC, JPG, TIFF и XDR, являются

стандартами данного Уровня.

Уровень

Сессий

Уровень Сессий ответственен за координацию соединений

между системами, поддержание функционирования сессий, решение вопросов

безопасности, ведение журнала соединений и за некоторые другие

административные функции.

Стандартами Уровня Сессий являются SQL, NFS и т.д.

Транспортный

Уровень

Транспортный Уровень обеспечивает передачу данных с

более высоких Уровней. Данный Уровень скрывает от приложений (абстрагирует)

реальную передачу данных через сеть. Протоколы данного уровня выполняют

задачи поддержания надежности соединения, контроля потока информации и

обнаружение ошибок.

Разрывает Виртуальные Цепи.

Данные на Транспортном Уровне разбиваются на Сегменты.

Сетевой

Уровень

Сетевой Уровень обеспечивает механизм адресации и

маршрутизации данных через сети. Сетевой Уровень фрагментирует слишком

большие пакеты до размера, требующегося для потоковой передачи (параметр

Максимальная передаваемая единица MTU).

Сетевой Уровень транслирует логические адреса (IP /

IPX) или имена в физические адреса (MAC). Также этот Уровень добавляет

заголовок с информацией о логической адресации.

Данные на Сетевом Уровне разбиваются на Пакеты

или Дейтаграммы.

Канальный

Уровень

Канальный Уровень определяет топологию сети

(например, Ethernet или Token Ring) и передачу фреймов в соответствии с

данной топологией.

Канальный Уровень обеспечивает безошибочную передачу

фреймов данных из одного узла в другой через сервис Физического Уровня.

MAC адреса имеют место на этом Уровне.

Данные на Канальном Уровне разбиваются на фреймы.

Физический

Уровень

Физический Уровень заботится о реальном

преобразовании потока битов в электрические сигналы, которые могут

передаваться через физическую среду передачи данных.

Этот уровень описывает свойства физической среды

передачи данных.

2.

Опишите сетевой сервис, ориентированный на установление соединения и не

ориентированный на установление соединения и определите ключевые различия

между ними.

Связь,

ориентированная на установление соединения поддерживается TCP портом 6. Это

подобно телефонному соединению, когда для проведения разговора вы должны

сделать звонок, а другая сторона должна на него ответить. Это обеспечивает

надежность, так как гарантируется установление сессии, и получаются

подтверждения на Транспортном Уровне.

Сервисы,

не ориентированные на установление соединения поддерживаются UDP портом 17.

Этот процесс подобен отправке почтовой карточки. Вам не нужно

предварительно связываться с другим человеком, вы просто пишите сообщение и

отправляете его. Получение не гарантированно и подтверждения не передаются

и не получаются. Этот сервис быстрее, чем ориентированный на соединение. А

проверка того, что данные были получены, является заботой приложения или

протоколов более высокого уровня.

3.

Опишите физические адреса и сетевые адреса, и определите ключевые различия

между ними.

Физические

адреса действуют на Сетевом Уровне. MAC адреса это адреса Канального

Уровня, которые встраиваются в сетевое оборудование производителем и обычно

они не могут быть изменены.

Коммутаторы

и Мосты оперируют на Канальном Уровне и используют адреса Физические адреса

при коммутации.

Адреса

Канального Уровня имеют «плоскую», неиерархическую структуру.

Сетевые

Адреса действуют на Сетевом Уровне. Это IP адреса или IPX адреса, которые

используются Маршрутизаторам для определения пути следования пакетов.

Сетевые адреса строятся из двух частей, Адреса Сети и Адреса Узла.

Сетевые

адреса зависят от узла и должны быть связаны с каждым интерфейсом для

каждого протокола, работающего на данном узле.

Нет

жестких взаимоотношений между конкретным узлом и конкретным Сетевым

адресом.

4.

Определите как минимум 3 причины, почему промышленность использует

многоуровневую модель.

Промышленность

использует разделенную на уровни модель для того, чтобы разделить задачу на

функции так, чтобы разработчики могли сконцентрироваться на задачах одного

Уровня. Ниже приведены эти преимущества:

- Она

разъясняет общие функции, а не то, кто делает это.

- Она

разделяет сложный процесс сетевого взаимодействия на более управляемые

подуровни.

- Она

использует стандартные интерфейсы, что позволяет облегчить

взаимодействие систем.

- Разработчики

могут изменять возможности одного уровня, не изменяя всех кодов

программы.

- Она

позволяет использовать специализацию, что вызывает прогресс

промышленности.

- Она

облегчает поиск неисправностей.

5.

Определите и объясните 5 шагов преобразования данных при инкапсуляции.

Инкапсуляция

данных это процесс, в котором информация «обертывается» заголовками

протокола, или, другими словами, помещается в поле данных другого

протокола.

В модели

OSI каждый уровень производит инкапсуляцию данных вышестоящего уровня по

мере того, как данные перемещаются вниз по стеку протоколов.

На

передающей стороне инкапсуляция данных происходит следующим образом:

- Пользовательские

данные преобразуются в Данные. (Уровень Приложения)

- Данные

преобразуются в Сегменты. (Транспортный Уровень)

- Сегменты

преобразуются в Пакеты или Дейтаграммы. (Сетевой Уровень)

- Пакеты

или Дейтаграммы преобразуются во Фреймы. (Канальный Уровень)

- Фреймы

преобразуются в Биты. (Физический Уровень)

6.

Объясните контроль потоком данных и опишите три его базовых метода,

используемые в сетях.

Контроль

потока данных (контроль трафика) это функции, которые предотвращают

перегрузки в сети, гарантируя, что передающее устройство не переполнит

приемное устройство данными.

Имеется

несколько возможных причин возникновения перегрузок в сетях. Например,

более быстрый компьютер может генерировать данные быстрее, чем сеть может

переносить или быстрее, чем принимающее устройство может получать или

обрабатывать.

Имеется

три основных метода для контроля перегрузок в сети:

- Буферизация

- Сообщения

Гашение Источника (Source Quench Message)

- Окно

передачи

Буферизация

Буферизация

используется сетевыми устройствами для временного хранения «всплесков»

избыточных данных, которые не могут быть достаточно быстро обработаны

узлом.

Это

применимо для небольших всплесков, но большие всплески могут переполнить

буферы памяти и, как результат, пакеты в буфере будут уничтожаться.

Сообщения

Гашения Источника

Source

Quench Message посылается получающим устройством для того, чтобы показать

отправителю, что буфер получателя полон. Каждый потерянный пакет вызывает

отправку одного сообщения гашения источника.

Отправляющее

устройство, получив такое сообщение, снижает частоту передачи данных до тех

пор, пока не перестанет получать сообщения Source Quench Messages.

Затем

передающее устройство будет постепенно повышать частоту передачи данных,

пока не начнет получать Source Quench Messages снова.

Окно

передачи (Windowing)

Окно

передачи это схема контроля потоком информации, когда передающему

устройству требуется получение подтверждение от принимающего устройства

после передачи определенного числа переданных пакетов. Это число называется

размером окна (Window Size).

Если

размер окна равен 3, передающее устройство пошлет три пакета, и затем будет

ждать подтверждения от принимающего устройства перед тем, как на передачу

следующей порции данных.

Если

принимающее устройство не получило все пакеты, оно не посылает

подтверждение, и поэтому после определенного таймаута передающее устройство

перешлет пакеты снова на более низкой скорости.

7.

Укажите ключевые межсетевые функции Сетевого Уровня модели OSI и то, как

они выполняются в маршрутизаторе.

- Установка

сетевых адресов.

- Выбор

лучшего пути через сети.

- Используются

протоколы маршрутизации между маршрутизаторами.

- Используются

маршрутизируемые протоколы для переноса пользовательских пакетов

данных.

- Используются

две части адреса.

- Устанавливаются

и поддерживаются таблицы маршрутизации.

- Исследуются

Сети.

- Адаптируются

и изменениям топологии сети.

- Поддерживают

широковещательную передачу.

|

|

Протоколы

Глобальных Сетей

8.

Определите различия между следующими протоколами Глобальной Сети: Frame

Relay, ISDN/LAPD, HDLC, и PPP.

Frame

Relay

Frame

Relay это быстрый протокол WAN, который оперирует на Физическом и Канальном

Уровне модели OSI. Он работает между устройствами DTE (Терминальным Оборудованием)

и DCE (Устройствами Завершения Цепей). Он использует коммутацию пакетов.

Устройствами

DTE являются терминалы, персональные компьютеры, маршрутизаторы и мосты –

все, что пользователь имеет как оконечные устройства в сети. Устройства DCE

это коммутаторы пакетов, которые находятся у поставщика услуг.

Протокол

Frame Relay использует PVC (Перманентные Виртуальные Цепи) и SVC

(Коммутируемые Виртуальные Цепи), но в большинстве случаев используются

PVC. Каждое соединение определяется Идентификатором Канального Соединения

DLCI (Data Link Connection Identifier).

ISDN/LAPD

Цифровая

Сеть с Интегрированными Услугами ISDN (Integrated Services Digital Network)

это цифровой сервис, предоставляемый по существующим телефонным сетям. ISDN

может поддерживать одновременную передачу данных и голоса. ISDN описан как

группа протоколов ITU-T, которая перекрывает Физический, Канальный и

Сетевой Уровни Модели OSI.

HDLC

Протокол

Управления Высокоуровневым Каналом Связи HDLC (High Level Data Link Control

Protocol) это протокол Канального Уровня, который является стандартным

типом инкапсуляции для последовательных интерфейсов для оборудования фирмы

Cisco.

Протокол

HDLC является модифицированной версией протокола SDLC.

Данный

протокол относится к стандарту 802.2

PPP

Протокол

Канала Связи с Непосредственным Соединением PPP (Point to Point Protocol)

это протокол Канального Уровня, который может быть использован для работы

как через асинхронные (коммутируемые телефонные линии), так и синхронные

линии связи (ISDN). Он использует Протокол Управления Каналом LCP (Link

Control protocol) для обслуживания линии связи. Он имеет некоторые

дополнительные функции, включая Авторизацию доступа используя протоколы PAP

или CHAP и компрессию данных.

Инкапсуляция

PPP устанавливается на интерфейсе, используя следующую команду:

Router(config-if)#encapsulation ppp

Для

установления соединения протокол PPP должен быть разрешен на обоих

интерфейсах.

9.

Определите ключевые термины и характеристики Frame Relay.

Протокол

Frame Relay предлагает сервис передачи данных на скорости от 56kbps до

2,078Mbps через оптоволоконные линии связи. Frame Relay использует проверку

контрольной суммы пакетов CRC, плохие пакеты уничтожаются, и получающая

станция запрашивает повторную передачу недостающих фреймов.

Он

использует Идентификаторы Канального Соединения DLCI для идентификации

виртуального соединения. Для назначения DLCI интерфейсу, наберите:

Router(config-if)#frame-relay interface-dlci 16

Номер

может быть числом от 16 до 1007

Локальный

Управляющий Интерфейс LMI (Local Management Interfaces) обеспечивает

информацию о значениях DLCI и о состоянии виртуальных цепей. Тип LMI по

умолчанию - Cisco, но он может быть установлен в:

- Cisco

(по умолчанию)

- Ansi

- Q944a

Тип может

быть назначен при помощи команды:

Router(config-if)#frame-relay lmi-type ansi

Приведенная

выше команда установит тип LMI ansi.

Для

установки протокола frame relay для интерфейса, просто установите тип

инкапсуляции в frame-relay

Инкапсуляция

Frame Relay может быть двух стандартов: Cisco (по умолчанию) или IETF. Для

установки, наберите:

Router(config-if)#encapsulation frame-relay ietf

Данная

команда установит Frame Relay инкапсуляцию IETF

Вы можете

использовать Cisco инкапсуляцию для соединения двух маршрутизаторов Cisco,

или IETF, если вы присоединяетесь к маршрутизатору другой фирмы.

10.

Перечислите команды для настройки Frame Relay LMI, карт и субинтерфейсов.

Для

установки типа LMI, наберите в режиме настройки интерфейса:

Router(config-if)#frame-relay lmi-type {cisco/ansi/q933a}

По

умолчанию используется тип Cisco.

Для

разрешения функционирования LMI на интерфейсе должно быть установлено

значение интервала keepalive. По умолчанию это значение 10 секунд, и может

быть установлено при помощи команды:

Router(config-if)#frame-relay keepalive 20

Мы установили

значение keepalive в 20 секунд.

Команда

Frame Relay Map говорит сетевому протоколу, как перейти от определенного

протокола и адреса, к соответствующему каналу, используя идентификатор

DLCI.

Имеется

два пути, каким образом это может происходить: вы можете использовать

команду frame-relay map или вы можете использовать функцию inverse-arp.

Субинтерфейсы

(Subinterfaces) позволяют нескольким виртуальным цепям использовать один

последовательный интерфейс, и каждый субинтерфейс может быть представлен

как отдельный интерфейс. Вы можете использовать команду interface

s0.interface number

Router(config)#int s0.? <0-4294967295> Serial interface number Router(config)#int s0.16 ? Multipoint Treat as a multipoint link Point-to-point Treat as a point-to-point link Этот пример создания субинтерфейса, который соответствует идентификатору DLCI.

11.

Перечислите команды проверки функционирования Frame Relay в маршрутизаторе.

Router#show

frame-relay ip -

Показывает статистику frame relay ip

Router#show frame-relay lmi - Показывает статистику LMI

Router#show frame-relay map - Показывает таблицу соответствий

Router#show frame-relay pvc - Показывает статистику PVC. Также

показывает DLCI Info>

Router#show frame-relay route - Показывает маршруты frame relay

Router#show frame-relay traffic - Показывает статистику протоколов

Команда Show

Interface также показывает информацию Frame Relay на определенном

интерфейсе.

12.

Определите операции протокола PPP для инкапсуляции данных Глобальной Сети в

маршрутизаторах Cisco.

Протокол

PPP разрешается на интерфейсе, используя следующую команду из режима

настройки интерфейса:

Router(config-if)#encapsulation ppp

Затем вы

можете выполнить несколько дополнительных команд настройки PPP, таких как

настройка авторизации, множественных соединений (multilink), компрессии,

обратного вызова и т.д.

Команда Show

Interface покажет метод инкапсуляции, применяемый на интерфейсе. Также

вы можете использовать команду Show Running-Config, для просмотра

PPP команд, связанных с интерфейсом.

13. Укажите

актуальность использования и контекст построения сети на базе ISDN.

Сети ISDN

могут быть использованы домашними пользователями для соединения с

корпоративными сетями или с Интернет, и обеспечивают соединение на скорости

до 128Kbps, используя возможность PPP Multilink. Сервис BRI также может

быть использован как резервная линия связи на случай, если первичная линия

перестанет работать. В этом случае вы должны установить приоритет ISDN

линии как можно более низким. Другими словами, эта линия связи должна быть

использована только в том случае, когда не осталось других путей.

14.Определите

протоколы ISDN, функциональные группы, контрольные точки и каналы.

Протоколы

ISDN

Данные

протоколы связаны с ISDN:

- E – Определяет

работу ISDN через действующие телефонные сети.

- I – Определяет

концепции, терминологии и сервисы ISDN.

- Q – Определяет

коммутацию и сигнализацию.

Функциональные

группы ISDN

Устройства,

присоединяемые к сети ISDN, известны как Терминальное Оборудование и могут

быть следующих типов:

- TE1 – Терминальное

Оборудование типа 1 понимает ISDN стандарты. Примером является

интерфейс BRI маршрутизатора.

- TE2 –

Терминальное Оборудование типа 2 это оборудование, предшествовавшее

стандартам ISDN. Для использования оборудования TE2, вы должны иметь

Терминальный Адаптер TA (Terminal Adapter).

Контрольные

точки ISDN

ISDN

использует четыре различные контрольные точки для объявления логических

интерфейсов. Они приведены ниже:

- R – Объявляет

контрольную точку между не-ISDN оборудованием и Терминальным Адаптером

TA

- S – Объявляет

контрольную точку между пользовательском терминалом и NT2

- T – Объявляет

контрольную точку между устройствами NT1 и NT2

- U – Объявляет

контрольную точку между устройствами NT1 и Устройством Окончания Линии

(Только в Северной Америке)

Каналы

ISDN

Сервис

ISDN может быть представлен как Интерфейс Базовой Скорости BRI (Basic Rate

ISDN) или Интерфейс Первичной Скорости PRI (Primary Rate ISDN).

BRI

состоит из двух 64Kbps B-каналов для данных и одного 16Kbps D-канала для

управления линией связи.

PRI

состоит из 23 64Kbps B-каналов и одного 64Kbps D-канала для США и 30 64Kbps

B-каналов и одного 64Kbps D-канала в Европе.

15.

Опишите реализацию ISDN BRI фирмы Cisco.

Cisco

внедряет BRI, используя BRI RJ45 интерфейс в маршрутизаторе, настроенный

как устройство TE1. Ниже перечислены некоторые дополнительные возможности

Cisco BRI:

- Многопротокольная

поддержка.

- Доступно

в нескольких сериях маршрутизаторов.

- Поддержка

SNMP с ISDN MIB группой.

- Множественные

несущие каналы.

- Сервис

предоставления полосы по требованию.

- Опциональное

отображение входящих звонков.

- PPP

с возможностью компрессии.

- Сервис

установления по требованию, используя DDR.

|

|

IOS

16.

Регистрация в маршрутизаторе в Пользовательском режиме и в

Привилегированном режиме.

Когда вы

первый раз загружаетесь в маршрутизатор, вы увидите приглашение Router>.

Этот режим называется Пользовательским Режимом (User EXEC mode) и содержит

только ограниченные возможности установки.

Введя

команду ENABLE и пароль, вы попадете в Привилегированный Режим (Privileged

EXEC Mode), на который указывает приглашение системы Router#. Из

этого режима вы можете выполнять все доступные команды и перейти в Режим

Глобальной Настройки (Global Configuration Mode).

17.

Использование контекстно-зависимой справки.

Операционная

система Cisco IOS имеет встроенную контекстно-зависимую справку. Главный

инструмент в ней это знак вопроса (?). Если вы не уверены в том, как

правильно полностью пишется команда, наберите ее частично и затем наберите

знак вопроса (?), и вы получите все доступные варианты.

Например,

вам нужно использовать команду CLOCK, но вы не уверены в

правильности введенной вами командной строки, вы можете ввести:

CLOCK ?

Данная

команда выдаст вам следующий текст:

read-calendar - Read the hardware calendar into the clock set - Set the time and date update-calendar - Update the hardware calendar from the clock

Это

опции, доступные при выполнении команды CLOCK.

Также вы

можете использовать знак вопроса (?), если вы не уверены в том,

какой синтаксис имеет сама команда или какие команды доступны.

Например,

если вы введете команду:

SHOW RUN?

Она

вернет текст:

running-config

Или если

вы можете ввести команду:

SHOW R?

Данная

команда выдаст вам следующий текст:

registry reload rhosts rif rmon route-map rtr running-config

Таким

образом, мы видим все команды группы SHOW, начинающиеся с R.

18.

Использование истории выполнения команд и возможности редактирования.

Ctrl-W – Стирает слово.

Ctrl-U – Стирает строку.

Ctrl-R – Показывает

строку заново.

Ctrl-A – Перемещает

курсор на начало текущей строки.

Ctrl-E – Перемещает

курсор на конец текущей строки.

Ctrl-F (или стрелка

вправо) – Перемещает курсор на один символ вперед.

Ctrl-B (или стрелка

влево) – Перемещает курсор на один символ назад.

Ctrl-P (или стрелка

вверх) – Вызывает предыдущую команду.

Ctrl-N (или стрелка

вниз) – Вызывает первую команду в буфере команд.

ESC+B – Перемещает

курсор на одно слово назад.

ESC+F – Перемещает

курсор на одно слово вперед.

Ctrl-Z – Выход из Режима

Конфигурации в Привилегированный Режим.

TAB

Key

– Завершение частично набранной команды

Router>

show history

– Показывает буфер команд

Router>

terminal history size – Устанавливает размер буфера команд

Router>

terminal no editing – Запрещает расширенные возможности редактирования

Router>

terminal editing – Разрешает расширенные возможности редактирования

19.

Проверка элементов маршрутизатора (RAM, ROM, CDP, show).

Маршрутизатор

работает со следующими компонентами:

Это

рабочая область маршрутизатора. Она содержит Таблицы маршрутизации, ARP кэш

и т. д. Также там хранится Текущая Конфигурация Маршрутизатора. Содержимое

памяти RAM теряет содержимое при выключении маршрутизатора.

Для

просмотра версии IOS, загруженной в RAM, наберите:

Router#show version

Для

просмотра программ, загруженных в RAM, наберите:

Router#show processes

Для

просмотра текущей конфигурации маршрутизатора, наберите:

Router#show running-configuration / write terminal

Для

просмотра таблиц и буферов памяти, наберите:

Router#show memory / show stacks / show buffers

Энергонезависимая память NVRAM

(Non-Volatile RAM) хранит стартовую конфигурацию маршрутизатора

(startup-config). NVRAM

сохраняет содержимое при выключении питания маршрутизатора или при его

перезагрузке.

Для

просмотра содержимого NVRAM, наберите:

Router#show startup-configuration / show config

Память

Flash это Электронно Программируемая Память EPROM. Flash память содержит

файл операционной системы (IOS). Наличие Flash позволяет обновлять

программное обеспечение без удаления или замены микросхем памяти.

Содержимое

памяти Flash сохраняется при выключении питания маршрутизатора или при его

перезагрузке. Если размер Flash памяти позволяет, то в ней можно хранить

несколько копий IOS.

Для

просмотра содержимого Flash памяти наберите:

Router#show flash

ROM

содержит программу диагностики маршрутизатора при включении питания,

программу начальной загрузки и операционную систему. Для обновления

программ в ROM требуется физическая замена микросхем.

CDP

Протокол

CDP (Cisco Discovery Protocol) является собственным протоколом компании

Cisco, который позволяет вам получить некоторую информацию о других

маршрутизаторах и коммутаторах при помощи только одной команды. Этот

протокол использует протокол SNAP на Канальном Уровне.

По

умолчанию CDP посылает широковещательные сообщения каждые 60 секунд и

держит эту информацию в памяти 180 секунд.

По

умолчанию протокол CDP разрешен во всех сетевых устройствах Cisco.

Для

разрешения протокола CDP (если он запрещен), нужно набрать следующую

команду из режима Глобальной Конфигурации:

Router(config)#cdp run

Протокол

CDP может быть запрещен на отдельных интерфейсах, если перейти в режим

Конфигурации Интерфейса и набрать команду:

Router(config-if)#no cdp enable

На уровне

интерфейсов вы можете только разрешать или запрещать работу протокола CDP.

Изменять значения параметров holdtime и timer вы можете

только из режима Глобальной Конфигурации. Например:

Router(config)#cdp timer 30 Router(config)#cdp holdtime 120

Данные

команды установят период рассылки широковещательных пакетов (timer) 30

секунд и значение времени, сколько маршрутизатор будет держать в памяти

полученную информацию о соседях (holdtime) 120 секунд.

Показ

записей CDP

Если

протокол CDP разрешен, вы можете посмотреть детали других устройств Cisco в

сети, набрав:

Router#show cdp neighbors

Эта

команда отобразит тип платформы, информацию о работающих протоколах

соседних устройств, а также возможности этих устройств (например,

маршрутизатор, коммутатор или мост).

20.Управление

конфигурационными файлами из привилегированного режима.

Конфигурация

маршрутизатора может быть создана несколькими способами.

Из

привилегированного режима вы можете вводить команды настройки с терминала

(консоли), из памяти (NVRAM) или из сети (с TFTP сервера).

- Router#conf

term

– Настраивает маршрутизатор вручную с консоли терминала.

- Router#config

mem

– Загружает файл конфигурации из NVRAM, подобно команде copy

startup running.

- Router#config

net

– Загружает файл конфигурации с TFTP сервера, подобно команде copy

TFTP startup

Вы также

можете использовать команду copy

- Router#copy running startup –

Копирует Текущую Конфигурацию

(RAM) в Стартовую Конфигурацию (NVRAM). Данная команда используется

после того, как вы произвели изменения в Текущей Конфигурации с

терминала и хотите сохранить их.

- Router#copy running tftp –

Создает резервную копию Текущей

Конфигурации на TFTP сервере.

- Router#copy

tftp running

– Загружает Конфигурацию с TFTP сервера.

Для того

чтобы использовать TFTP сервер, вы должны указать имя TFTP сервера или его

IP адрес и имя файла конфигурации.

21.

Контроль паролей маршрутизатора, идентификация и заставки.

Пароли:

Имеется

четыре различных типа паролей для безопасности вашего маршрутизатора:

Секрет Привилегированного Режима, Пароль Привилегированного Режима, Пароль

Виртуального Терминала, Пароль Дополнительного Порта и Консольный Пароль.

1.

Секрет Привилегированного Режима (Enable Secret)

Это

хорошо зашифрованный пароль, который имеет преимущество над Паролем

Привилегированного Режима, если он установлен. Он может быть установлен как

в процессе начальной установки, так и позже из режима Глобальной

Конфигурации.

Router(config)#enable secret andrew

Данный

пример устанавливает секретный пароль andrew. Пароль будет запрошен

при входе в Привилегированный Режим.

2. Пароль

Привилегированного Режима (Enable Password)

Данный

пароль используется, если вы не установили Секрет Привилегированного Режима

или когда вы используете устаревшее программное обеспечение IOS. Он может

быть установлен как в процессе начальной установки, так и из Режима

Глобальной Конфигурации.

Router(config)#enable password mason

Приведенная

выше команда устанавливает Пароль Привилегированного Режима mason.

Пароль Привилегированного Режима и Секрет Привилегированного Режима не

могут быть одинаковыми.

3.

Пароль Виртуального Терминала (Virtual Terminal Password)

Используется

для авторизации сессий удаленного терминала в маршрутизатор. Обязательно

должен быть указан, иначе вы не сможете загрузиться в маршрутизатор. Он

может быть установлен в процессе начальной установки или из режима

глобальной конфигурации.

Router(config)#line vty 0 4 Router(config-line)#login Router(config-line)#password microsoft

Данный

пример устанавливает пароль для сессий удаленного терминала microsoft.

Линии vty 0 4 указывают число сессий удаленного терминала,

разрешенных в маршрутизаторе.

4.

Пароль Дополнительного Порта (Auxiliary Password)

Используется

при соединении через дополнительный (Aux) порт маршрутизатора.

Router(config)#line aux 0 Router(config-line)#login Router(config-line)#password novell

5.

Консольный Пароль (Console Password)

Используется

при подключении к маршрутизатору через Консольный Порт.

Router(config)#line con 0 Router(config-line)#login Router(config-line)#password oracle

Пароли

могут быть зашифрованы так, чтобы пользователи в системе не могли их

видеть. Чтобы сделать это, наберите:

Router(config)#service password-encryption SET ALL PASWORDS HERE Router(config)#no service password-encryption

Идентификация

маршрутизатора

Имя

маршрутизатора может быть назначено при помощи следующей команды:

Router(config)#hostname MyRouter MyRouter(config)#

Если вы

не ввели имя маршрутизатора в данной команде, будет использоваться имя

маршрутизатора по умолчанию - ”Router”.

Система

может отображать заставку при загрузке в маршрутизатор. Чтобы отображать

ее, введите в Режиме Глобальной Конфигурации следующую команду:

Router(config)#banner motd #

Вам будет

предложено ввести текст сообщения и закончить ввод символом, который вы

ввели в команде после слова motd, в нашем случае это знак «#»

Также вы

можете дать описание каждого интерфейса для того, чтобы было легче их

идентифицировать. Это делается в режиме Конфигурации Интерфейса командой:

Router(config-if)#description Ethernet LAN to Gresley

Данная

команда создаст «этикетку» для интерфейса.

22.

Определите основные команды Cisco IOS для запуска маршрутизатора.

В

процессе загрузки маршрутизатора, он выполняет процедуры Самодиагностики

при Включении Питания (POST) для тестирования аппаратного обеспечения,

поиска и загрузки программы IOS, поиска и загрузки файла Стартовой

Конфигурации.

Если

маршрутизатор не нашел рабочего файла Стартовой Конфигурации, он переходит

в Режим Начальной Установки (setup mode).

Команды,

относящиеся к процессу загрузки маршрутизатора:

- Router#show

startup-config – Показывает содержимое файла конфигурации,

сохраненного в NVRAM.

- Router#show

running-config – Показывает файл конфигурации, сохраненный в RAM.

- Router#erase

startup-config – Стирает файл конфигурации из NVRAM.

- Router#reload

– Перезагружает маршрутизатор.

- Router#setup

– Запускает Режим Начальной Установки.

23.

Проверка начальной конфигурации, используя команду «setup».

Режим

Начальной Конфигурации может быть вызван вручную при помощи команды

Router#setup или при загрузке маршрутизатора, если нет рабочего файла

конфигурации в NVRAM.

В

основном, в этом режиме вам задаются вопросы по базовой установке

маршрутизатора, такие как имя маршрутизатора, пароли и IP адреса для

интерфейсов.

В конце

процесса вам будет показана новая конфигурация перед тем, как она начнет

исполняться. Затем она копируется в NVRAM и становится Стартовой

Конфигурацией и Текущей Конфигурацией маршрутизатора.

24.

Копирование и манипулирование файлами конфигурации.

Как было

обрисовано в общих чертах в пункте 20, файлы конфигурации можно копировать

и перемещать между Текущей Конфигурацией, Стартовой Конфигурацией и TFTP

сервером для создания резервной копии.

Используйте

для этого команду copy.

25.

Укажите команды для загрузки программы Cisco IOS из: flash памяти, tftp

сервера, или из ROM.

Файл

операционной системы IOS может быть загружен из Flash, с TFTP сервера или

из ROM. По умолчанию местом загрузки является Flash память, но вы можете

установить режим аварийной загрузки.

Вы можете

сделать это из Режима Глобальной Конфигурации, используя команды:

- Router(config)#boot system flash

IOS_filename – Загрузка с файла из flash.

- Router(config)#boot system tftp

IOS_filename tftp_address – Загрузка с

TFTP сервера.

- Router(config)#boot system rom –

Загрузка из

ROM

Приведенная

выше последовательность команд говорит маршрутизатору сначала искать IOS во

Flash памяти, затем на TFTP сервере и затем загружаться из ROM.

Также вы

можете использовать Конфигурационный Регистр для настройки

последовательности и вариантов загрузки. Его текущее значение может быть

проверено при помощи команды show version.

26.Подготовка

для сохранения резервной копии, обновления и загрузки резервной копии

программы Cisco IOS.

Файл

Операционной Системы IOS находится во Flash памяти маршрутизатора. Другой

файл IOS находится в ROM, но он используется только тогда, когда копия во

Flash памяти неисправна. Сервер TFTP также может быть указан как вариант

аварийной загрузки, поэтому лучшая последовательность для загрузки это

Flash, TFTP и затем ROM.

Версия

IOS в ROM позволяет использовать базовые функции и использовать функцию ROM

Monitor для загрузки.

Для

создания резервной копии текущей версии IOS, вы можете использовать

команду:

Router#copy flash tftp

Вам будет

предложено ввести имя TFTP сервера или его IP адрес и имя файла

операционной системы IOS.

Для

обновления текущей версии IOS, хранящейся во Flash, наберите:

Router#copy tftp flash

Вам также

будет предложено ввести имя TFTP сервера или его IP адрес и имя файла.

Для

использования нового файла IOS, загруженного в Flash память, введите

следующие команды:

Router#config t - Enter Global Config Mode Router(config)#no boot system flash old_ios_name - Removes the old image Router(config)#boot system flash new_ios_name - Set the new boot image

27.

Подготовка начальной конфигурации вашего маршрутизатора и разрешение

протокола IP.

Процедура

Начальной Установки запускается автоматически на новом маршрутизаторе при

первом включении, когда маршрутизатор загружает IOS, но не находит

Стартовую Конфигурацию (Startup-Config). Также вы можете

сделать это, набрав:

Router#erase startup

Данная

команда сотрет файл Стартовой Конфигурации из NVRAM, что, соответственно,

вызовет процедуру Начальной Установки при перезагрузке маршрутизатора.

Для того

чтобы разрешить протокол IP, вы должны из режима Конфигурации Интерфейса

следующую команду:

Router(config-if)#ip address 172.18.16.10 255.255.248.0

Данная

команда установит IP адрес интерфейса 172.18.16.10 с маской подсети

255.255.248.0

Затем вам

нужно установить пароль для VTY линий, что позволит вам использовать

Удаленный Терминал для загрузки в маршрутизатор.

|

|

Network

Protocols

28.

Проверка функционирования Novell IPX в маршрутизаторе.

|

Ping ipx {host address}

|

Базовая

диагностика соединений в IPX сети.

|

|

Show ipx interface {interface}

|

Показывает

состояние IPX интерфейсов, настроенных в маршрутизаторе и параметры

настройки для каждого из интерфейсов.

|

|

Show ipx route

|

Показывает

записи в таблице маршрутизации IPX.

|

|

Show ipx servers

|

Показывает

список серверов, обнаруженных при помощи протокола SAP.

|

|

Show ipx traffic

|

Показывает

информацию о IPX трафике.

|

29.Опишите

две части сетевого адреса, затем определите эти части на примере адресов

различных протоколов.

Каждый

Сетевой Адрес состоит из Идентификатора Сети (Network ID) и Идентификатора

Узла (Host ID).

В TCP/IP

определение этих частей определяется маской подсети. Для IP адреса

172.18.16.6 с маской подсети по умолчанию 255.255.0.0, Идентификатор Сети

будет 172.18, а Идентификатор Узла - 16.6.

В

протоколе IPX/SPX первые 8 шестнадцатеричных чисел представляют

Идентификатор Сети и оставшиеся 12 шестнадцатеричных чисел – Идентификатор

Узла (MAC адрес адаптера), например 00017C80.0200.8609.33E9. 00017C80

является Адресом Сети, а 0200.8609.33E9 является Адресом Узла.

30.

Создание различных классов IP адресов и разбивка на подсети.

IP Адреса

разбиты на 5 Классов. Это Класс A, Класс B, Класс C, Класс D и Класс E.

Класс D

используется для Групповой Адресации, а Класс E используется в

исследовательских проектах.

Обычно мы

используем только первые три класса IP адресов: Класс A, Класс B и Класс C.

Класс

A – 1-127

Адреса

Класса A по умолчанию использует первый октет для Адреса Сети и оставшиеся

три октета для Адресов Узлов. Поэтому, этот Класс Адресов поддерживает 126

«настоящих» сетей Класса A (128 – 0 и 127) и до 16,777,214 узлов (2^24 –2)

Первый

бит первого октета всегда равен 0 и Маска Подсети по умолчанию - 255.0.0.0

Класс

B – 128 - 191

Адреса

Класса B используют по умолчанию первый и второй октеты как Адрес Сети и

два последних октета как Адрес Узла. Поэтому, данный Класс адресов

поддерживает 16,382 сетей (16 бит – 2 старших бита адреса = 14. 2^14 =

16,384), и до 65,534 узлов (2^16 –2)

Значение

первых битов всегда равно «10» и Маска Подсети по умолчанию равна 255.255.0.0

Класс

C – 192- 223

Адреса

Класса C использует первый, второй и третий октеты как Адрес Сети и

последний октет как Адрес Узла. Таким образом, адреса этого Класса

позволяют иметь 2,097,152 сетей (24 бита – 3 старших бита адреса = 21. 2^21

= 2,097,152) и до 254 узлов (2^8 – 2)

Значение

старших битов первого октета всегда равно «110», а маска подсети равна

255.255.255.0

Разбивка

на подсети

Подсети в

IP адресах – это когда вы перемещаете часть Адреса Сети в секцию Адреса

Узла для получения большего числа сетей за счет уменьшения числа узлов в

них.

Возьмем

для примера адрес 182.16.52.10 и Маску Подсети 255.255.224.0

Мы знаем,

что это адрес Класса B, и мы должны использовать здесь 16 бит для подсети.

Значение 224 в третьем октете забирает 3 бита из адреса узла (1*128) +

(1*64) + (1*32) = 224.

Поэтому,

мы будем иметь только 13 бит для Адреса Узла, а 3 бита будут использоваться

для Идентификатора Подсети.

Используя

эти значения и применив простые формулы, мы можем вычислить, что в данном

примере будет 8190 узлов и 6 подсетей.

13 бит

адреса узла дает 2^13 –2 = 8190

3 бита

идентификатора подсети дает 2^3 – 2 = 6

Просто

забудьте о Маске Сети по умолчанию и работайте с правой частью Маски

Подсети.

Запомните!!!

(2^число

бит) – 2 = Число Узлов или Подсетей

Шаг подсетей

будет 256-224(маска) = 32

Таким

образом, адреса будут: 32, 64, 96, 128, 160, 192

Широковещательным

Адресом для подсети всегда является последний адрес в диапазоне, таким

образом, в нашем случае это будет 182.16.31.255 для 32 подсети. Адрес самой

сети будет 182.16.32.0, и эти два адреса являются зарезервированными.

31.

Настройка IP адресов.

Для

настройки IP адреса вы должны перейти в Режим Настройки Интерфейса и

набрать:

Router(config-if)#ip address 172.18.16.2 255.255.0.0

Данная

команда установит IP адрес для интерфейса 172.18.16.2 с маской подсети

255.255.0.0

Также

этот адрес может отображаться как 172.18.16.2/16

32.

Проверка IP адресов.

IP адреса

могут быть проверены при помощи команд Telnet, Ping или Trace

- Telnet – проверяет

программное обеспечение Уровня Приложений между станцией Источником и

станцией Назначения. Это наиболее полный механизм тестирования.

- Ping – Использует

протокол ICMP для проверки связи между узлами используя логические

адреса Сетевого Уровня.

Результаты

выполнения команды:

! - успешно

полученный эхо-ответ

. - таймаут ожидания ответа закончился

U - ошибка «Узел назначения недоступен»

C - получен пакет перегрузки

I - процедура Ping перервана (например, нажатием Ctrl-Shift-6 X)

? - неизвестный тип пакета

& - время жизни пакета (Time to Live) вышло

- Trace – Использует

значение Time-To-Live (TTL) для получения сообщения от каждого

маршрутизатора по пути следования пакета. Это очень мощный инструмент

для обнаружения сбоев по пути следования пакетов от источника к

получателю.

Результаты

выполнения команды:

!H - Ответ был

получен от маршрутизатора, но пакет не был переправлен дальше по причине

запрета списком доступа.

P - Протокол был недоступен.

N - Сеть была недоступна.

* - Таймаут.

Вы можете

связать IP адрес с именем узла при помощи команды:

Router(config)#ip host {hostname} {ip address} Router(config)#ip hosts baird 172.18.16.53

Затем это

имя будет показываться при выполнении команд hosts, ping или trace.

Router#sh hosts

Команда

Router(config)#ip name-server установит адрес DNS сервера.

33.

Перечислите требования к IPX адресам и типы инкапсуляции.

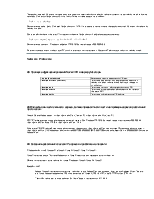

|

Тип Интерфейса

|

Тип фрейма Novell

|

Ключевое слово

|

|

Ethernet

|

Ethernet_802.3

|

Novell-ether (по умолчанию)

|

|

|

Ethernet_802.2

|

Sap

|

|

|

Ethernet_II

|

Arpa

|

|

|

Ethernet_Snap

|

Snap

|

|

Token Ring

|

Token Ring

|

Sap (по умолчанию)

|

|

|

Token Ring_Snap

|

Snap

|

|

FDDI

|

Fddi_Snap

|

Snap

(по умолчанию)

|

|

|

Fddi_802.3

|

Sap

|

|

|

Fddi_Raw

|

Novell-fddi

|

|

Serial

|

HDLC

|

HDLC

(по умолчанию)

|

34.

Разрешение протокола Novell IPX и настройка интерфейсов.

Для того

чтобы разрешить функционирование протокола IPX на интерфейсе, вам

необходимо войти в Режим Настройки Интерфейса и выполнить следующую

команду:

Router(config-if)#ipx network 2000

Данная

команда добавит протокол IPX к интерфейсу и установит номер сети IPX равным

2000. Вам не нужно назначать полный IPX адрес узла, так как он состоит из

номера сети и MAC адреса интерфейса.

Также вы

можете ввести команду encap после номера сети для установки типа

инкапсуляции. Если вы не указали это, то будет использоваться тип

инкапсуляции по умолчанию для данного интерфейса.

Суб-интерфейсы

могут быть адресованы как:

Router(config)#int e0.100

Данная

команда перейдет в Режим Настройки Суб-интерфейс 100 на интерфейсе

Ethernet.

Router(config-subif)#ipx network 2300 encap sap

Данная

команда установит IPX протокол для сети 2300, используя инкапсуляцию SAP

(что соответствует протоколу Ethernet_802.2).

Команда Router(config)#ipx

routing разрешает IPX маршрутизацию.

35.

Определите функции протоколов TCP/IP Транспортного Уровня.

TCP/IP

использует модель DOD, которая состоит из следующих уровней:

Обработка

Приложений

- соответствует Уровням Приложений, Представления Данных и Сессий модели

OSI

Узел-Узел - соответствует

Транспортному Уровню

Интернет - Соответствует

Сетевому Уровню

Доступа

к Сети

- соответствует Канальному и Физическому Уровням

Протоколы

TCP/IP Транспортного Уровня (OSI) или Узел-Узел (DOD) это протоколы TCP и

UDP

Протокол

Контроля Передачи (Transmission Control Protocol)

TCP это

протокол Транспортного Уровня, ориентированный на установление соединения

со встроенным механизмом надежности. Он берет большие блоки данных и

разбивает их на сегменты. Затем он нумерует и упорядочивает каждый сегмент

так, чтобы протокол TCP станции получателя мог собрать их в правильном

порядке.

Протокол

TCP использует подтверждения (acknowledgement) через механизм Скользящего

Окна (sliding windows).

Данный

протокол имеет большое количество дополнительного трафика в связи со

встроенным механизмом проверки ошибок.

Данный

протокол работает через порт номер 6.

Протокол

Пользовательских Датаграм (User Datagram Protocol)

UDP это

Транспортный протокол, не ориентированный на установление соединения,

который используется тогда, когда более верхние уровни обеспечивают

надежность и восстановление ошибок.

UDP не

упорядочивает данные и не собирает их обратно после передачи.

Данный

протокол работает через порт номер 17.

36.

Определите функции протоколов TCP/IP Сетевого Уровня.

Протоколами

TCP/IP Сетевого Уровня (OSI) или Уровня Интернет (DOD) являются протоколы

IP, ARP, RARP, BOOTP и ICMP.

Протокол

Интернет IP (Internet protocol)

Протокол

IP обеспечивает возможность маршрутизации и единый интерфейс для верхних

уровней. Ни какие другие протоколы, ни верхнего уровня, ни нижнего уровня

не имеют функций, относящихся к маршрутизации.

Протокол

IP получает сегменты от Транспортного Уровня и фрагментирует их в пакеты,

включая в них IP адреса узлов.

Протокол

Разрешения Адресов ARP (Address Resolution Protocol)

Протокол

ARP ответственен за преобразование IP адреса в MAC адрес. Затем они

сохраняются в локальном ARP кэше для последующего использования.

Это

делается для того, чтобы сообщить Канальному Уровню MAC адрес получателя.

Обратный

Протокол Разрешения Адресов RARP (Reverse Address Resolution Protocol)

Протокол

RARP распознает MAC адреса бездисковых станций в IP адреса.

Протокол

Шины Загрузки Boot Strap Protocol

Протокол

BootP также используется бездисковыми станциями, когда они запрашивают IP

адрес.

Протокол Контроля Сообщений ICMP

(Internet Control Message Protocol)

ICMP это

управляющий протокол и механизм передачи контрольных сообщений для IP.

Данные сообщения передаются как IP дейтаграммы.

ICMP

используется в следующих случаях:

- Получатель

Недоступен (Destination Unreachable)

Если

маршрутизатора не может переслать IP пакет дальше, он использует пакет

ICMP-эхо как отправки отправителю сообщения, что удаленный узел недоступен.

- Переполнение

Буфера (Buffer Full)

Если

буфер памяти маршрутизатора переполнился, маршрутизатор будет высылать ICMP

сообщение данного типа отправителю.

- Транзитный

участок (Hops)

Каждая IP

дейтаграмма имеет определенный путь. Он состоит из транзитных участков

(маршрутизаторов). Если сообщение проходит через максимальное разрешенное

число транзитных участков (параметр TTL), то пакет уничтожается и маршрутизатор,

который это сделал, посылает ICMP-эхо сообщение узлу.

Ping

использует сообщения ICMP-эхо для проверки связи в сети.

37.

Определите функции, выполняемые ICMP.

Смотрите

в пункте 36

38.

Настройка Списков Доступа IPX и SAP фильтров для базового контроля трафика

Novell.

Списки

Доступа IPX работают подобно Спискам Доступа IP. Стандартные Списки

используют номера 800-899, Расширенные Списки Доступа – номера 900-999 и

SAP фильтры - 1000-1099.

Стандартные

Списки Доступа (Standard IPX Access-Lists)

Стандартные

Списки Доступа IPX разрешают или запрещают передачу пакетов, основываясь на

IPX адресах отправителя или получателя. Это отличается от IP Списков

Доступа, которые базируются только на адресе отправителя.

Со

Списками Доступа IPX нельзя использовать «групповые маски» (wildcard

masks), и вы можете использовать их или с Адресом Узла, или с Адресом Сети.

Router(config)#access-list 810 permit 30 10

Приведенная

выше строка разрешит передачу только пакетов из сети 30 в сеть 10.

Для того

чтобы назначить такой Список Доступа на интерфейс, вы должны проделать это

в Режиме Настройки Интерфейса так же, как и со Списками Доступа IP.

Router(config-if)#ipx access-group 810 out

-1 -

Means any IPX network Address

Расширенные

Списки Доступа IPX (Extended IPX Access Lists)

Расширенные

Списки Доступа IPX могут фильтровать пакеты основываясь на:

- Адресе

Сети/Узла Отправителя

- Адресе

Сети/Узла Получателя

- IPX

Протоколе (SAP, SPX и т.д.)

- Сокете

IPX

Команды

Расширенных Списков Доступа IPX имеют следующий вид:

aсcess-list {number 900-999} {permit/deny} {protocol} {source} {socket} {destination} {socket}

Фильтры IPX

SAP

Фильтры

IPX Sap используются для ограничения широковещания SAP. Они используют

диапазон номеров 1000-1099.

access-list {number 1000-1099} {permit/deny} {source} {service type}

Например:

Router(config)#access-list 1010 permit 22.0000.0000.0001 0 Router(config)#int e0 Router(config-if)#ipx input-sap-filter 1010

Данный

пример позволит только серверам в IPX сети 22.0000.0000.0001 быть видимыми

для внешнего мира.

Код

сервиса «0» означает «все сервисы».

|

|

Маршрутизация

39.

Добавление Протокола Маршрутизации RIP в вашу конфигурацию.

RIP это

протокол Вектора Расстояния, который использует Счетчик Транзитных Участков

(hops) метрику (metric). Максимальное число Счетчика Транзитных Участков

(hops count) – 15, поэтому, 16 Транзитный Участок считается недоступным.

RIP

посылает широковещательные обновления по умолчанию каждые 30 секунд.

Протокол

RIP разрешается при помощи команды:

Router(config)#router rip

Данная

команда переводит маршрутизатор в Режим Настройки Маршрутизации. Затем вы

должны ввести адреса сетей, связанных с процессом маршрутизации RIP. Вы

можете вводить только сети, к которым маршрутизатор подключен

непосредственно.

Router(config-router)#network 172.18.16.0

Данная

команда добавит сеть 172.18.16.0 в процесс маршрутизации.

40.

Добавление протокола маршрутизации IGRP в вашу конфигурацию.

IGRP это

Протокол Вектора Расстояния, разработанный компанией Cisco. Максимальное

число Транзитных Участков (hops) равно 255 и он использует комбинацию

следующих переменных для определения метрики маршрута.

- Полосу

Пропускания (Bandwidth)

- Задержку

(Delay)

- Загрузку

Канала (Load)

- Надежность

Канала (Reliability)

- Максимальный

Размер Единицы передачи MTU (Maximum Transmission Unit)

Обновления

маршрутов посылаются по умолчанию каждые 90 секунд.

Протокол

IGRP может быть разрешен при помощи команды:

Router(config)#router igrp 12

Число

указывает номер Автономной Системы AS (autonomous system).

Затем вы

должны назначить сети, непосредственно подключенные к маршрутизатору, как

вы делали это с протоколом RIP:

Router(config-router)#network 172.18.16.0

Данная

команда добавит сеть 172.18.16.0 в процесс маршрутизации.

41.

Объясните сервисы раздельной и интегрированной многопротокольной

маршрутизации.

При

раздельной многопротокольной маршрутизации каждый протокол действует как

«корабль в ночи» (ships in the night). Каждый протокол не знает о других

протоколах, работающих в том же маршрутизаторе.

RIP и

OSPF - Протоколы Раздельной Маршрутизации.

При

работе в Интегрированном Многопротокольном окружении каждый протокол знает

о других протоколах, работающих в маршрутизаторе, и делится с ними

информацией об алгоритмах маршрутизации.

Протокол

EIGRP является Интегрированным Многопротокольным протоколом маршрутизации,

который имеет встроенную поддержку для IP, AppleTalk и IPX используя

алгоритм Вектора Расстояния, основанный на IGRP.

42.Перечислите

проблемы, которые встречаются с каждым типом маршрутизации в связи с изменением

топологии, и опишите методы уменьшения количества таких проблем.

Концепции

Вектора Расстояния

Алгоритм

маршрутизации, основанный на Векторе Расстояния, периодически пересылает

копии Таблицы Маршрутизации от маршрутизатора к маршрутизатору. Маршрутизаторы

получают изменения топологии в виде регулярных обновлений.

Каждый

маршрутизатор получает таблицу маршрутизации от соседа и передает ее

дальше, увеличив значения метрик для маршрутов на единицу.

Таким

образом, данный алгоритм узнает топологию сети «из вторых рук». Алгоритм

Вектора Расстояния не позволяет маршрутизатору знать топологию сети

полностью.

Протоколами

Вектора Расстояния являются протоколы RIP и IGRP.

Изменения

топологии в протоколах Вектора Расстояния

Когда

происходят изменения топологии в протоколе Вектора Расстояния, должно

произойти изменение таблицы маршрутизации. Как и в процессе исследования

сети, изменения топологии должны передаваться от маршрутизатора к

маршрутизатору.

Протокол

Вектора Расстояния пересылает каждому смежному соседу полную таблицу

маршрутизации.

Когда

маршрутизатор получает обновление от соседнего маршрутизатора, он

сравнивает обновление со своей таблицей маршрутизации. Если он узнает о

лучшем маршруте (с меньшим значением Счетчика Транзитных Участков) к

какой-либо сети, маршрутизатор обновляет свою таблицу маршрутизации.

Проблемы

с протоколами Вектора Расстояния

Протоколы

Вектора Расстояния подвержены появлению Маршрутных Циклов и Увеличение

счетчика до бесконечности.

Маршрутный

Цикл может возникнуть, если взаимодействующие сети обновляются медленно, и

новая конфигурация вызвала появление противоречивых маршрутов.

Увеличение

счетчика до бесконечности (сounting to infinity) непрерывно зацикливает

пакет в сети, основываясь на том, то сеть, где расположен получатель не

функционирует.

Для

избежания этого вы можете внедрить:

- Объявить

максимальное число транзитных участков.

Максимальный

Вектор Расстояния указывается как бесконечность. Для RIP это значение равно

16 и 256 для IGRP.

- Расщепленный

Горизонт (Split Horizon)

Если вы

узнали о маршруте для протокола из одного из интерфейсов, не посылайте

информацию о нем обратно в этот интерфейс.

- Отравление

маршрута (Route Poisoning)

Информация

на интерфейсе, когда маршрут признается недоступным, маркируется установкой

счетчика транзитных участков равным 16 для RIP.

- ТаймерыЗадержки

(Hold Down Timers)

Маршрутизаторы

некоторое время игнорируют информацию об обновлениях в сети.

Концепции

протоколов Состояния Линии (Link State)

Алгоритм

протоколов Состояния Линии строит более сложные таблицы с информацией о

топологии. Маршрутизаторы, которые используют протоколы Состояния Линии,

должны иметь полное понимание и всю «карту» топологии всей сети. Алгоритм

Состояния Линии используют Пакеты Состояния Линии LSP (Link State Packets) или

Приветственные Пакеты (Hello Packets) для информирования других

маршрутизаторов об удаленных линиях связи.

Все

маршрутизаторы обмениваются пакетами LSP для построения полной «карты»

сети.

Протокол

OSPF является протоколом Состояния Линии.

Изменения

топологии с протоколами Состояния Линии

Когда

происходит какое-либо изменение в топологии сети, первый маршрутизатор,

который обнаруживает это, посылает LSP пакеты всем другим маршрутизаторам.

Затем все маршрутизаторы производят ре-калькуляцию для определения лучшего

пути для маршрутов, которые затронуло данное изменение.

Протоколы

Состояния Линии более интенсивно используют вычислительную мощность

процессора, память и полосу пропускания сети.

Различия

между протоколами Вектора Расстояния и Состояния Линии

- Алгоритм

Вектора Расстояния получает всю информацию из «вторых рук» или «из

сплетен», так как состояние линий связи получается из общей топологии

сети (из наличия или отсутствия маршрутов к определенным сетям).

- Алгоритм

Вектора Расстояния определяет лучший маршрут по количеству транзитных

участков. Алгоритм Состояния Линии использует более комплексный анализ

полосы пропускания канала.

- Алгоритм

Вектора Расстояния обновляет изменения топологии сети каждые 30 секунд

(по умолчанию), что вызывает медленное полное установление сети

(convergence).

43.

Опишите преимущества сегментации сети при помощи маршрутизаторов.

Смотри

пункт 48

|

|

Безопасность

в Сети

44.

Настройка Стандартных и Расширенных Списков Доступа для фильтрации IP

трафика.

Списки

Доступа это список состояний, которые контролируют доступ к интерфейсу. Они

позволяют фильтровать трафик, чтобы, скажем, разрешить только исходящий

трафик на www и запретить трафик на ftp.

Несколько

правил:

- Каждый

пакет сравнивается с каждой строкой Списка Доступа в последовательном

порядке.

- Как

только найдено совпадение, больше ни каких сравнений не происходит.

- Подразумевается

обязательное «запрещение» всего остального в конце каждого Списка

Доступа.

Номера

Списков Доступа, которые необходимо знать:

1 – 99 -

Стандартные Списки Доступа IP

100-199 –

Расширенные Списки Доступа IP

800-899 -

Стандартные Списки Доступа IPX

900-999 -

Расширенные Списки Доступа IPX

1000-1099

– Списки Доступа IPX SAP

Стандартные

Списки Доступа IP

Стандартные

Списки Доступа анализируют адрес отправителя и сравнивают его со списком.

access-list {number 1-99} {permit or deny} {source address}

Данная

команда выполняется в Режиме Глобальной Конфигурации и может использовать

«групповые символы» (wildcard mask) (например, проинвертированную маску подсети).

Router(config)#access-list 1 permit 172.18.0.0 0.0.255.255

В

приведенное выше команде мы разрешаем только трафик из сети 172.18.0.0. Это

могут быть адреса 172.18.232.123 и 172.18.2.9, но не 172.19.x.x

Списки

доступа могут иметь несколько строк, но для интерфейса может быть только

один номер Списка.

Для

назначения Списка Доступа на интерфейс выполните следующую команду в Режиме

Настройки Интерфейса:

Router(config-if)#ip access-group 1 out

Таким

образом мы назначим Список номер 1 для всего исходящего трафика на

выбранном интерфейсе.

«Out»

означает пакеты, покидающие интерфейс, а «in» означает пакеты, пришедшие на

интерфейс.

Расширенные

Списки Доступа IP

Расширенные

Списки Доступа IP работают так же как и Стандартные Списки Доступа IP, но

они используют номера 100-199 вместо 1-99. Также они имеют больше

возможностей, чем фильтрация только по адресу отправителя.

Вы можете

указывать:

- Адрес

Отправителя.

- Адрес

Получателя

- IP

Протокол (TCP, UDP, ICMP и т.д.)

- Информация

о порте (www, dns, ftp и т.д.)

access-list {number 100-199} {permit or deny} {protocol} {source} {destination} (eq) {port}

Например:

Router(config)#access-list 100 deny tcp 172.18.16.0 0.0.0.255 any eq ftp

В

приведенном выше примере мы запретили любой ftp трафик из сети 172.18.16.x

по любым адресам получателя.

Ключевое

слово «ANY» может быть использовано как вместо адреса отправителя, так и

вместо адреса получателя, и подобно адресу 0.0.0.0 255.255.255.255

Слово

«HOST» может быть использовано при указании адреса узла.

Комбинация

«Host 172.18.16.2» это то же самое, что «172.18.16.2 255.255.255.255»

Расширенные

Списки Доступа назначаются на интерфейс также, как и Стандартные Списки IP.

45.

Наблюдение и проверка функционирования определенных Списков Доступа в

маршрутизаторе.

Списки

Доступа могут быть просмотрены как глобально, так и в связи с интерфейсами,

к которым они относятся.

Router#show

access-lists

- Показывает все Списки Доступа, имеющиеся в маршрутизаторе.

Router#show ip access-lists - Показывает все IP Списки Доступа.

Router#show ip int - Показывает информацию об IP интерфейсе и

указывает на любые Входящие или Исходящие Списки Доступа.

Router#sh run - Показывает Текущую Конфигурацию и, соответственно,

какие Списки Доступа настроены в маршрутизаторе и на каких интерфейсах.

|

|

Коммутация

LAN

46.

Опишите преимущества сегментации сети LAN.

В

Локальных Сетях LAN имеется много широковещательного трафика, и они в

основном используют конкурентный метод доступа к среде передачи данных.

Поэтому при сегментации сети уменьшается число коллизий и за счет

локализации широковещательного трафика увеличивается пропускная способность

сети, доступная пользователям для передачи данный.

47.Опишите

сегментацию сети, используя мосты.

Маршрутизаторы

сегментируют сети, узнавая MAC адреса узлов из непосредственно подключенных

интерфейсов. Это помогает сегментировать сети, так как Мост проверяет MAC

адрес получателя и пересылает фрейм в нужный порт.

Все

фреймы с нераспознанными (неизвестными) MAC адресами пересылаются во все

интерфейсы. Мосты блокируют широковещательный трафик.

Изучение

MAC адресов описано в 802.1.

48.

Опишите сегментацию сети при помощи маршрутизаторов.

Маршрутизаторы

могут быть использованы для сегментации локальной сети LAN, настроив

маршрутизацию между двумя или более Ethernet интерфейсами.

Широковещательный трафик будет отфильтровываться, а маршрутизация пакетов

будет происходить на базе Сетевого Адреса получателя (IP or IPX). Также

доступны другие функции Сетевого Уровня модели OSI.

49.Опишите

сегментацию сети при помощи коммутаторов.

Коммутаторы

это улучшенные многопортовые мосты, которые могут как сегментировать сети

LAN, так и обеспечивать выделенную сквозную полосу пропускания между для

клиентами. Коммутаторы поддерживают полнодуплексную передачу данных и могут

использовать Виртуальные Локальные Сети VLAN. Коммутаторы работают с MAC

адресами (Адресами Канального Уровня) подобно Мостам, но они обеспечивают

коммутацию на аппаратном уровне (со скоростью линии передачи данных), что

обеспечивает большую скорость по сравнению с Мостами, в которых пересылка

пакетов производится программным путем.

50.Назовите

и опишите два метода коммутации данных.

Два

метода коммутации пакетов называются «Вырезать - Через» (Cut-Through) и

«Сохранить и Переправить» (Store and Forward). Эти методы описаны в пункте

57.

51.Опишите

работу полнодуплексного и полудуплексного Ethernet.

Полный

Дуплекс (Full Duplex) имеет возможность принимать и пересылать данные,

используя полную полосу пропускания линии связи. Поэтому, 100Мбит канал

может одновременно пересылать данные на скорости 100Мбит и получать данные

на скорости 100Мбит, то есть, теоретически, использовать полосу пропускания

200Мбит.

Полудуплекс

(Half Duplex)

имеет возможность пересылать данные только в одном направлении в момент

времени, используя полную полосу пропускания.

52.Опишите

проблемы перегрузки в сетях Ethernet.

Сети

Ethernet в основном функционируют, используя широковещание (broadcasts).

Это вызывает проблемы в старых сетях с шинной топологией, так как

широковещательный шторм (broadcast storm) вызывает уменьшение доступной

полосы пропускания для каждого клиента. Конкурентный метод доступа CSMA/CD

также указывает, что только один узел может передавать данные в носитель,

поэтому, чем больше узлов подключено к сети, тем меньше реальная полоса

пропускания для каждого из клиентов.

53.Опишите

преимущества сегментации сети при помощи мостов.

Смотри

пункт 47.

54.Опишите

преимущества сегментации сети при помощи коммутаторов.

Смотри

пункт 49.

55.Опишите

возможности и преимущества технологии Fast Ethernet.

«Fast

Ethernet» описан в стандарте 802.3u, который объявляет его спецификации

Канального и Физического Уровней модели OSI.

Технология

Fast Ethernet основывается на принципах конкурентного метода доступа к

среде Ethernet CSMA/CD, но быстрее в десять раз.

В связи с

использованием слотов времени (slot time) в технологии CSMS/CD, также

должно быть уменьшено общее число сегментов.

Спецификации Fast

Ethernet

100BaseTX

использует двухпарный UTP кабель 5 категории с соединителями RJ45 и такое

же расположение контактов, что и стандарт 10BaseT. 100BaseTX поддерживает

работу в режиме полного дуплекса.

100BaseFX

использует два стандартных оптоволоконных кабеля, один из которых служит

для передачи, а другой для приема. Поддерживает передачу в режиме полного

дуплекса.

100BaseT4

использует четырех парный UTP кабель 3, 4 или 5 категории и соединители

RJ45. Позволяет использовать каналы низкого качества для работы на скорости

100Мбит.

Fast

Ethernet имеет преимущества, так как он в десять раз быстрее, чем 10BaseT,

и он может использовать существующие кабели UTP 5 категории и существующий

конкурентный метод доступа к среде Ethernet. Данная технология защищает

вложения в прокладку кабеля и обучение специалистов.

56.

Опишите руководящие принципы и ограничения по длине при использовании Fast

Ethernet.

Как и во

всех сетях, имеется несколько правил, которым нужно следовать при

использовании 100BaseT.

- Для

100BaseTX используется кабель UTP 5 категории с максимальным

расстоянием 100 метров

- Для

100BaseFX используется Оптоволокно с максимальным расстоянием 412

метра для полу-дуплекаса и 2 километра для полного дуплекса.

57.

Опишите различия между технологиями LAN коммутации cut-through и

store-and-forward.

Коммутаторы

используют или технологию store-and-forward, или cut-through для коммутации

(переправки) пакетов в LAN.

Коммутация

Store-and-Forward

При

использовании технологии коммутации «Store and Forward», коммутатор

копирует фрейм полностью в буфер памяти и вычисляет его контрольную сумму

(CRC).

Фрейм

уничтожается, если обнаружена ошибка CRC, если фрейм слишком маленький

(меньше, чем 64 байта включая CRC), или слишком большой (более чем 1518

байтов включая CRC).

Затем

коммутатор сети ищет адрес получателя в своей таблице коммутации и

определяет исходящий интерфейс.

После

этого фрейм пересылается на данный интерфейс.

Коммутация

«Store-and-Forward» является стандартом для коммутаторов Cisco Catalyst

5000.

Задержки

при использовании коммутации «Store and Forward» зависят от размера фрейма.

Данный метод коммутации медленнее, чем «Cut-through».

Коммутация

Cut-Through

При

коммутации «Cut-Through», коммутатор копирует только Адрес Получателя

(первые 6 байт фрейма, следующие после преамбулы) в свой буфер.

Затем

коммутатор ищет адрес получателя в таблице коммутации и определяет

исходящий интерфейс.

После

этого фрейм пересылается в интерфейс.

Коммутация

«cut-through» обеспечивает меньшую задержку в связи с тем, что коммутатор

начинает пересылать фрейм сразу, как только он считал Адрес Получателя и

определил исходящий интерфейс.

Некоторые

модели коммутаторов могут быть настроены так, чтобы использовать коммутацию

«cut-through» для индивидуальных портов, пока не будет превышен

установленный пользователем порог ошибок, и затем он автоматически

переключится в режим «store-and-forward». Когда количество ошибок упадет

ниже установленного порога, порт автоматически переключится назад в режим

«cut-through».

Преимуществом

данного метода является низкое значение задержки.

58.

Опишите работу протокола Spanning Tree и преимущества его использования.

В

коммутаторах и мостах могут быть оснащены протоколом IEEE 802.1d Spanning

Tree Protocol (STP), необходимым для предотвращения появления зацикливаний

в сети.

Сети

часто имеют более чем один маршрут, по которым пакеты могут попасть в пункт

назначения. Существование избыточных путей поднимает проблему с

маршрутизацией в виде появления циклов (петель). Протокол STP функционирует

между коммутаторами. Он обнаруживает и автоматически удаляет избыточные

пути из сети.

Протокол

Spanning Tree устанавливает корневой узел и строит сетевую топологию таким

образом, чтобы существовал только один путь, по которому можно достичь

каждый узел. Он отключает избыточные интерфейсы и обменивается информацией

с другими узлами для информирования о петлях в сети и об изменении

топологии.

Если

какая-то линия перестает работать, STP перерабатывает топологию и открывает

другой интерфейс для восстановления соединения с узлом.

59.

Опишите преимущества Виртуальных Локальных Сетей.

Виртуальные

Локальные Сети VLAN (Virtual Local Area Network) это коммутируемые сети,

которые сегментируются логически по функциональным группам пользователей

без физического перемещения последних. Каждый порт коммутатора может

принадлежать к VLAN. Порты, принадлежащие к VLAN, получают

широковещательный трафик с других портов, принадлежащих к той же VLAN.

Порты, принадлежащие к другой VLAN не получают такой широковещательный

трафик, что увеличивает производительность сети. Использование VLAN стирает

физические ограничения связи рабочих групп.

Связь

между сетями VLAN использует маршрутизацию Сетевого Уровня.

VLAN дают

следующие преимущества:

- Уменьшение

административных затрат, связанных с перемещением и изменением узлов в

сети

Когда

пользователи перемещаются физически, вам нужно только переподключить их в

сеть и настроить порт в коммутаторе на существующую VLAN.

- Создание

рабочих групп и сетевая безопасность

Вы можете

ограничить число пользователей в VLAN и запретить другим пользователям

подключаться к VLAN без соответствующей настройки Управляющего Сетевого

Программного Обеспечения VLAN.

- Контролируемый

широковещательный трафик

Широковещание

ограничивается внутри VLAN. Это предлагает создание сегментации с

логическими ограничениями.

- Использование

существующих концентраторов

Существующие

концентраторы могут быть подключены к портам коммутатора и назначены в их

собственные сети VLAN. Это отделит всех пользователей в данном

концентраторе в одну VLAN.

- Централизованный

административный контроль

Сети VLAN

могут управляться централизованно.

60.

Определите и опишите функции MAC адресов.

MAC

адреса имеют длину 48 бит и представляются в виде 12 шестнадцатеричных

цифр. Первые 6 цифр указывают код производителя, а оставшиеся 6 являются

уникальным номером узла. В мире нет двух одинаковых MAC адресов.

В

конечном счете вся связь происходит через MAC адреса, «прошитые» в картах.

Для определения отношений между IP и MAC используются такие протоколы, как

ARP и RARP.

|

|