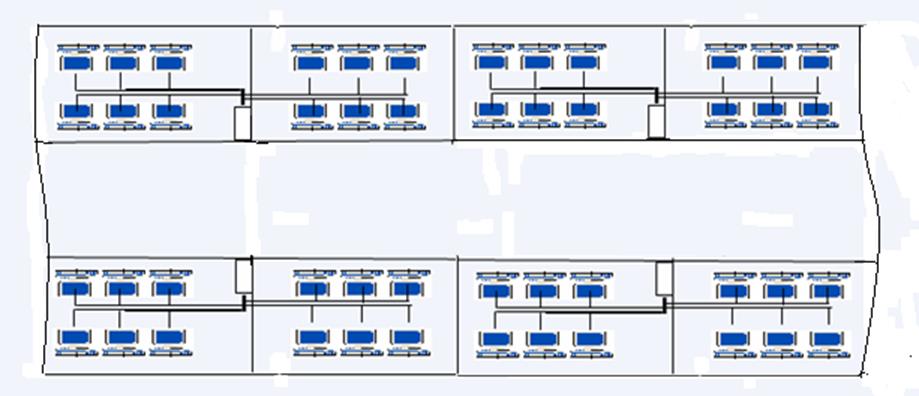

Схема расположения коммуникационного оборудования

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

|

|

|

Рис.5

![]() -концентратор

на 16 портов

-концентратор

на 16 портов

![]() - DNS сервер (сервер2)

- DNS сервер (сервер2)

![]() - firewall (сервер 1)

- firewall (сервер 1)

Расчет PDV:

Таблица 1. Задержки, вносимые кабелем

|

Тип кабеля |

Удвоенная задержка в bt на 1 м |

Удвоенная задержка на кабеле макс. длины |

|

UTP Cat 5 |

1,112 bt |

111,2 bt (100 м) |

Таблица 2. Задержки, вносимые сетевыми адаптерами

|

Тип сетевых адаптеров |

Максимальная задержка при двойном обороте |

|

Два адаптера TX/FX |

100bt |

Расстояние самых удаленных точек до концентратора равно 19 (учитывая, что расположение компьютеров в каждой комнате будет одинаковым, как показано на рис. 5). Рабочее место, учитывая размеры комнаты, было подобрано оптимальным (1,3м). Расстояние между рабочими местами 0,2м. То есть проход к выходу из комнаты составляет 1,5м. Итого получаем, что 4,5м (вдоль комнаты)+3м (до потолка)+2 м (до концентратора, который находится в углу комнаты)=9,5*2=19

PDV=19*1,14+100=121,66<512, соответственно по критерию распознавания коллизий сеть является корректной .ъ

Методы защиты от несанкционированного доступа

Антивирусная защита – это только часть требований по несанкционированному доступу, который может быть осуществлён. Основные достигаются следующими способами:

1. Ограничение физического доступа к серверам и активной аппаратуре (коммутаторам, маршрутизаторам и т.д.) путем размещения в отдельных помещениях и в закрываемых шкафах. В такие помещения имеют доступ только Администраторы системы. Кабельное оборудование должно быть проложено с использованием навесных потолков, в силу их отсутствия используются специальные короба ;

2. Наличием контроллера домена, который позволяет вести авторизацию пользователей (кто входит в систему) и аутентификацию (какими правами пользователь обладает). Каждый пользователь должен иметь свой Login и пароль, который формирует Администратор системы. Администраторы системы – единственные люди, которые знают все пароли и несут полную ответственность за безопасность системы.

3. Ограничением атак «извне» посредством установки Firewall. Он обеспечивает проверку всех соединений между локальной сетью и Интернет на соответствие политике безопасности данной сети.

Выбор IP адреса и маски

Как уже говорилось ранее, компьютеров в здании всего 1156. Следовательно-это сеть класса В.

IP - адрес – 128.0.0.0

Маска – 255.255.252.0

Максимальное число узлов 2046

Минимальный IP: 128.0.0.1

Максимальный IP: 128.0.3.254

|

|

|

-

|

|

|

Затраты на оборудование

Коммутаторы здания 10080*2=20160р.

Коммутаторы отделов 1400*6=8400р.

Концентраторы 781*96=74976р.

Подсчитаем метраж кабеля от коммутатора отдела до коммутатора здания. Т.к. 1 коммутатор здания равноудален от коммутаторов 1 и 3 отделов, то получим, что максимальная длина сегмента равна 7м (без учета толщины пола). 7*4=28м. В комнате: максимальное расстояние до удаленной точки равно 9,5 метров (4,5м (вдоль комнаты)+3м (до потолка)+2 м (до концентратора, который находится в углу комнаты)). Т.к в нашем случае на одинаковое расстояние удалены 2 компьютера то 9,5*2+8*2(расстояние до компьютеров, находящихся ближе)+6,5*2(расстояние до крайних к концентратору компьютеров)=48м. Т.к. всего 192 комнаты в здании, то 192*48=9216м

Кабель от концентраторов к коммутатору отдела:

Т.к. коммутатор отдела равноудален от крайних концентраторов, получаем (начиная с самых крайних концентраторов) 44*4+32*4+20*4+8*4+4*4=400, расстояние от коммутатора до стен по 2м до каждой, поэтому 16*2=32м, т.к. коммутатора здания у нас 2 , то 432*2=864м, а т.к. этажа 3, то 864*3=2592м

Итого кабеля, витой пары 5 категории потребуется для всего здания: 9216+28+2592=11836м

Кабель UTP 5 категории: 11836*5р.=59180р

Волоконно-оптический кабель: 100 м*48 = 4800 р.

Итого затраты составят: 59180+20160+8400+74976+4800=167516р. (без учета затрат на работу, учитывая что метраж кабеля брался без учета толщины стен и полов.)

Заключение

Задача, поставленная вначале - решена. Построенная сеть удовлетворяет требованиям задания. Было выбрано необходимое коммуникационное оборудование с учетом параметров сети. Топология сети выбиралась исходя из локализации трафика, надежности, удобства администрирования, эксплуатации и ремонтоспособности, минимизации затрат; предусмотрены основные методы защиты от несанкционированного доступа.

Так же примерно посчитала стоимость сети, результат оказался вполне приемлем.

Список использованной литературы

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.