· и др. сервера приложений.

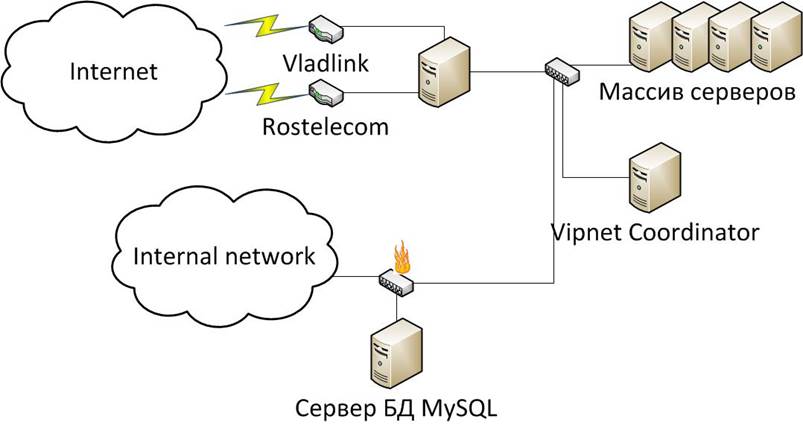

Сеть имеет 2 шлюза интернет для резервирования канала передачи данных. Во внутренней сети не присутствует межсетевых экранов и других средств ЗИ. VipNet Coordinator используется для связи с другими медицинскими учреждениями.

Во внутренней сети присутствуют ПД 4й (обезличенные данные о здоровье пациентов приморского края) и 2й категории (данные о сотрудниках организации и др. мед. учреждений). Защита ПД фактически не реализована, но документально присутствует.

Рис.1 Упрощенная структурная схема ГУЗ ПК МИАЦ

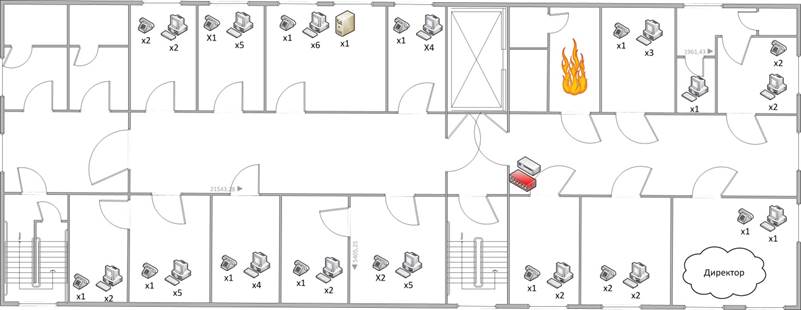

Рис. 2 Схема расположения технических средств в организации, 4 этаж

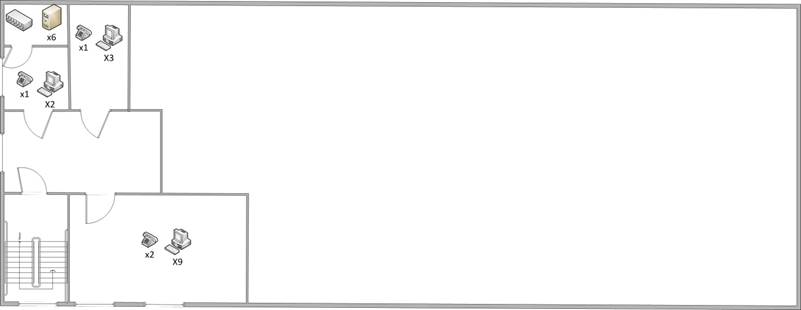

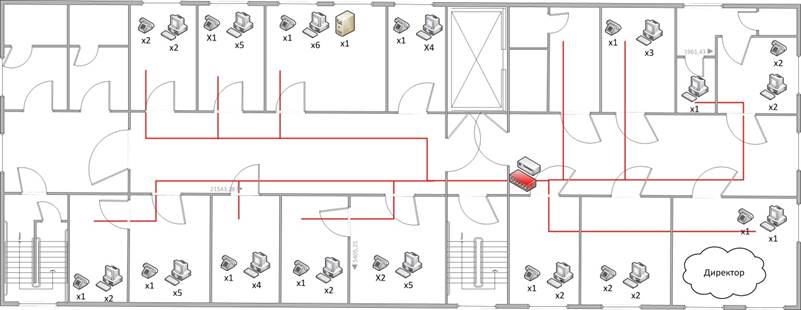

Рис. 3 Схема расположения технических средств в организации, 5 этаж

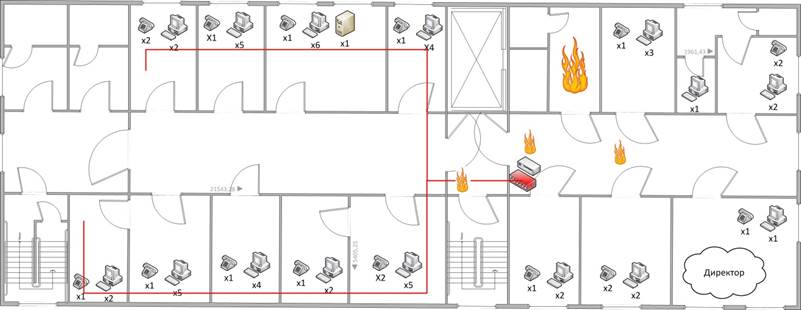

Ввиду произошедшего пожара в организации существовала необходимость замены ЛС. Состояние коммуникаций после пожара отражает рис. 4. Предполагалось изменение конфигурации сети с внедрением свитчей в каждый кабинет отдельно и установки межсетевых экранов на границах отделов. Изменения конфигурации сети не произошло (кроме прокладки новых ЛС и замены старых в незатронутом пожаром крыле). Состояние коммуникаций после восстановления отражает рис. 5.

Рис 4. Схематичное расположение ЛС после пожара (до восстановления), 4 этаж

Рис. 5 . Схематичное расположение ЛС после восстановления, 4 этаж

3. Технические каналы утечки информации

Для организации актуальны каналы утечки всех видов информации.

Каналы утечки информации, обрабатываемой техническими средствами приема, передачи, хранения и обработки информации:

· Электромагнитный: ввиду отсутствия контроля доступа на КЗ организации, возможна установка приемо-передатчика электромагнитных волн;

· Электрический: возможна установка закладного устройства на любое ОТСС или ВТСС, имеются распределенные антенны.

· Параметрический: защита от ВЧ навязывания не предусмотрена.

Каналы утечки информации при ее передаче по ЛС:

· электрический канал: основные сетевые и телефонные концентраторы расположены рядом со входом, щиток не закрыт на замок - возможно гальваническое подключение;

· индукционный канал: над входом проходят не замаскированные ЛС, возможно подключение устройства индукционного съема информации к большинству каналов.

Технические каналы утечки визуальной информации:

· наблюдение: посетители свободно допускаются в любое место;

· съемка: посетитель может беспрепятственно спрятать скрытую миниатюрную камеру во множестве мест любого кабинета, чему способствует захламленная обстановка.

НСД к информации, обрабатываемой СВТ:

· сетевая атака: возможно получение беспрепятственного доступа к главному сетевому концентратору (находится рядом со входом), подключение к нему устройств, в т.ч. и беспроводных для настройки беспроводного моста и реализации удаленных сетевых атак;

· локальная атака: использование чужих носителей в организации не является запрещенным, возможно подключение носителя злоумышленника и заражение компьютера вирусом и как следствие НСД.

Канал утечки ПЭМИН: возможна установка миниатюрного приемо-передатчика электромагнитных волн.

Канал утечки акустической информации:

· микрофон + передатчик;

· микрофон + запись;

· подслушивание.

·

4. Содержание практической работы

4.1 Производил оценку состояния информационной безопасности в организации по личной инициативе и при поддержке начальника отделения, результаты исследования показали, что документально подтвержденные средства ЗИ отсутствуют. Информационная безопасность в организации является слабофинансируемым направлением, поэтому мер предпринято не было.

4.2 На момент поступления на практику было получено задание лично от директора восстановить на временной основе поврежденные линии связи. На момент поступления и в течение трех дней сотрудников технического отдела на рабочем месте не было, о структуре сетей ничего известно не было, поэтому изначально было произведено исследование существующих коммуникаций, произведен поиск концентраторов сетей. Главные концентраторы оказались частично повреждены, но восстановить основные ресурсы сети и часть телефонных номеров удалось. После появления начальства было установлена частичная карта сети и телефонных коммуникаций. Для полного восстановления сети было необходимо подробное исследование телефонного расключения в щитке, что производилось в течение нескольких дней при помощи импровизированных инструментов. Была составлена карта щитка (20+ номеров, включая внутренние и внешние линии). Была произведена замена существующих коммуникаций на новые полностью для 4-го этажа, было выполнено подключение в щитке в соответствии с составленной ранее картой щитка.

4.3 После восстановления коммуникаций была необходима детальная перенастройка внутренней АТС и некоторых серверов. После перенастройки АТС и серверов все сети были приведены в полный функционал.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.