В Windows NT один и тот же файл может быть доступен через несколько сетевых ресурсов. Так происходит, если общая папка, соответствующая одному ресурсу, является вложенной папкой другого сетевого ресурса. При этом набор разрешенных операций над файлом зависит от того, через какой сетевой ресурс клиент делает запрос.

Если общая папка находится на томе NTFS, разрешения NTFS на доступ к файлам проверяются независимо от входного контроля, осуществляемого сервером SMB. В результате права пользователя образуются как пересечение разрешений на сетевой ресурс и разрешений NTFS.

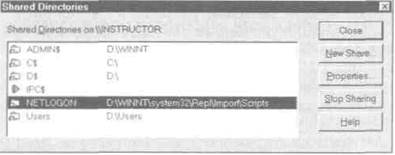

Для управления сетевыми ресурсами компьютера члены групп Administrators, Server Operators и Power Users могут использовать Диспетчер файлов, средства программы Проводник (Explorer), но наиболее полную сводку предоставит Диспетчер серверов. Здесь команда SharedDirectories... выводит полный список сетевых ресурсов сервера с указанием локального пути к соответствующей папке и возможностью управлять списком разрешений (рис. 4-7):

Рис. 4-7. Список сетевых ресурсов сервера, выдаваемый Диспетчером серверов.

Администратору следует учитывать, что в выводимый Диспетчером серверов список входят как сетевые ресурсы, зарегистрированные в системном реестре, так и автоматически образованные сервером. К последним относится, в частности, ресурс IPC$ (IPC—Inter Process Communication), предназначенный для образования именованных каналов (named pipes), по которым работающие на разных компьютерах процессы могут обмениваться информацией.

Кроме того, при инициализации сервера образуются так называемые административные ресурсы (Administrative shares), соответствующие корневым папкам всех несменных дисков системы. Доступ через эти ресурсы разрешен только членам групп Administrators, Backup Operators, Server Operators и Power Users, и изменить разрешения на доступ через эти ресурсы невозможно. Таким образом, указанным пользователям по умолчанию открыт сетевой доступ ко всем жестким дискам всех компьютеров домена. Если по соображениям безопасности образование административных сетевых ресурсов нужно отменить, воспользуйтесь программой System Policy Editor и снимите флажки параметров CreateHiddenDriveSharesв разделе WindowsNTNetwork\Sharing. Можно также прямо установить в реестре значение:

Куст: HKEY_LOCAL_MACHINE\SYSTEM

раздел: CurrentControlSet\Services\LanManServer\Parameters

параметр: AutoShareServer

тип: REG_DWORD

значение: 0

Мониторинг сервера

Администраторы должны тщательно следить за списком ресурсов управляемых ими серверов и разрешениями на них. Один из типичных сценариев действий хакера по проникновению в систему состоит в изменении хранящегося в реестре списка сетевых ресурсов, используемого LAN Manager-сервер при запуске, и провоцировании перезапуска системы.

К сожалению, в Windows NT не предусмотрено прямого аудита SMB-сервера. Но Вы можете воспользоваться аудитом системы безопасности: при образовании сеанса SMB в журнале безопасности делается запись о сетевом входе Logon Type = 3 при источнике события KSecDD.

Чтобы в журнале безопасности остался след от изменений в списке сетевых ресурсов, включите аудит типа доступа SetValue для ключа реестра:

Куст: HKEY_LOCAL_MACHINE\SYSTEM

раздел:CurrentControlSet\Services\LanManServer\Shares

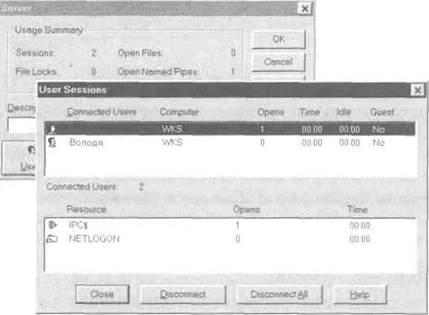

За текущим состоянием сервера позволяет наблюдать диалоговое окно, которое выводится по щелчку значка Server из панели инструментов или командой Propertiesдиспетчера серверов (рис. 4-8):

Рис. 4-8. Список текущих сеансов и открытых ресурсов сервера.

На рисунке сервер открыл два сеанса. Один — анонимный (пустое поле имени пользователя). Это «защищенный канал», используемый операционной системой Windows NT для сквозной проверки подлинности пользователя (этот процесс подробно описан в главе 5). Второй сеанс открыт от имени конкретного пользователя.

Указанное средство позволяет также просматривать список открытых пользователями файлов. Здесь, помимо обычных файлов и папок, могут фигурировать именованные каналы. Именованные каналы открываются на сетевом ресурсе IРС$ и обычно применяется для дистанционного управления сервером. Вот, например, какие именованные каналы открывают наиболее часто используемые административные программы.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.