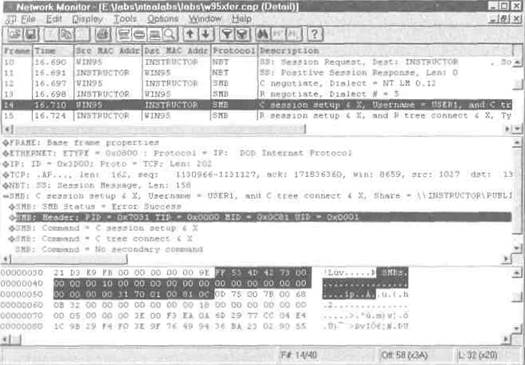

Рис. 4-9. Окно программы Network Monitor.

Другой вариант подслушивания — когда злоумышленник получает контроль над маршрутизатором, через который идет информация между сетями клиента и сервера.

Наряду с подслушиванием протокол SMB подвержен атакам по схемам, которые называются активная модификация сообщений (active message modification) и набег (hijacking). В первой злоумышленник модифицирует сообщения, передаваемые между клиентом и сервером, с целью фальсифицировать команды пользователя. Вторая состоит в формировании новых пакетов, которые сервер принимает за команды от клиентского компьютера. Поскольку сервер проверяет подлинность клиента только при открытии сеанса, протокол SMB оказывается достаточно открытым для этих атак.

Грамотно построив сетевую инфраструктуру, Вы ограничите возможность подобных атак. Здесь можно упомянуть такие мероприятия, как контроль над физическим доступом к сетевому кабелю, использование коммутаторов вместо концентраторов, внимательное отношение к защите маршрутизаторов от несанкционированного доступа.

Самое простое, что может предпринять подслушивающий сеть злоумышленник, — подобрать пароль. Перехватив пакеты, содержащие «вызов» сервера и «ответ» клиента при открытии сеанса, пароль можно вычислить простым перебором или с помощью словаря. Еще раз отметим, что подобрать пароль по хешированному паролю LAN Manager гораздо проще, чем по хешированному паролю Windows NT. Это связано, во-первых, с тем, что пароль LAN Manager записывается только буквами верхнего регистра, а во-вторых, что первые и вторые семь символов 14-символьного пароля хешируются независимо друг от друга, а это значит, что взломщик может и подбирать их независимо друг от друга. Поэтому длинный 14-символьный пароль LAN Manager эквивалентен по надежности защиты двум коротким паролям из 7 символов. То же самое относится и к «ответу» клиента, сформированному по хешированному паролю LAN Manager. Действительно, из 24 байтов этого ответа первые 8 зависят только от первой половины 14-символьного пароля, а последние 8 — только от второй его половины. Поэтому передача по сети при каждом открытии сеанса SMB «ответа», сформированного по паролю LAN Manager, существенно снижает защищенность сети.

Атака Downgrade

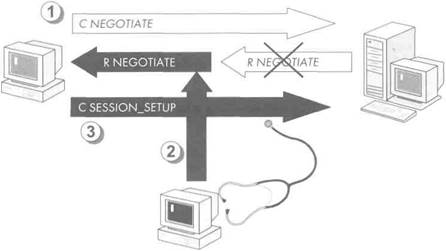

Передача пароля открытым текстом, предусмотренная протоколом 8MB как один из возможных вариантов проверки подлинности, — одно из самых слабых мест системы безопасности. Получив контроль над информацией, которой обмениваются сервер и клиент, злоумышленник может снять флаг шифрования пароля, передающийся клиенту при согласовании диалекта, затем взломщик извлекает пароль пользователя прямо из команды открытия сеанса, которую подает клиент (рис. 4-10).

Рис. 4-10. Атака Downgrade заставляет клиента передавать по сети открытый пароль пользователя.

Более изощренная форма этой атаки реализована в виде DOS-программы. Здесь злоумышленнику достаточно получить доступ к компьютеру, находящемуся в одной локальной сети с клиентом или сервером, и перевести сетевой адаптер этого компьютера в режим «прослушивания». Далее происходит следующее:

1. Клиент начинает установление сеанса и передает серверу пакет с командой на согласование диалекта.

2. Программа взломщика «слышит» этот пакет и передает в сеть «ответ», похожий на тот, что должен прийти клиенту от сервера, но со снятым флагом шифрования пароля. Здесь важен фактор времени: программа злоумышленника должна успеть передать ответ до того, как это сделает сервер.

3. Клиент решает, что сервер может принять пароль только открытым текстом и соответствующим образом формирует запрос на открытие сеанса. Программа взломщика «подслушивает» ответ, выбирает из него имя и пароль пользователя и печатает их на экране монитора.

Атака Man-in-the-Middle

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.