Попробуем обратиться к заведомо недоступному узлу и проанализируем его ответ.

Результаты работы программы Wireshark представлены на рис. 2.11, 2.12 и 2.13.

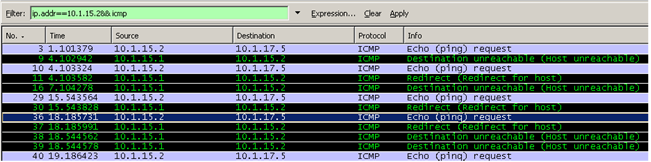

Рис. 2.11. Результаты работы программы Wireshark, отфильтрованные по тегу ip.addr ==10.1.15.2 && icmp.

Проанализируем ICMP-сообщения Destination unreachable и Redirect:

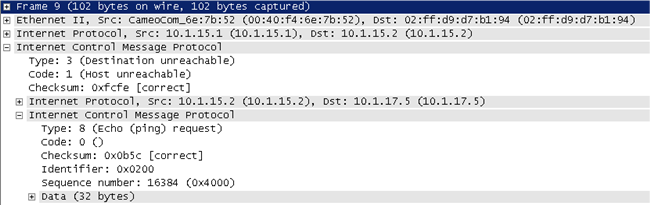

Рис. 2.12. ICMP-сообщение Destination unreachable.

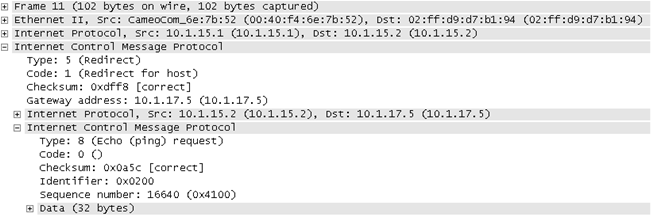

Рис. 2.13. ICMP-сообщение Redirect.

Коды сообщений ICMP с type 3 означают, что адресат недоступен, а код 1 – узел недостижим. А ICMP type 5 с кодом 1 – перенаправление пакетов к узлу.

4. Проанализировать работу сетевой утилиты «tracert»

tracert 195.208.113.67

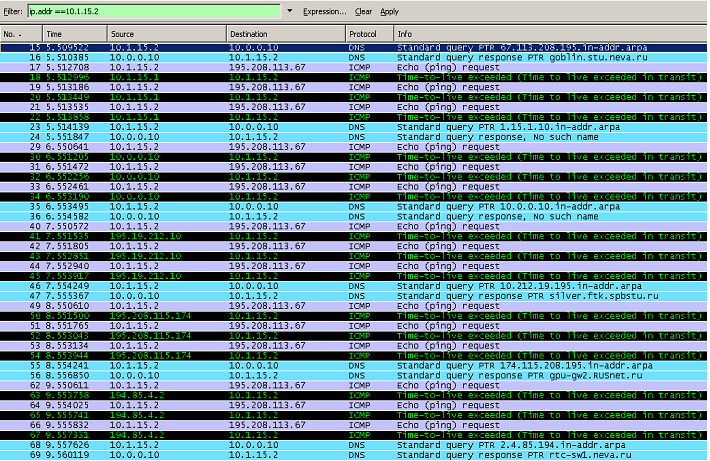

Выясним, по какому маршруту идёт пакет до получателя, с помощью сетевой утилиты «tracert».

Результаты

работы программы Wireshark представлены

на рис. 3.1.

Рис. 3.1. Результаты работы программы Wireshark, отфильтрованные по тегу ip.addr ==10.1.15.2

Теперь последовательно проанализируем содержимое эхо-запросов, а именно TTL (Time To Live) пакетов:

![]()

![]()

![]()

![]()

Рис. 3.2. TTL посылаемых эхо-запросов.

Как видно из рис. 3.2, с каждым полученным сообщение Time-to-live exceeded отправитель увеличивает TTL в эхо-запросе на единицу. Таким образом, когда пакет, наконец, достигает получателя, отправитель имеет маршрут следования пакета к нему.

5. Выводы.

В работе с помощью анализатора трафика Wireshark изучались особенности сетевых утилит ОС Windows. Были получены экспериментальные данные о работе таких команд, как «ping», «tracert», «ipconfig» и «arp», что позволило глубже понять механизм их действия. В результате работы были получены практические навыки исследования сетевого трафика и рассмотрены структуры пакетов протоколов, входящих в стек TCP/IP.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.