Санкт-Петербургский

государственный технический университет

Факультет

Технической Кибернетики

Кафедра Компьютерных Систем и Программных Технологий

ЛАБОРАТОРНАЯ РАБОТА №1

Дисциплина: Информационные сети и телекоммуникации

Тема: Изучение сетевых утилит Windows

Выполнил студент гр. 5081/1 Перваков А.С.

Руководитель Новопашенный А.Г.

" " 2011 г.

Санкт-Петербург

2011

1. Цель работы.

Использовать утилиты «ipconfig» и «arp» для получения сведений о сетевых настройках. Проанализировать механизм действия сетевых утилит «ping» и «tracert» с помощью анализатора сетевого трафика Wireshark.

2. Задание.

1. Выяснить параметры сети, а именно IP- и МАС-адреса рабочего компьютера и шлюза, посредством сетевых утилит «ipconfig» и «arp».

Остальные задания выполнялись с помощью анализатора сетевого трафика Wireshark.

2. Проанализировать работу сетевой утилиты «ping» с различными ключами и адресами:

2.1. ping 195.208.113.67;

2.2. ping 195.208.113.67 –l 4000. Зафиксировать фрагментацию IP-пакетов. Установить, какой пакет является первым, промежуточным, последним;

2.3. ping 195.208.113.67 –r 4;

2.4. ping 10.1.17.5. Зафиксировать полученное сообщение «Host Unreachable».

3. Проанализировать работу сетевой утилиты «tracert»:

tracert 195.208.113.67

3. Выполнение задания.

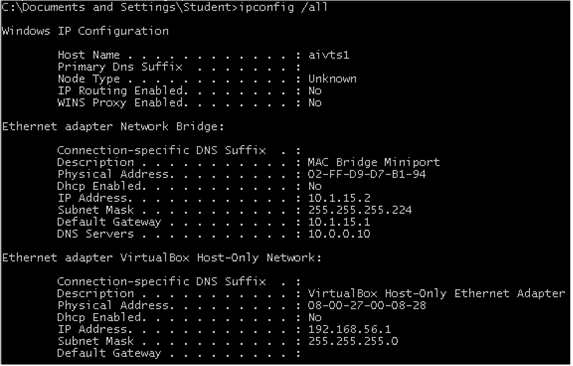

3.1. С помощью сетевой утилиты «ipconfig» с ключом /all были получены сведения о параметрах сети:

Отсюда видно, что IP-адрес рабочего компьютера 10.1.15.2, IP-адрес шлюза – 10.1.15.1, MAC-адрес рабочего компьютера - 02-FF-DE-D7-B1-94.

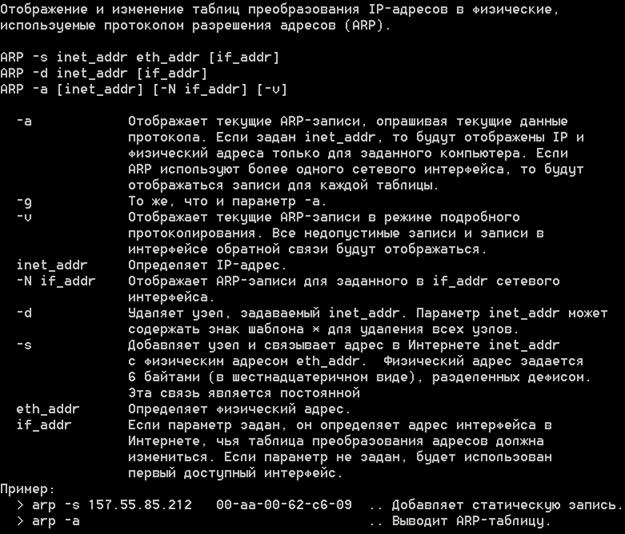

Общие сведения об утилите arp:

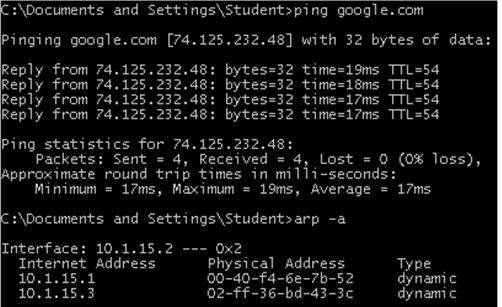

Используя сетевую утилиту «arp»

после применения команды ping, получили сведения о MAC-адресе

шлюза:

Из листинга можно заключить, что динамическому IP-адресу шлюза соответствует MAC-адрес – 00-40-f4-6e-7b-52.

3.2. Утилита ping:

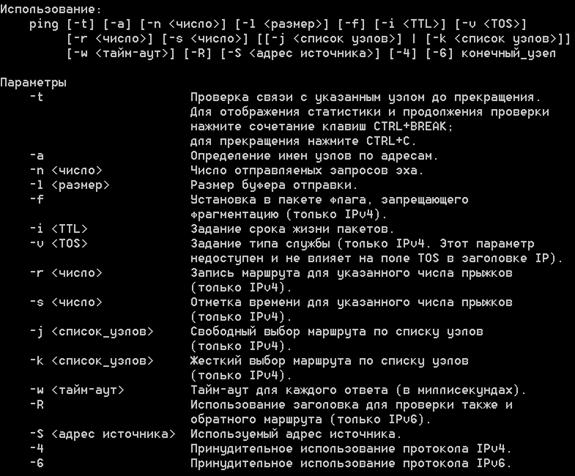

Общие сведения об утилите «ping»: это утилита для проверки соединений в сетях на основе TCP/IP. Утилита отправляет ICMP эхо-запросы (Echo-Request) указанному узлу сети и фиксирует поступающие ICMP эхо-ответы (Echo-Reply). Время между отправкой запроса и получением ответа (RTT, от англ. RoundTripTime) позволяет определять двусторонние задержки (RTT) по маршруту и частоту потери пакетов, то есть косвенно определять загруженность на каналах передачи данных и промежуточных устройствах.

ping 195.208.113.67

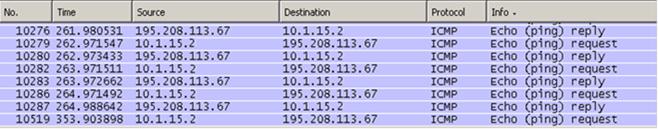

Результаты работы программы Wireshark представлены на рис. 2.1.

Рис. 2.1. Результаты работы программы Wireshark, отфильтрованные по тегу icmp.

Из рис. 2.1 можно увидеть, что с адреса 10.1.15.2 отправляется эхо-запрос на адрес 195.208.113.67, а в обратную сторону отправляется эхо-ответ.

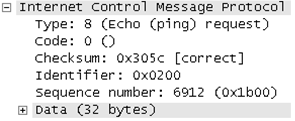

Содержимое ICMP-сообщений представлен на рис. 2.2 и 2.3.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.