Доступ к защищенным файлам

· Регистрация попыток доступа к файлам

· Регистрация изменения полномочий субъекта

o Дата, время, идентификатор администратора

· Автоматический учет создаваемых файлов

Контроль целостности

· Круглосуточная охрана

· Вводится штатная должность администратора безопасности

· Использование только сертифицированных средств

В современных ОС имеет смысл вести анализ только с точки зрения защиты конфиденциальной информации (1Г).

Будем рассматривать два семейства ОС:

OS UNIX

OS Microsoft Windows

Отметим противоречия:

В РД прописано:

1. Право изменение правил разграничения доступа должно предоставляется выделенным субъектом или группе субъектом.

2. Должны быть предусмотрены средства разграничения, ограничивающие права на доступ.

Эти два требования предполагают централизованную систему. Во главе централизованной системы стоит администратор безопасности.

Конечный пользователь полностью исключен из администрирования.

На практике большинство ОС владельцам файлового объекта, т.е. лицом, задающим атрибуты, является создатель объекта – конечный пользователь.

Модель безопасности децентрализована.

Почему распределенная модель плоха:

· Пользователь имеет те же права, что и администратор безопасности.

· Нет защиты от действий конечного пользователя.

· Невозможно реализовать централизованное управление механизмами защиты.

· Надежная защита реализуется только при централизованном управлении.

ОС UNIX:

Содержит три основных механизма:

1. Авторизация (Идентификация и аутентификации)

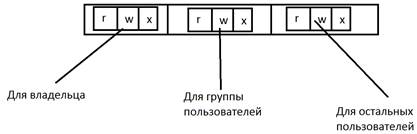

2. Разграничение прав доступа к файловой системе с помощью матрицы доступа.

3. Аудит

Все устройства объединяются в виртуальную файловую систему. Объединяются при помощи монтирования. После монтирования они рассматриваются как обычные файлы. В эти устройства можно читать и писать.

Доступ к этим устройствам реализуется средствами файловой системы.

Каждый файловый объект имеет индексный дескриптор, в котором хранится информация о разграничении доступа.

Недостатки UNIX:

1. Распределенная схема назначения ПРД

2. Невозможно обеспечить режим замкнутой программной среды.

3. Невозможно установить на каталог атрибуты исполнения

4. Дискреционная модель реализована не в полной мере (не разграничены права пользователя root)

5. Возможно, несанкционированное получение прав root

6. Запуск с правом root файлов злоумышленника

7. Нет встроенных средств для гарантированного удаления остаточной информации из памяти

8. Нет контроля доступа целостности

9. Нет функции регистрации печати

10. Нет встроенных средств контроля сетевых соединений

Основные встроенные механизмы Microsoft Windows в рамках NT, 2000, XP

1. Некоторые объекты доступа, к примеру, реестр, не являются объектами файловой системой.

2. Как и в UNIX основные механизмы:

· Авторизация

· Дискреционный механизм

· Механизм аудита

3. lololo

Недостатки:

1. Децентрализованная схема администрирования

2. ПРД для включаемого файла имеет больше приоритет, чем для каталога

3. Пользователь может, назначить любые правила для созданного файла

4. Не в полном объеме организована дискреционная модель.

5. Невозможно обеспечить замкнутость программной среды

6. Невозможно встроенными средствами удалить остаточную информацию

7. Не в полном объеме реализован контроль целостности

8. Нет регистрации вывода на печать

9. Не реализуется контроль в полной мере доступ к хостам

Вывод: Современны ОС UNIX и Microsoft Windows не выполняют требования к защите ОС даже по классу 1Г. Необходимо создавать и применять добавочные средства.

|

Тип ОС |

Количество |

|

MS Windows |

250 |

|

BSD |

64 |

|

BSDI |

10 |

|

Solaris |

125 |

|

Sun OX |

45 |

|

Digit Unix |

25 |

|

Linux |

167 |

|

IRIX |

167 |

|

HPUX |

65 |

|

AIX |

42 |

|

SCO |

40 |

|

Novell Netware |

10 |

|

IOS |

10-15 |

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.