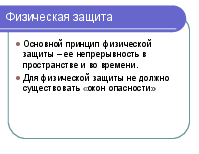

- препятствие – метод физического преграждения пути злоумышленнику к информации;

-

управление доступом – метод защиты с помощью регулирования использования информационных ресурсов системы;

-

маскировка – метод защиты информации путем ее криптографического преобразования;

-

регламентация – метод защиты информации, создающий условия автоматизированной обработки, при которых возможности несанкционированного доступа сводится к минимуму;

-

принуждение – метод защиты, при котором персонал вынужден соблюдать правила обработки, передачи и использования информации;

-

побуждение – метод защиты, при котором пользователь побуждается не нарушать режимы обработки, передачи и использования информации за счет соблюдения этических и моральных норм.

Методы и средства защиты информации

-

К основным средствам защиты относятся:

-

технические средства – различные электрические, электронные и компьютерные устройства;

-

физические средства – реализуются в виде автономных устройств и систем;

-

программные средства – программное обеспечение, предназначенное для выполнения функций защиты информации;

-

организационные средства – совокупность организационно-технических и организационно-правовых мероприятий;

-

морально-этические средства – реализуются в виде норм, сложившихся по мере распространения ЭВМ и ИС;

-

законодательные средства – совокупность законодательных актов, регламентирующих правила пользования ИС, обработку и передачу информации.

Управление доступом

-

В автоматизированных ЭИС должен быть регламентирован порядок работы пользователей и персонала, право доступа к отдельным файлам, базам данных и т.п.

-

Управление доступом предусматривает следующие функции:

-

идентификацию пользователей – присвоение каждому объекту уникального идентификатора (имени, кода и т.п.);

-

аутентификацию – установление подлинности объекта или субъекта по предъявленному идентификатору;

-

авторизацию – проверку полномочий в соответствии с установленной политикой безопасности;

-

аудит – регистрацию событий в системе, связанных с объектом или субъектом, в соответствии с выработанной политикой.

Парольные схемы

-

Пароль – набор символов, вводимый пользователем или системой ввода информации для аутентификации пользователя.

-

Парольные схемы - наиболее распространенные схемы аутентификации пользователей.

-

Используют различные типы парольных схем:

-

простой пароль;

-

однократный пароль;

-

схема с нулевым разглашением;

-

по некоторому проверочному значению;

-

с использованием пароля для получения криптографического ключа.

Недостатки парольных схем

-

Использование парольных схем имеет ряд недостатков:

-

Разглашение параметров учетной записи:

-

Возможен подбор пароля в интерактивном режиме;

-

Подсматривание;

-

Преднамеренная передача пароля его владельцем постороннему лицу;

-

Захват базы данных парольной схемы;

-

Перехват переданной информации по сети;

-

Хранение пароля в доступном месте;

-

Вмешательство в функционирование компонентов парольной системы:

-

Внедрение программных закладок;

-

Обнаружение и использование ошибок, допущенных при разработке системы;

-

Выведение парольной системы из строя.

Меры по повышению стойкости парольных схем

-

Для повышения устойчивости парольных схем устанавливают следующие требования:

-

Минимальная длина пароля;

-

Использование в пароле разных групп символов;

-

Проверка пароля по словарю;

-

Установление максимального срока действия пароля;

-

Установление минимального срока действия пароля;

-

Ведение журнала паролей;

-

Ограничение числа попыток введения пароля;

-

Принудительный режим смены пароля;

-

Автоматическая генерация пароля.

Криптографические методы защиты информации

-

Для реализации данных методов используются различные способы шифрования (криптографии).

-

Метод преобразования в криптографической системе соответствует использованию специального алгоритма шифрования. При использовании такого алгоритма используется специальный параметр – криптографический ключ.

-

Существует два типа криптографических алгоритмов:

-

Симметричные алгоритмы (для операций шифрования и дешифрования используется один ключ);

-

Несимметричные алгоритмы – алгоритмы с открытым ключом (для операций шифрования и дешифрования используются различные ключи).

Электронная цифровая подпись

-

Механизмы обеспечения целостности данных и подтверждения сущности