Санкт-петербургский государственный политехнический университет

Кафедра компьютерных систем и программных технологий

Лабораторная работа № 1

Дисциплина: Информационные сети и телекоммуникации

Тема:Исследование сетевого трафика

Выполнила студентка группы 5081_1

Преподаватель

Санкт-Петербург

2011

1. Цель работы

Ознакомиться с программой - анализатором трафика Wireshark, с ее помощью исследовать трафик во время использования различных утилит, таких как “ping”, “tracert”.

2. Выполнение работы

2.1. Проанализировать сетевой трафик после использования команды “ping”

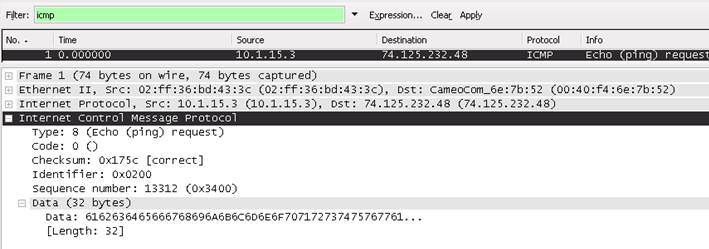

“Ping” – утилита для проверки соединений в сетях на основе TCP/IP. Утилита отправляет запросы (ICMP Echo-Request) протокола ICMP указанному узлу сети и фиксирует поступающие ответы (ICMP Echo-Reply). На рис.1. представлен трафик, захваченный во время работы утилиты “ping”.

Рис.1. ICMP запрос и ответ

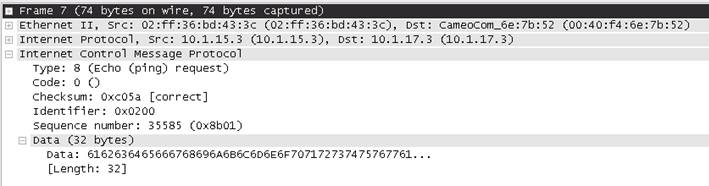

При работе утилиты “ping”, отсылается пакет, представленный на рис.2.

Рис.2. Структура ICMP-запроса

О том, что это ICMP-запрос указано в поле тип: “Type: 8 (Echo (ping) request)”.

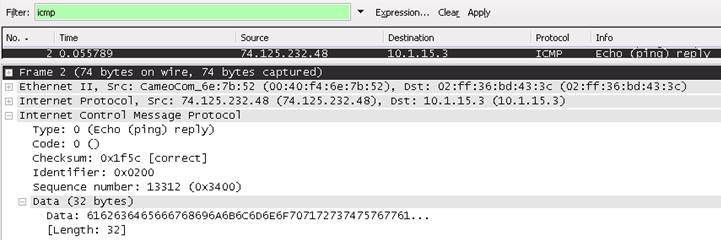

Структура ответного пакета показана на рис.3. В поле тип указано, что это ICMP-ответ. У обоих пакетов одинаковые идентификаторы (поле “Identifier”) и порядковый номер (“Sequence number”), а так же передаются одинаковые данные (поле “Data”). Также видно, что размер пересылаемых данных по умолчанию – 32 байта.

Рис.3. Структура ICMP-ответа

2.2. Проанализировать сетевой трафик после использования команды “ping -l 4000”

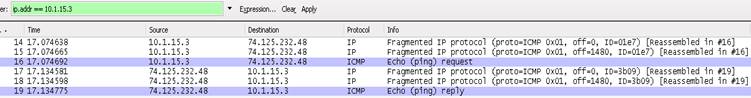

Ключ “-l” утилиты “ping” указывает на размер буфера отправки. Результат выполнения команды представлен на рис.4.

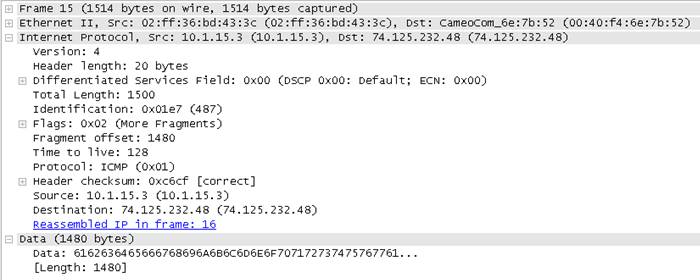

Рис.4.Фрагментированные пакеты

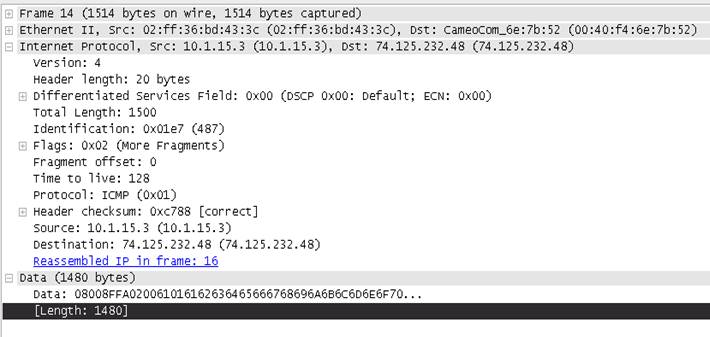

Длина посылаемого запроса превышает максимально возможный размер пакета (1480 байт), поэтому кроме самого ICMP-запроса посылается соответствующее количество IP-пакетов (в данном случае два). Структура обоих фрагментированных IP-пакетов представлена на рис.5-6.

Рис.5.Фрагментированный IP-пакет (первый)

Рис.6.Фрагментированный IP-пакет (второй)

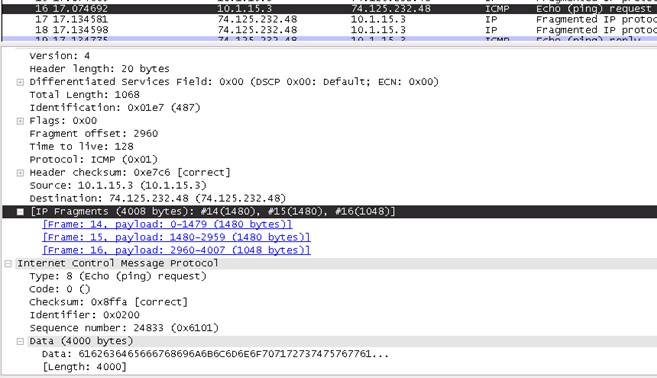

Оба фрагментированных IP-пакета имеют одинаковый идентификатор (поле “Identification”), что свидетельствует об их принадлежности к одному и тому же ICMP-пакету. О том, что фрагментированный пакет – ICMP-пакет, говорит поле “Protocol”. В первом пакете в поле смещение (“Fragment offset”) указано значение 0, это значит, что это – первый пакет. О том, что этот пакет не последний, говорит значение 0x02 установленное в поле “Flags”. Заключительный фрагмент – это ICMP-пакет (рис.7):

Рис.7. Структура ICMP-пакета

ICMP-пакет имеет тот же идентификатор, что и предыдущие IP-пакеты. Указанная величина смещения (Fragment offset: 2960) говорит о том, что это третий пакет. Значение 0x00 в поле “Flags” говорит о том, что это последний фрагментированный пакет, необходимый для сборки. В поле “IP Fragments” перечислены все фрагменты, указаны их длины. В инкапсулированном ICMP-пакете указана общая длина посылки: в поле “Length” записано значение 4000.

Аналогично формируется фрагментированный ICMP-ответ.

2.3. Проанализировать сетевой трафик после выполнения команды “tracert 195.208.113.67”

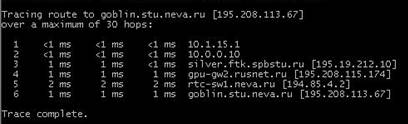

“Tracert” – утилита, предназначенная для определения маршрутов следования данных в сетях. В ходе работы утилиты выполняется отправка данных указанному узлу сети, при этом отображаются сведения обо всех промежуточных узлах (рис.8-9).

Рис.8. Результат выполнения трассировки

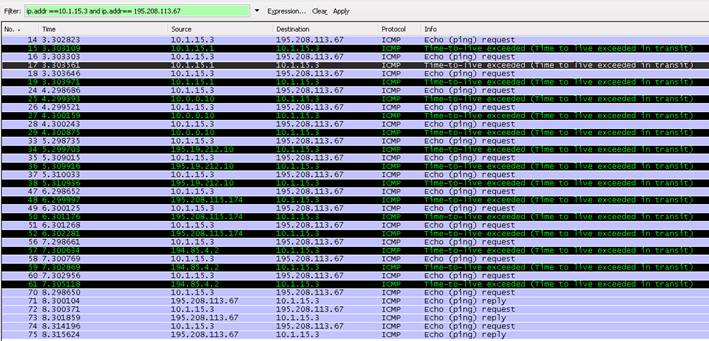

Рис.9. Пакеты, переданные в результате работы утилиты tracert

Для определения промежуточных узлов целевому узлу отправляется серия ICMP-пакетов (по умолчанию 3 пакета), с каждым шагом значение поля TTL увеличивается на 1. Таким образом, первые три пакета отправляются с TTL = 1 (Рис.10.), при этом от первого узла придет ICMP-сообщение “Time exceeded in transit”, говорящее о том, что время жизни пакета истекло, и он был удален.

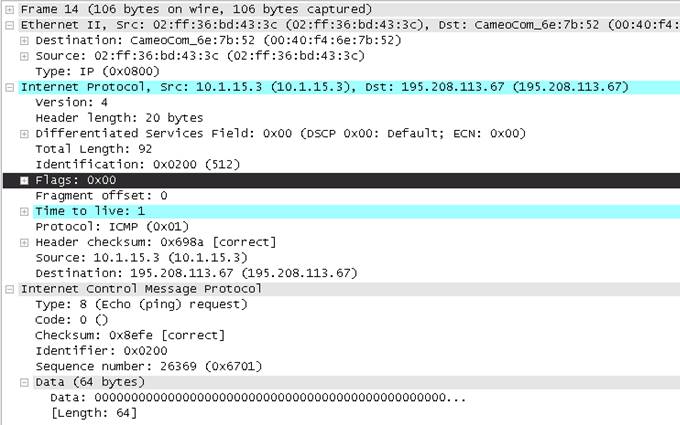

Рис.10. ICMP-пакет первой серии: TTL = 1

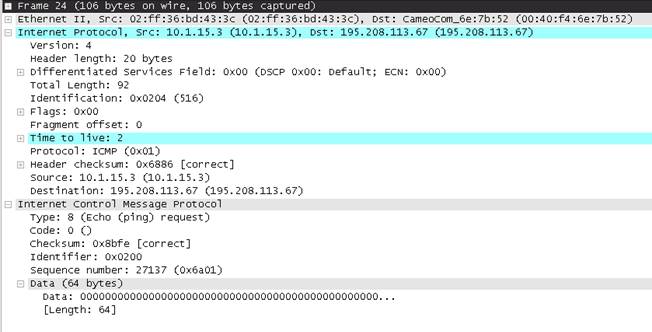

Затем источником посылается 3 пакета с TTL = 2 (Рис.11), которые минуют первый узел, и достигнут второго узла в цепи, и снова в результате мы получим ICMP-пакет с уведомлением об удалении.

Рис.11. ICMP-пакет второй серии: TTL = 2

В нашем случае целевому хосту было отправлено 6 серий пакетов. На 6 запрос был получен “Echo (ping) reply”, что свидетельствует о достижении цели.

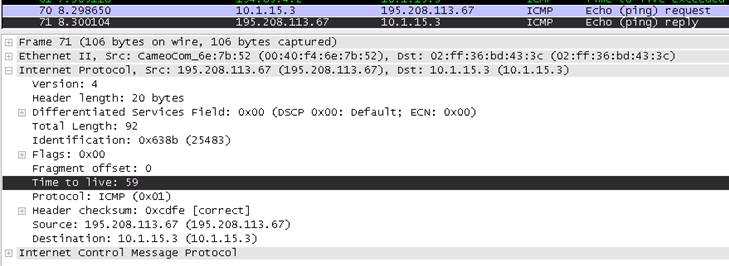

Следует отметить, что ICMP-ответы не всегда имеют такой же TTL, что и соответствующие им ICMP-запросы (рис.12). Это означает, что ответный пакет проделал обратный путь по другому маршруту.

Рис.12. ICMP-ответ на ICMP-запрос с TTL = 6

2.4. Проанализировать сетевой трафик при выполнении команды ping 10.1.17.3

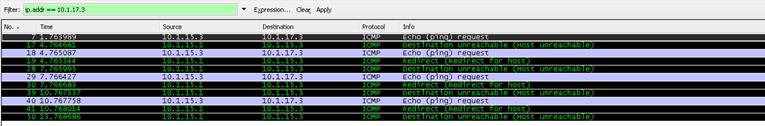

Результаты представлены на рис.13.

Рис.13. Сетевой трафик

По рисунку видно, что данный хост недоступен. Нами был отправлен ICMP-пакет стандартного содержания (рис.14).

Рис.14. ICMP-запрос

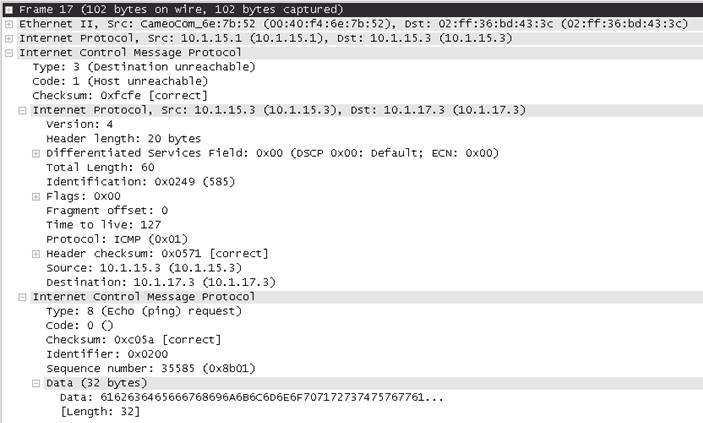

Так как, конечный хост недоступен, был получен ICMP-ответ “Destination unreachable (host unreachable)”. Структура пакета на рис.15:

Рис.15. ICMP-ответ “Destination unreachable”

По рис.14-15. видно, что ICMP-ответ содержит в себе IP и ICMP данные пакета-запроса.

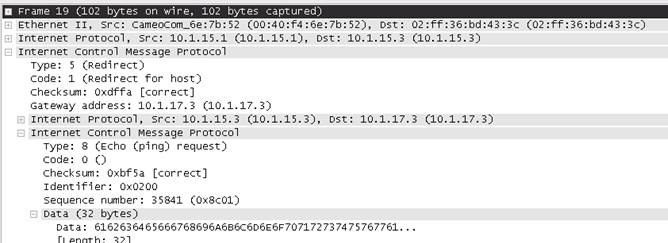

По рис.13 видно, что на последующие ICMP-запросы мы получаем еще и сообщение о переадресации “Redirect (Redirect for host)”. На рис.16 отображено его содержимое. В этом пакете также содержатся данные ICMP-запроса.

Рис.16. Сообщение о переадресации

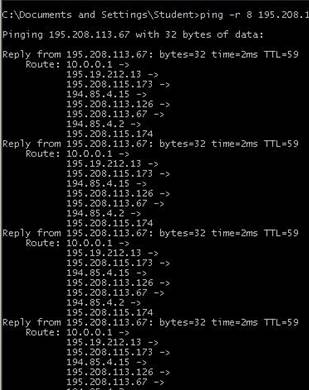

2.5. Проанализировать сетевой трафик при выполнении команд “ping –r 5195.208.113.67” и “ping –r 8195.208.113.67”

При выполнении команды “ping” с ключом “–r” происходит запись маршрута для указанного числа переходов (рис.17). Промежуточные узлы записывают в заголовок отправляемых эхо-запросов свои IP-адреса. Максимальное количество записываемых таким образом адресов равно 9, именно столько помещается в IP-заголовок пакета.

Рис.17. Результат работы команды “ping –r”

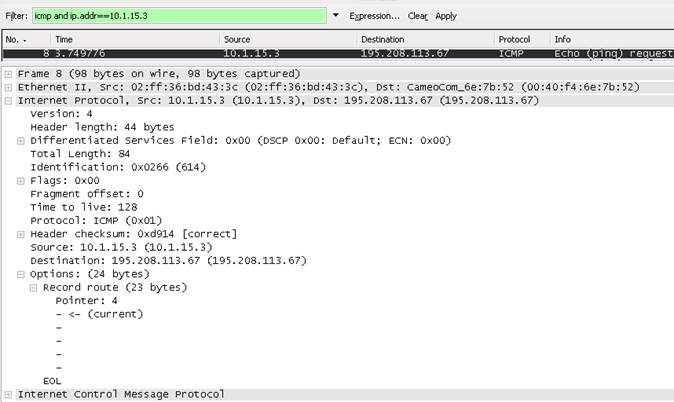

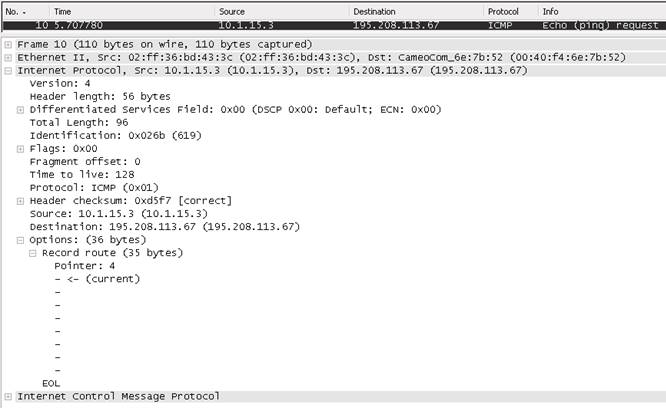

По команде “ping” с ключом “-r” формирует ICMP-запрос. В поле “Options”: “Record route” содержится такое количество пустых полей, которое было задано ключом “-r”. На рис.18 – для 5 записей, а на рис.19 – для 8.

Рис.18. ICMP-запрос для записи маршрута длиной в 5 переходов

Рис.19. ICMP-запрос для записи маршрута длиной в 8 переходов

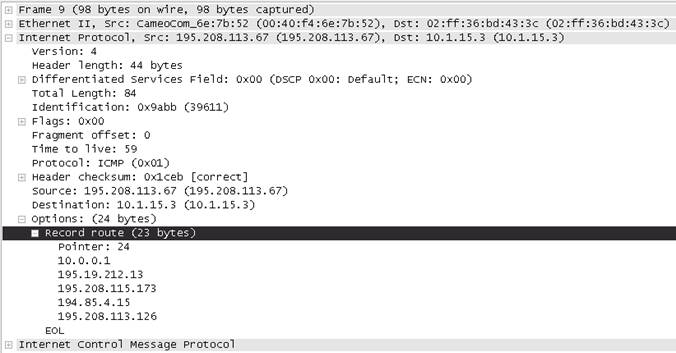

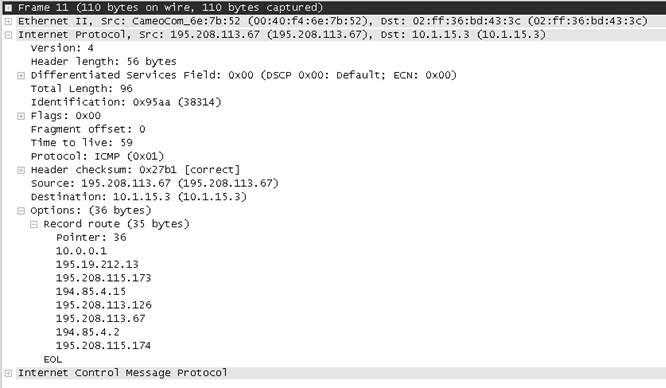

На рис.20-21 в поле “Options”: “Record route” записаны маршруты длиной 5 и 8 соответственно.

Рис.20. Запись маршрута в заголовке IP-пакета – 5 узлов

Рис.21. Запись маршрута в заголовке IP-пакета – 8 узлов

3. Выводы

В результате проведенной работы было произведено знакомство с возможностями программы – анализатора трафика Wireshark. С ее помощью был произведен захват трафика при использовании различных утилит, а также проанализировано содержимое отправляемых и получаемых пакетов.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.