Повреждение данных происходит, когда вызывается сам вирус. Вирус может быть вызван при запуске инфицированного файла или при наступлении определенных условий среды (например, определенной системной даты).

Программа типа «троянский конь» сама по себе не является вирусом. Ключевое отличие троянской программы от вируса в том, что она не размножается, а только уничтожает данные на жестком диске. Троянская программа маскируется под нормальную программу широкого применения, как, например, игра или служебная программа. Тем не менее, будучи запущена, она может уничтожить или повредить данные.

Распространение макровирусов можно предотвратить. Вот несколько советов по предотвращению заражения вирусами:

• Установите программу вирусной защиты, которая, прежде чем передавать входящие сообщения из Интернета на маршрутизатор, проверяла бы их на наличие вирусов. Этим будет гарантироваться проверка электронной почты на известные вирусы.

• Обращайте внимание на источник полученных документов. Не открывайте документы, пришедшие от неизвестных отправителей.

• Свяжитесь с лицом, создавшим документ. В случае сомнения в безопасности документа следует связаться с его автором.

• Используйте защиту от макровирусов в Microsoft Office. Офисные приложения информируют пользователя, если документ содержит макросы. Эта функция позволяет пользователю разрешить или отключить макросы при открытии документа.

• Используйте антивирусное программное обеспечение для обнаружения и удаления макровирусов. Антивирусные программы могут находить и часто удалять макровирусы из документов. Корпорация Майкрософт рекомендует использовать антивирусное программное обеспечение, сертифицированное Международной Ассоциацией Компьютерной Безопасности (ICSA).

Для получения дополнительных сведений относительно вирусов и безопасности компьютеров посетите следующие веб-узлы корпорации Майкрософт по безопасности:

• Узел корпорации Майкрософт по безопасности http://www.microsoft.com/security/default.asp.

•

Документация

по безопасности на Microsoft TechNet http://www.microsoft.com/technet/security/Default.mspx.

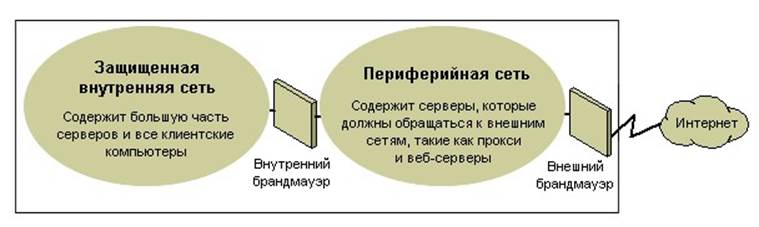

Так как для разработки и развертывания межсетевой IP-среды необходим учет требований как частных, так и открытых сетей, брандмауэр стал ключевым компонентом обеспечения целостности сети. Брандмауэр не является каким-то единичным компонентом. Национальная Ассоциация Компьютерной Безопасности (NCSA) определяет брандмауэр как «систему или комбинацию систем, которая устанавливает границу между двумя или несколькими сетями». Хотя используются разные термины, эту границу часто называют периферийной сетью. Периферийная сеть защищает интрасеть или корпоративную локальную сеть (ЛВС) от внешнего вторжения, управляя доступом из Интернета и других больших сетей.

На следующем рисунке показана периферийная сеть, огражденная брандмауэрами и расположенная между частной сетью и Интернетом для защиты частной сети:

Базовая периферийная сеть

В разных организациях к применению брандмауэров для обеспечения безопасности могут подходить по-разному. Фильтрование IP-пакетов обеспечивает слабую защиту, громоздко в управлении и легко преодолевается. Шлюзы приложений более защищены, чем фильтры пакетов и проще в управлении, так как они относятся только к нескольким определенным приложениям, например, к конкретной системе электронной почты. Шлюзы каналов связи наиболее эффективны, когда операции пользователя сетевого приложения имеют большее значение, чем данные, передаваемые этим приложением. Прокси-сервер – комплексное средство безопасности, которое включает шлюз приложений, безопасный доступ для анонимных пользователей и другие службы. Вот некоторые сведения об этих компонентах:

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.