Router#wr

Building configuration...

[OK]

Router#

Остальные приграничные маршрутизаторы кооперативной сети настроим аналогично. На маршрутизаторах провайдера и высотных зданиях указываем все сети, к которым они подключены.

После того как протокол EIGRP настроен, проверим работоспособность сети. Для этого отправим ICMP запрос на приграничный роутер другого филиала(Приграничный маршрутизатор 1 филиала, рис 2.5.1).

Router#ping 10.10.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.1.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

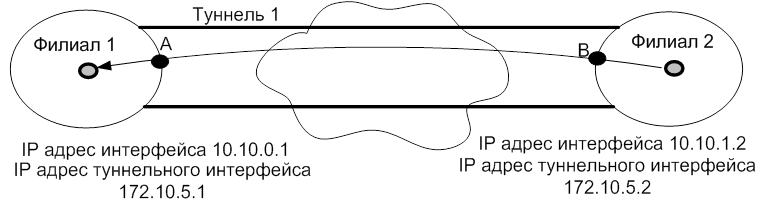

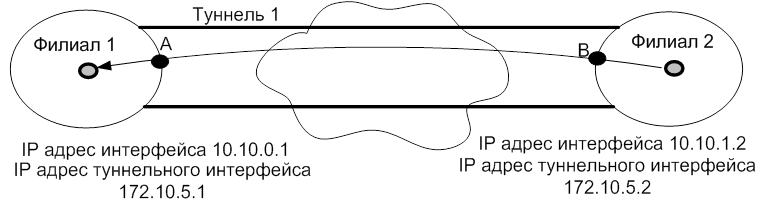

Дальше настраиваем динамическую маршрутизацию внутренних сетей так, чтобы ресурсы компании передавались только по туннельным соединениям. Для этого на маршрутизаторе 1 филиала прописываем внутренние сети и сети туннелей (Используем рис 2.1.1, 2.1.3, 2.1.4, 2.3.2, 2.3.3, 2.3.4). :

router ospf 1

log-adjacency-changes

network 192.168.0.0 0.0.0.255 area 0

network 22.22.0.0 0.0.0.255 area 0

network 172.10.5.0 0.0.0.255 area 0

Так как пока туннели не настроены, внутренние сети отделов не смогут взаимодействовать друг с другом.

Так как данные предприятия будут передаваться в открытой сети интернет, они могут быть перехвачены и видоизменены, прочитаны злоумышленником. Чтобы этого не произошло нам необходимо создать VPN (Virtual Private network) туннель. В данном случае создадим туннель вида точка-точка. Туннель будем создавать на основе протокола GRE .Протокол GRE (Generic Routing Encapsulation) — протокол туннелирования сетевых пакетов. Он обеспечивает механизм инкапсуляции произвольных пакетов в произвольный транспортный протокол. В Сisco Packet Tracer возможно создать только туннель вида точка-точка.

В настройках туннельного интерфейса необходимо указать туннельный IP адрес, источник туннеля и адрес назначения (физический IP адрес). (рис 2.6.1).

Рис 2.6.1

Рассмотрим маршрутизатор филиала 1, настройки будут следующего вида:

interface Tunnel1 //создание туннельного интерфейса

ip address 172.10.5.1 255.255.255.0 // Присваиваем IP адрес туннелю

tunnel source FastEthernet0/1// указываем что источник туннеля f 0/1

tunnel destination 10.10.1.2//указываем физический IP адрес устройства, где заканчивается туннель.

После того как все туннели настроены, проверяем их работоспособность(посылаем ICMP запрос на туннельный интерфейс Филиала 2, рис 2.6.1 ):

Router#ping 172.10.5.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.10.5.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/9/12 ms.

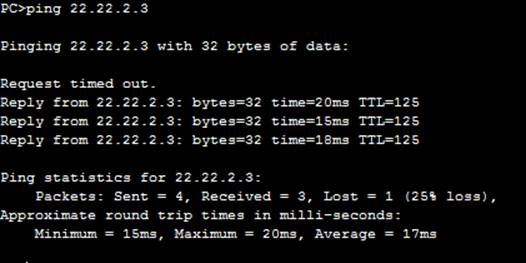

Теперь проверяем работоспособность протокола OSPF. Для этого с первого отдела 1филиала отправляем ICMP запрос на 2 филиал 2 отдел.

Так как туннель GRE VPN является простой инкапсуляцией IP пакета в новый IP пакет, то поле данных, где находится IP пакет нашей сети можно прочитать. Поэтому GRE туннели необходимо зашифровывать. Рассмотрим вариант шифрования с помощью протоколов IPSec. IPsec – это набор протоколов использующийся для обеспечения сервисов приватности и аутентификации на сетевом уровне модели OSI. Эти протоколы можно разделить на два класса – протоколы защиты передаваемых данных (AH, ESP) и протоколы обмена ключами (IKE).

ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных) обеспечивает целостность и конфиденциальность передаваемых данных.

AH (Authentication Header — аутентифицирующий заголовок) гарантирует целостность потока (передаваемые данные не шифруются).

IKE - протокол обмена криптографическими ключами.

Рассмотрим настройку шифрования на приграничном маршрутизаторе 1 филиала для Tunnel1 (рис 2.7.1)

Рисунок 2.7.1

Сперва создадим политику аутентификации

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.