1. Команда ip route 0.0.0.0 0.0.0.0 172.16.100.2 в системе защиты периметра используется:

1) только для указания маршрута по умолчанию к сети Internet

2) для указания (статического) маршрута по умолчанию к сети поставщика услуг Internet, обеспечивая защиту от атак изменения маршрутизации и атак перехвата сообщений при использовании протоколов динамической маршрутизации.

3) только совместно со списком доступа.

4) только совместно с системой CBAC

2. Система CBAC предоставляет следующие возможности защиты:

1) Защиту с помощью фильтра на уровне приложений, поддержку усовершенствованных протоколов, управление загрузкой апплетов Java, обнаружение атак блокирования сервиса и защиту от них, получение извещений об опасности в реальном масштабе времени, регистрация транзакций TCP/UDPи администрирование.

2) Защиту с помощью фильтра на уровне приложений, поддержку усовершенствованных протоколов, управление загрузкой аплетов Java, обнаружение атак блокирования сервиса и защиту от них.

3) обнаружение атак блокирования сервиса и защиту от них.

4) защиту с помощью фильтра на уровне приложений.

3. Система защиты CBAC служит для проверки IP-трафика следующих протоколов.

1) TCP, UDP, ICMP

2) TCP и UDP

3) TCP

4) UDP

4. Средства CBAC используются в брандмауэре, размещенном между двумя маршрутизаторами. Способна ли система защиты CBAC проверять пакеты IPSec?

1) Да, при соответствующей настройке двух брандмауэров.

2) Да, при соответсвующей настройке брандмауэра, получающего пакеты IPSec.

3) Да, при соответсвующей настройке брандмауэра, принимающего пакеты IPSec.

4) Нет, так как номер протокола в IP-заголовке пакета IPSecне соответствует не TCP, ни UDP.

5. С помощью технологии шифрования решаются следующие проблемы защиты:

1) проблема перехвата(сбора и кражи передаваемой информации), проблема манипуляции данными(захвата сеанса и возможность отрицания факта передачи или приема сообщения).

2) проблема перехвата(сбора и кражи передаваемой информации), проблема манипуляции с данными не решается.

3) проблема манипуляции с данными(захват сеанса и возможность отрицания факта передачи или приема сообщения), проблема перехвата не решается.

4) проблема перехвата, проблема манипуляции данными, проблема сокрытия внутренней структуры сети.

6. Сеансовую политику шифрования определяет и контролирует следующая команда:

1) crypto key generate dss

2) crypto key exchange dss

3) cryptomap

4) access-list

7. Объявление обновлений маршрутизации протокола EIGRP по интерфейсу Ethernet 0 от сети 10.17.1.0 в рамках интерфейса Ethernet 1 можно запретить следующими командами:

1) router(config)#access-list 45 deny 10.17.1.0 0.0.0.255

router(config)#router igrp 100

router(config-router)#distribute-list 45 out ethernet 0

2) router(config)#access-list 45 deny 10.17.1.0 0.0.0.255

3) router(config)#access-list 45 deny 10.17.1.0 0.0.0.255

router(config)#router igrp 100

router(config-router)#distribute-list 45 in ethernet 0

4) router(config)#access-list 45 deny 10.17.1.0 0.0.0.255

router(config)#router igrp 100

router(config-router)#distribute-list 45 out ethernet 1

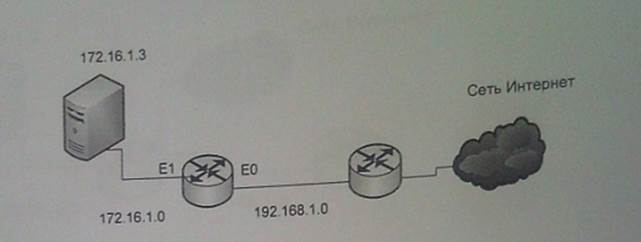

8. Указать корректный вариант списка доступа предназначенного для защиты трафика электронной почты в сети Internet.

1) interface ethernet 1

ip access-groute 103 out

access-list 103 permit tcp any 172.16.1.0 0.0.255.255 established

2) interface ethernet 1

ip access-groute 103 in

access-list 103 permit tcp any 172.16.1.0 0.0.255.255 established

3) interface ethernet 0

ip access-groute 103 out

access-list 103 permit tcp any 172.16.1.0 0.0.255.255 established

access-list 103 permit tcp any host 172.16.1.3 eq smtp

4) interface ethernet 1

ip access-groute 103 in

access-list 103 permit tcp any host 172.16.1.3 eq smtp

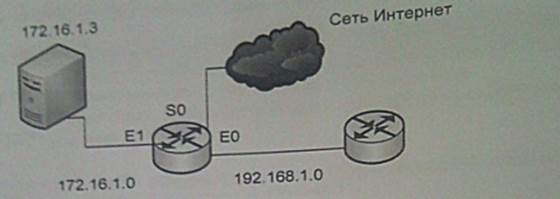

9. Указать корректный вариант списка доступа, разрешающего пересылку пакетов сервера имен/доменов, ICMP-пакетов запроса отклика и ответов на такие запросы, обеспечивающего защиту почтового сервера.

1) Interface serial 0

ip access group 104 out

access-list 104 permit tcp any 172.16.1.0 0.0.0.0 established

access-list 104 permit tcp any host 172.16.1.3 eq smtp

access-list 104 permit udp any any echo

2) Interface serial 0

ip access group 104 in

access-list 104 permit tcp any host 172.16.1.3 eq smtp

access-list 104 permit udp any any

access-list 104 permit icmp any any echo

access-list 104 permit icmp any any echo-reply

3) Interface serial 0

ip access group 104 out

access-list 104 deny tcp any 172.16.1.0 0.255.255.255 established

access-list 104 deny tcp any host 172.16.1.3 eq smtp

access-list 104 deny udp any eq domain any

access-list 104 deny icmp any any echo

access-list 104 deny icmp any any echo-reply

4) Interface serial 0

ip access group 104 in

access-list 104 permit tcp any 172.16.1.0 0.255.255.255 established

access-list 104 permit tcp any host 172.16.1.3 eq smtp

access-list 104 permit udp any eq domain any

access-list 104 permit icmp any any echo

access-list 104 permit icmp any any echo-reply

10. GRE туннуль построенный между 2-мя маршрутизторами выполняет следующие функции:

1) Обеспечивает конфиденциальность передаваемых данных, сокрытие адресов внутренних сетей.

2) Обеспечивает сокрытие адресов внутренних сетей(при включенной функции IPSec), возможность маршрутизации без использования адресов внутренних сетей.

3) Обеспечивает основу для создания IPSec соединения.

4) Обеспечивает общую систему адресации в пределах корпоративной сети.

11. Указать преимущества использования сервера CA для копроративной сети IPSec?

1) Возможность автоматизации процесса изменения способа шифрования в сети IPSec.

2) Возможность удаленной идентификации пользователей сети IPSec.

3) Возможность масштабирования сети IPSecбез необходимости вручную вводить ключи шифрования для каждой новой стороны

4) Возможность автоматизации процесса изменения структуры сети IPSec.

12. Для поддержки работы CA используется следующий метод аутентификации IKE:

1) Подписи RSA

2) Подписи DES.

3) Подписи 3DES

4) Подписи AES

13. Указать доступные протоколы для интерфейса, защищенного технологией IPSec

1) Протокол 50 для ESP, протокол 51 для AH, UDP-port 600 центра сертификации CA

2) Протокол 110 для ESP, протокол 51 для AH, UDP-port 600 центра сертификации CA

3) Протокол 110 для ESP, протокол 53 для AH, UDP-port 700 для IKE

4) Протокол 50 для ESP, протокол 51 для AH, UDP-port 500 для IKE

14. Задача системы защиты периметра сети состоит в

1) Реализации политики защиты от внешних угроз и управления трафиком с помощью брандмауэра.

2) Реализации политики защиты от внешних и внутренних угроз и управления трафиком с помощью брандмауэра

3) Реализации политики защиты от внешних угроз и антивирусной защиты сети.

4) Реализации политики защиты от внешних и внутренних угроз, антивирусной защиты сети.

15. Какая из возможностей Cisco IOS обеспечивает защиту обновлений маршрутизации от атак фальсификации адресов при использовании протокола маршрутизации EIGRP?

1) Аутентификация соседнего маршрутизатора на основе применения протоколов PAP\CHAP

2) Защита канала между маршрутизатором с использованием протокола IPSec

3) Аутентификация соседнего маршрутизатора на основе применения MD5

4) Возможность создания VPN туннеля между 2-мя маршрутизаторами

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.