#group 2 // задаем длину ключа алгоритма для ассиметричного шифрования Деффи-Хелмана

#hash sha // используем метода хеширования sha

#crypto ipsec transform-set 101 esp-aes esp-sha-hmac // задаем алгоритм шифрования

#crypto ipsec transform-set 105 esp-aes esp-sha-hmac // протокол передачи и хэширование, здесь задаем ip-протокол ESP с шифрованием AES и дополнительным хэшированием SHA

#crypto isakmp key 0 address 172.16.10.1 // задаем пароль для аутентификации с удаленным соседом

#crypto map tun_1 100 ipsec-isakmp // создаем крипто-карту (список параметров)

#set peer 172.16.10.1 // указываем соседа, с кем устанавливается шифрованный туннель #set pfs group2 // выбираем шифрование

#set transform-set 101 // задаем применение правила преобразования и передачи трафика через туннель

#match address 101 // присваиваем список доступа

#access-list 101 permit gre host 172.16.4.1 host 172.16.40.1 // создаем список доступа для описания трафика, который направляется в туннель

#interface FastEthernet0/1

#crypto map tun_1 // присваиваем настройки шифрования интерфейсу

На рисунке 3.3 показана структура пакета данных туннеля при использовании шифрования.

Так же настраиваются маршрутизаторы филиалов.

Рисунок 3.3 Содержание шифрованного пакета

4 НАСТРОЙКА СЕТЕВЫХ СЛУЖБ

Необходимо настроить службы DNS и HTTP, FTP и e-mail. Разбиваем их так, чтобы на каждом из серверов демилитаризованных зон располагалось по 2 службы.

4.1 Настройка DNS сервера

На сервере, на котором он расположен, необходимо прописать адреса отделов и соотнести их с именами компьютеров отделов. На рисунке 4.1 приведена настройка такого сервера в сети первого филиала ДМЗ-1R. На компьютерах пользователей и серверах необходимо указать адрес DNS сервера. На рисунке 4.2 указана настройка DNS сервера в филиалах.

Рисунок 4.1Настройка DNS сервера третьего филиала ДМЗ-1R

Рисунок 4.2 Настройка DNS сервера на компьютере и сервере в филиалах

4.2 Настройка HTTP сервера

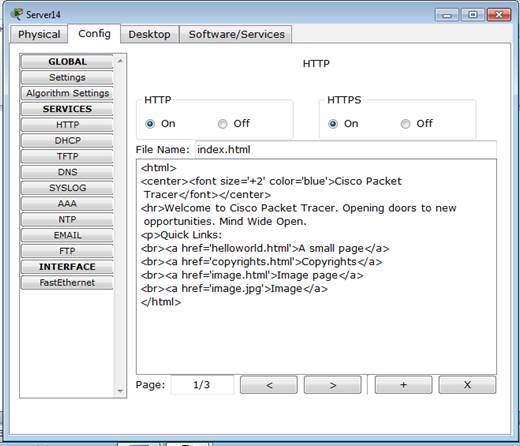

Настройки HTTP сервера оставлены по умолчанию (Рисунок 4.3). На ПК пользователей специальной настройки не требуется.

Рисунок 4.3 Настройка HTTP сервера третьего филиала ДМЗ-1R

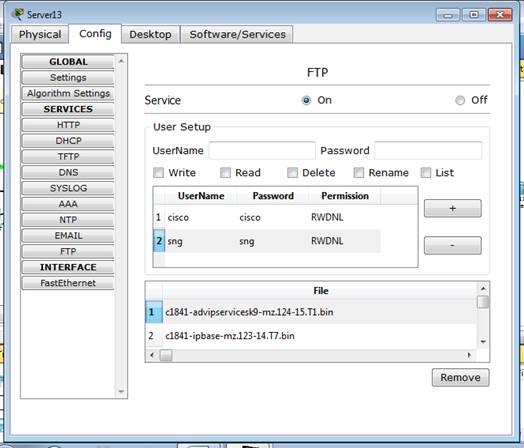

4.3 Настройка FTP сервера

Для настройки сервера FTP в ДМЗ-2R центрального офиса необходимо создать пользователя, которому задается имя и пароль, а так же разрешаются определенные действия, такие как запись, считывание, удаление, переименование и просмотр файлов, хранящихся на сервере. Настройка сервера приведена на рисунке 4.4.

Используем имя пользователя – sng.

Пароль – sng.

На ПК пользователей специальной настройки не требуется.

Рисунок 4.4 Настройка FTP сервера ЦО ДМЗ-2R.

4.4 Настройка E-mail сервера

Для настройки e-mail службы сервера в ДМЗ-2R нужно создать доменное имя, список пользователей и их пароли (Рисунок 4.5).

Рисунок 4.5 Настройка e-mail сервера ЦО ДМЗ-2R.

Так же настраиваем на компьютерах пользователей указывая свое имя, свой электронный адрес, сервер входящей и исходящей почты, так же логин и пароль, сохраненные на сервере. Пример настройки показан на рисунке 4.6.

Рисунок 4.6 Настройка ПК ЦО первого отдела.

Проверяем

настроилась ли служба с помощью отправки электронного письма.

5 УПРАВЛЕНИЕ ИНФОРМАЦИОННЫМИ ПОТОКАМИ МЕЖДУ УЗЛАМИ СЕТИ С ИСПОЛЬЗОВАНИЕ СПИСКОВ

ДОСТУПА

Следующий этап – создание списков доступа. Чтобы решить проблему доступа отделов к службам сервера и безопасности сети в данной работе использованы списки доступа. Списки доступа разрешают доступ отдельных отделов к ресурсам сервера, а так же доступ в сети подразделений для отделов. В таблице 5.1 представлены отделы, которым доступны службы сервера.

Таблица 5.1 Распределение сетевых служб по отделам

|

Отделы |

1 |

2 |

3 |

4 |

5 |

|

DNS |

3 |

3,ЦО |

2 |

ЦО |

- |

|

HTTP |

3,ЦО |

- |

1 |

2 |

ЦО |

|

FTP |

- |

1 |

1,2 |

2 |

4 |

|

|

ЦО |

3,ЦО |

- |

ЦО |

4 |

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.