Сама служба обзора сети будет продолжать успешно функционировать на компьютере даже в случае его перезапуска, поскольку ее параметры хранятся в одном из подразделов куста SYSTEM. В результате системный администратор получит неверное представление о конфигурации компонентов, установленных в Windows NT.

Такое положение, конечно же, недопустимо. Поэтому для группы Everyone тип доступа к упомянутым подразделам раздела HKEY_LOCAL_MACHINE\Software\Microsoft также, по-видимому, следует изменить на Read, хотя явных рекомендаций фирмы Microsoft на сей счет пока нет. Правда, слишком жесткие ограничения на доступ к разделу HKEY_LOCAL_MACHINE\Software устанавливать нельзя, так как в этом случае пользователи также могут получить неверную информацию о настройках тех или иных компонентов (см., например, статью Q130680 в Microsoft KnowledgeBase).

Права группы INTERACTIVE

Члены группы INTERACTIVE, как Вы помните, обладают достаточно большими правами на модификацию разделов ветви HKEY_CLASSES_ROOT, в которой хранится информация об ассоциациях файлов по расширениям и сведения, относящиеся к функционированию механизмов связывания и внедрения объектов (Object Linking and Embedding, OLE). Данная информация необходима для нормальной работы в Windows NT большинства приложений, в том числе и тех, что входят в состав самой операционной системы.

Например, если Вы попробуете удалить из реестра раздел, относящийся к файлам с расширением .СОМ или .ЕХЕ, Вы тем самым потеряете способность, работая в Windows NT, запускать соответствующие исполняемые файлы двойным щелчком мыши. Убрав из реестра раздел с именем .Ink, Вы лишите пользователей возможности запуска приложений через меню Start. И таких примеров можно привести достаточно много.

Фирма Microsoft не дает никаких рекомендаций относительно того, нужно ли ограничивать права доступа членов группы INTERACTIVE к реестру Windows NT. В связи с этим нужно жестко следить за тем, каким пользователям необходимо иметь право входить в систему интерактивно на том или другом компьютере. Это особенно касается контроллеров доменов, поскольку, работая на них, системный администратор обычно управляет пользователями и ресурсами своего домена. Напомним, что по умолчанию правом входа в систему на контроллерах домена обладают только члены группы Administrators и нескольких групп операторов. Учитывая изложенные выше соображения, администратор должен по возможности ограничивать количество членов указанных групп.

Защита от удаленного доступа

Защита реестра Windows NT от удаленного доступа (т.е. от просмотра и модификации при подключении по сети) также позволяет усилить безопасность этой операционной системы. В текущей ее версии имеется несколько способов реализации такой защиты. Их мы и рассмотрим ниже.

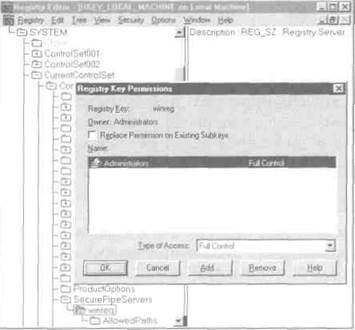

Использование раздела winreg

Одним из методов ограничения сетевого доступа к реестру является использование специального раздела, появившегося в версии 4.0 операционной системы Windows NT. Это раздел SYSTEM\ CurrentControlSet\ Control\ SecurePipeServers\ winreg в ветви HKEY_LOCAL_MACHINE.

Регулируя разрешения на доступ к данному разделу, администратор может четко определить круг пользователей, имеющих право удаленного доступа к реестру данного компьютера. По умолчанию в системе Windows NT Server такое право есть только у членов локальной группы Administrators. В системе Windows NT Workstation такой раздел по умолчанию отсутствует, но может (вернее, даже должен) быть создан после установки. Изменения в списке прав доступа раздела winreg, а также изменения в параметрах его подразделов (см. далее) вступают в силу после перезагрузки системы.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.