МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

Санкт-Петербургский государственный институт точной механики и оптики (технический университет)

УТВЕРЖДАЮ

Ректор СПбГИТМО(ТУ)

_______________________

"_____"__________________200__ г.

ПРОГРАММА ДИСЦИПЛИНЫ

Методы и средства защиты компьютерной информации

(указывается наименование дисциплины в соответствии с ГОС)

|

по направлению(ям) подготовки |

654600, 552800 ИНФОРМАТИКА И ВЫЧИСЛИТЕЛЬНАЯ ТЕХНИКА |

|

Специальности(ям) |

220100 ВЫЧИСЛИТЕЛЬНЫЕ МАШИНЫ, КОМПЛЕКСЫ, СИСТЕМЫ И СЕТИ |

|

Факультет(ы) |

Компьютерных технологий и управления |

Председатель УМC университета

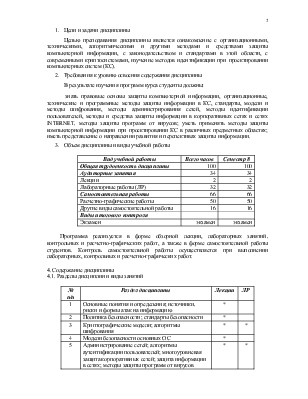

Целью преподавания дисциплины является ознакомление с организационными, техническими, алгоритмическими и другими методами и средствами защиты компьютерной информации, с законодательством и стандартами в этой области, с современными криптосистемами, изучение методов идентификации при проектировании компьютерных систем (КС).

В результате изучения программ курса студенты должны:

знать правовые основы защиты компьютерной информации, организационные, технические и программные методы защиты информации в КС, стандарты, модели и методы шифрования, методы администрирования сетей, методы идентификации пользователей, методы и средства защиты информации в корпоративных сетях и сетях INTERNET, методы защиты программ от вирусов; уметь применять методы защиты компьютерной информации при проектировании КС в различных предметных областях; иметь представление о направлении развития и перспективах защиты информации.

Вид учебной работы |

Всего часов |

Семестр 8 |

|

Общая трудоемкость дисциплины |

100 |

100 |

|

Аудиторные занятия |

34 |

34 |

|

Лекции |

2 |

2 |

|

Лабораторные работы (ЛР) |

32 |

32 |

|

Самостоятельная работы |

66 |

66 |

|

Расчетно-графические работы |

50 |

50 |

|

Другие виды самостоятельной работы |

16 |

16 |

|

Виды итогового контроля |

||

|

Экзамен |

экзамен |

экзамен |

Программа реализуется в форме обзорной лекции, лабораторных занятий, контрольных и расчетно-графических работ, а также в форме самостоятельной работы студентов. Контроль самостоятельной работы осуществляется при выполнении лабораторных, контрольных и расчетно-графических работ.

4. Содержание дисциплины

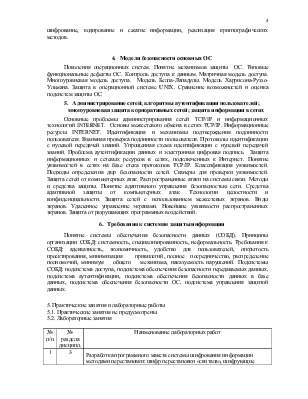

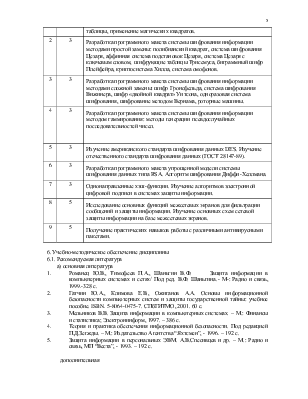

4.1. Разделы дисциплин и виды занятий

|

№ п/п |

Раздел дисциплины |

Лекции |

ЛР |

|

1 |

Основные понятия и определения; источники, риски и формы атак на информацию |

* |

|

|

2 |

Политика безопасности; стандарты безопасности |

* |

|

|

3 |

Криптографические модели; алгоритмы шифрования |

* |

* |

|

4 |

Модели безопасности основных ОС |

* |

|

|

5 |

Администрирование сетей; алгоритмы аутентификации пользователей; многоуровневая защита корпоративных сетей; защита информации в сетях; методы защиты программ от вирусов |

* |

* |

|

6 |

Требования к системам защиты информации |

* |

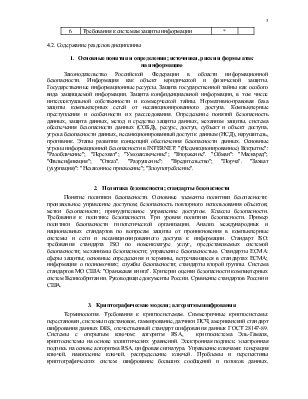

4.2. Содержание разделов дисциплины

на информацию

Законодательство Российской Федерации в области информационной безопасности. Информация как объект юридической и физической защиты. Государственные информационные ресурсы. Защита государственной тайны как особого вида защищаемой информации. Защита конфиденциальной информации, в том числе интеллектуальной собственности и коммерческой тайны. Нормативно-правовая база защиты компьютерных сетей от несанкционированного доступа. Компьютерные преступления и особенности их расследования. Определение понятий безопасность данных, защита данных, метод и средство защиты данных, механизм защиты, система обеспечения безопасности данных (СОБД), ресурс, доступ, субъект и объект доступа, угроза безопасности данных, несанкционированный доступ к данным (НСД), нарушитель, противник. Этапы развития концепций обеспечения безопасности данных. Основные угрозы информационной безопасности в INTERNET: "(Несанкционированное) Вскрытие": "Разоблачение"; "Перехват"; "Умозаключение"; "Вторжение". "Обман": "Маскарад"; "Фальсификация"; "Отказ". "Разрушение": "Вредительство"; "Порча". "Захват (узурпация)": "Незаконное присвоение"; "Злоупотребление".

Понятие политики безопасности. Основные элементы политики безопасности: произвольное управление доступом; безопасность повторного использования объектов; метки безопасности; принудительное управление доступом. Классы безопасности. Требования к политике безопасности. Три уровня политики безопасности. Пример политики безопасности гипотетической организации. Анализ международных и национальных стандартов по вопросам защиты от проникновения в компьютерные системы и сети и несанкционированного доступа к информации. Стандарт ISO: требования стандарта ISO по номенклатуре услуг, предоставляемых системой безопасности; механизмы безопасности; управление безопасностью. Стандарты ECMA: сферы защиты; основные определения и термины

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.