8. ИНФОРМАЦИОННАЯБЕЗОПАСНОСТЬ ВМОБИЛЬНЫХСИСТЕМАХСВЯЗИ

В силу свободы доступа к радиоэфиру системы беспроводной связи потенциально уязвимы для разного рода злоумышленников в плане как перехвата сообщения с последующим несанкционированным использованием чужой информации, так и попыток обмана сети и абонентов. Поэтому стандарты систем мобильной связи предусматривают различные механизмы защиты интересов законных пользователей и самой сети от подобных действий. К таким механизмам относятся шифрование данных и процедуры аутентификации.

8.1. Методышифрования

Шифрование состоит в преобразовании исходного, открытого текста в криптограмму (шифртекст) по некоторому правилу (алгоритму шифрования) с целью скрыть смысл сообщения. Некоторые параметры этого алгоритма, называемые ключом шифрования, известны только законным абонентам и неизвестны (секретны) для злоумышленников. Законный пользователь легко может осуществить обратное преобразование шифровки в исходный текст, а криптоаналитик, т.е. субъект, пытающийся несанкционированно получить открытый текст, будет вынужден угадывать значение ключа.

В зависимости от степени секретности сведений, содержащихся в сообщении (государственных, военных, коммерческих, личных и т.п.), разрабатываются и используются различные системы шифрования. При их создании учитываются и возможности аналитика как интеллектуальные, так и технические. Ясно, что закрыть информацию от злоумышленника-одиночки проще, чем от другого государства, располагающего возможностью привлекать для раскрытия ключа крупных специалистов и новейшую технику.

Обычно разрабатывают систему шифрования, стойкую по отношению к фрагменту открытого текста. При этом предполагается, что аналитику известны криптограмма, алгоритм шифрования и фрагмент открытого текста, который он может сопоставить с криптограммой. Поэтому стойкость системы шифрования, те. свойство противостоять действиям аналитика по вскрытию исходного текста, определяется трудностью разгадывания ключа.

Для оценки стойкости выдвигаются различные критерии. Наиболее объективный - это сложность (число умножений) существующего алгоритма вскрытия ключа. Если известны только алгоритмы вскрытия экспоненциальной сложности, у которых число операций пропорционально ап, где а - целое, а n - число неизвестных параметров, то считается, что система шифрования обладает совершенной стойкостью. Подобные алгоритмы решения задачи реализуют прямой перебор вариантов. Так как аналитик при любых условиях может воспользоваться подбором параметров (силовой атакой), то нельзя разработать систему, обладающую стойкостью, превышающей совершенную. Другие системы шифрования, для которых известны алгоритмы вскрытия ключа меньшей сложности, - например, полиномиальная (линейная) с числом операций, пропорциональным nа, - считаются системами малой стойкости.

Другой важной характеристикой систем шифрования является быстродействие алгоритмов шифрования и дешифрования при знании ключа.

Множество систем шифрования разделяют на симметричные, одноключевые, и асимметричные, двухключевые, или системы с открытым ключом [47-49].

В классических симметричных системах для шифрования и расшифрования используется один и тот же ключ. В асимметричных системах для получения шифрограммы используется открытый, известный всем (и злоумышленнику) ключ, а для получения по шифровке исходного текста - другой, секретный, известный только законному получателю сообщения. Между этими ключами существует связь, обеспечивающая правильную расшифровку, но не позволяющая определить секретный ключ по открытому. Рассмотрим принципы построения названных систем шифрования.

8.1.1. Симметричные системы шифрования

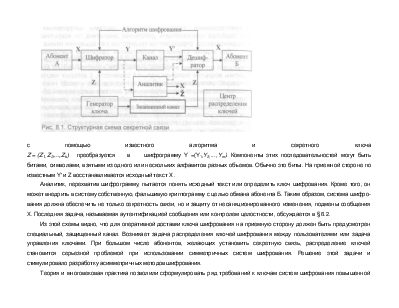

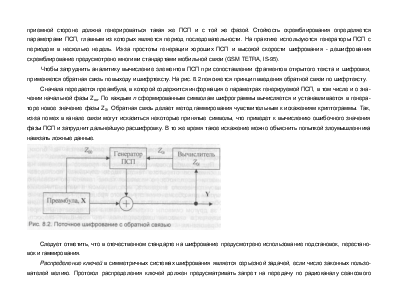

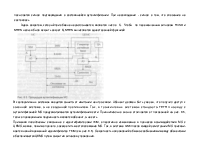

Структурная схема системы секретной связи показана на рис. 8.1.

На передающей стороне исходный текст X = (Х1, Х2,..., Хп)

|

|

с помощью известного алгоритма и секретного ключа Z = (Z1, Z2,...,Zk)преобразуется в шифрограмму Y =(Y1,Y2,...,Ym). Компоненты этих последовательностей могут быть битами, символами, взятыми из одного или нескольких алфавитов разных объемов. Обычно это биты. На приемной стороне по известным Y' и Z восстанавливается исходный текст X .

Аналитик, перехватив шифрограмму, пытается понять исходный текст

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.