Балтийский Государственный

Технический Университет

«ВоенМех»

имени Д.Ф. Устинова

Отчет

к лабораторной работе №2

по информационной безопасности

Отчет выполнили студенты

Факультета «И»

Суханов Александр

Беденко Мария

Группа И433

Санкт-Петербург 2007

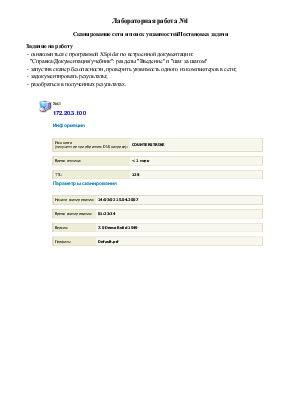

Лабораторная работа №1

Сканирование сети и поиск уязвимостейПостановка задачи

Задание на работу

- ознакомиться с программой XSpider по встроенной документации:

"Справка/Документация/учебник": разделы "Введение" и "шаг за шагом"

- запустив сканер безопасности, проверить уязвимость одного из компьютеров в сети;

- задокументировать результаты;

- разобраться в полученных результатах.

|

|

Хост 172.20.3.100 |

||||||||||||||||

|

Информация |

|||||||||||||||||

|

|||||||||||||||||

|

Параметры сканирования |

|||||||||||||||||

|

|||||||||||||||||

|

|

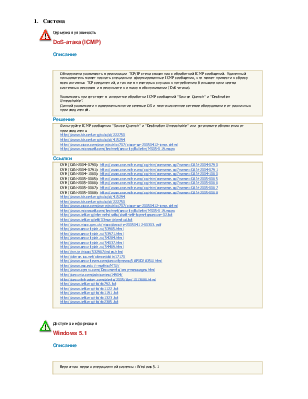

Серьезная уязвимость DoS-атака (ICMP) |

|

Описание |

|

|

Обнаружена уязвимость в реализации TCP/IP стека связанная с обработкой ICMP сообщений. Удаленный пользователь может послать специально сформированные ICMP сообщения, что может привести к сбросу всех активных TCP соединений, а так же в некоторых случаях к потреблению большого количества системных ресурсов и в результате к отказу в обслуживании (DoS-атака). Уязвимость присутствует в алгоритме обработки ICMP сообщений "Source Quench" и "Destination Unreachable". Данной уязвимости подвержены многие сетевые OS и многочисленное сетевое оборудование от различных производителей. |

|

|

Решение |

|

|

Фильтруйте ICMP сообщения "Source Quench" и "Destination Unreachable" или установите обновления от производителя. http://www.kb.cert.org/vuls/id/222750 http://www.kb.cert.org/vuls/id/415294 http://www.cisco.com/warp/public/707/cisco-sa-20050412-icmp.shtml http://www.microsoft.com/technet/security/Bulletin/MS05-019.mspx |

|

|

Ссылки |

|

|

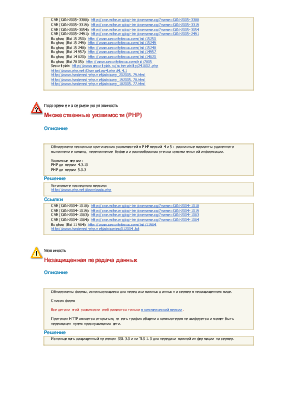

CVE (CAN-2004-0790): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2004-0790 CVE (CAN-2004-0791): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2004-0791 CVE (CAN-2004-1060): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2004-1060 CVE (CAN-2005-0065): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2005-0065 CVE (CAN-2005-0066): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2005-0066 CVE (CAN-2005-0067): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2005-0067 CVE (CAN-2005-0068): http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2005-0068 http://www.kb.cert.org/vuls/id/415294 http://www.kb.cert.org/vuls/id/222750 http://www.cisco.com/warp/public/707/cisco-sa-20050412-icmp.shtml http://www.microsoft.com/technet/security/Bulletin/MS05-019.mspx http://www.ietf.org/internet-drafts/draft-ietf-tcpm-tcpsecure-02.txt http://www.ietf.org/ietf/03mar/plpmtud.txt http://www.niscc.gov.uk/niscc/docs/re-20050412-00303.pdf http://www.securitylab.ru/53965.html http://www.securitylab.ru/53971.html http://www.securitylab.ru/54284.html http://www.securitylab.ru/54037.html http://www.securitylab.ru/54469.html http://jvn.jp/niscc/532967/index.html http://xforce.iss.net/xforce/xfdb/17170 http://www.securiteam.com/securitynews/5AP0D2A35U.html http://www.psc.edu/~mathis/MTU/ http://www.cymru.com/Documents/icmp-messages.html http://secunia.com/advisories/14904/ http://securitytracker.com/alerts/2005/Apr/1013686.html http://www.ietf.org/rfc/rfc792.txt http://www.ietf.org/rfc/rfc1122.txt http://www.ietf.org/rfc/rfc1191.txt http://www.ietf.org/rfc/rfc1323.txt http://www.ietf.org/rfc/rfc2385.txt |

|

|

|

Доступна информация Windows 5.1 |

|

Описание |

|

|

Вероятная версия операционной системы : Windows 5.1 |

|

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.