ИНФОРМАТИКА Тема №9

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

-

Основные направления информационной безопасности

-

Защита от внешнего и внутреннего НСД

-

Разграничение доступа

-

Межсетевые экраны

-

Использование СКЗИ, VPN

-

Организационные меры

-

Мониторинг и аудит

-

Защита периметра сети

-

Защита периметра предприятия

-

Обеспечение целостности данных

-

Антивирусная защита

-

Системы резервирования

-

Системы дублирования и кластеры

-

Сертификация приложений и данных

-

Разграничение доступа

-

Технологии VPN

-

Защита носителей

-

Дисковые массивы стандарта RAID

-

Системы резервирования и дублирования

-

Соблюдение ТУЭ для серверов и библиотек

-

Защита по электропитанию

-

Защита от физического проникновения

-

Защита от ЧП

-

Защита инфраструктуры

-

Соблюдение ТУЭ для серверов и библиотек

-

Защита по электропитанию

-

Защита от ЧП

-

Защита периметра предприятия

-

Квалифицированный доступ

-

Защита от случайных потерь

-

Системы резервирования

-

Защита по электропитанию

-

Защита от ЧП

-

Разграничение доступа

-

Квалифицированный доступ

-

Антивирусная защита

-

Защита периметра сети

-

Организационные меры

-

Экономические аспекты

-

Страхование рисков

-

Методы социальной инженерии

-

Защита от ЧП

-

Защита периметра предприятия

ЗАЩИТА ДАННЫХ Данные должны быть...

... конфиденциальными

... аутентичными

... доступными

Конфиденциальность

-

Обеспечивается разграничением доступа

???

ДА!

НЕТ!

Разграничение доступа физически производится...

-

по паролю

-

по паре «ЛОГИН:ПАРОЛЬ»

-

по обладанию ключом

-

по принадлежности к группе

-

по нескольким факторам

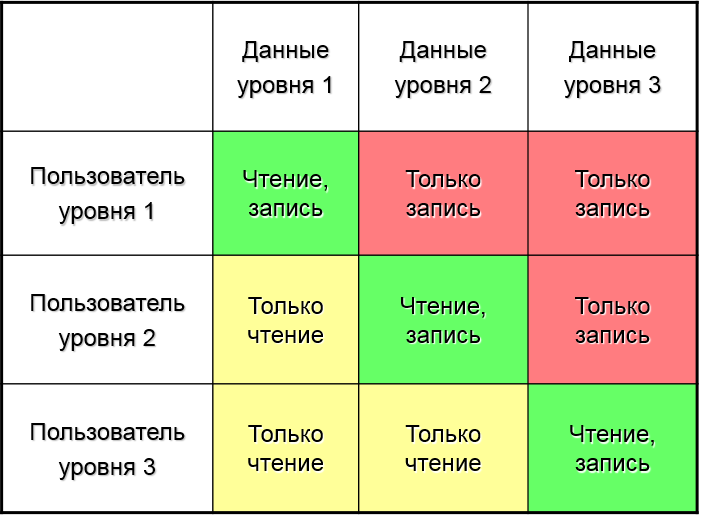

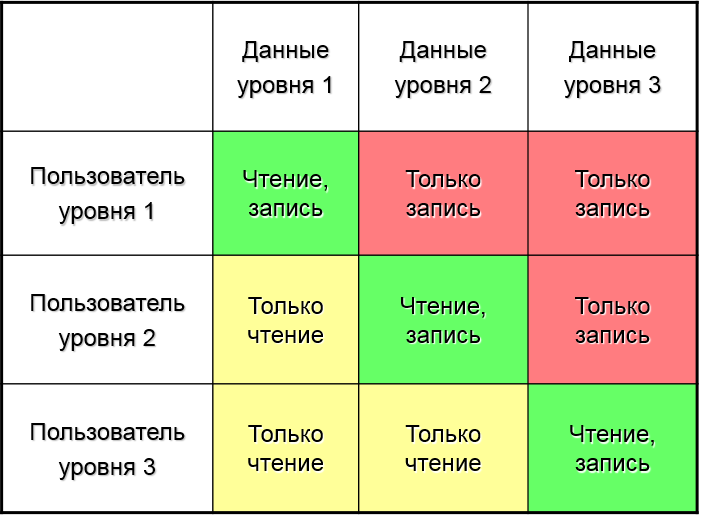

Модели разграничения доступа

-

декларативная (объектная)

-

однокатегорийная

-

многокатегорийная

Декларативная (объектная) модель

-

Вася: только чтение

-

Петя: чтение, запись, удаление

-

Лена: все права

-

Катя: все права

Однокатегорийная модель

Многокатегорийная модель

Разграничение доступа -

АВТОРИЗАЦИЯ

Что может быть авторизовано?

-

Право субъекта на объект

-

Право субъекта на действие

Для того, чтобы провести авторизацию, системе необходимо...

-

... ИДЕНТИФИЦИРОВАТЬ объект авторизации...

-

... и АУТЕНТИФИЦИРОВАТЬ его

Идентификация – это:

-

Узнавание объекта по ряду признаков:

-

по типу

-

по имени

-

по методу запрошенной идентификации

-

по месту запрошенной идентификации

-

по иным признакам

Аутентификация – это:

-

подтверждение идентифицированным объектом своего уровня доступа

-

и «уверенность» системы в том, что идентифицированный объект действительно тот, за кого себя выдает

Аутентификация бывает

-

однофакторная

-

многофакторная

Однофакторная аутентификация

-

«Что-то знать»

-

«Что-то иметь»

ИЛИ

«Что-то знать»

-

Пароль

-

Пара «ЛОГИН:ПАРОЛЬ»

-

Точка входа

-

Некоторые действия

-

иные способы

«Что-то иметь»

-

TouchMemory

-

SmartCard без PIN’а

-

иные устройства

Двухфакторная аутентификация

-

«Что-то знать»

-

«Что-то иметь»

И

Примеры двухфакторной аутентификации

-

Электронные ключи�(eToken, iKey, Dallas Lock)

-

Смарт-карта с пин-кодом

-

Магнитная карта

Конфиденциальность

-

Также обеспечивается шифрованием трафика�(технология VPN – Virtual Private Network)

Аутентичность данных обеспечивается

-

цифровой подписью

-

цифровыми сертификатами

-

эталонными копиями (для неизменяемых данных)

Цифровая подпись

-

хэш-функция (hash) от подписанного документа

-

используется для подтверждения неизменности документа при прохождении его по каналам связи

-

принимается в качестве доказательств подлинности документа

Цифровые сертификаты

-

хэш-функция от подписанного документа с элементами стойкой криптографии

-

также используются для подтверждения неизменности документа при прохождении его по каналам связи

-

требуют развернутого центра сертификации

-

имеют ограниченный срок действия

Эталонные копии

-

применяются для данных, которые обязаны быть неизменными в течение долгого времени

-

используются для контроля внутренних данных

-

обычно используются совместно с цифровой подписью для установления аутентичности и восстановления

Доступность данных обеспечивается

-

избыточностью при хранении

-

эталонными копиями (для неизменяемых данных)

-

территориально-разнесенными кластерными решениями

-

системами активного аудита и мониторинга внутренней активности

Избыточность

-

RAID-массивы

-

системы резервного хранения

-

Распределенная файловая система (DFS)

Эталонные копии

-

несколько копий на разных физических устройствах

-

использование разных типов носителей для хранения ЭК

-

территориально-разнесенные хранилища

-

системы ограничения и контроля доступа

Системы активного аудита и мониторинга внутренней активности

-

антивирусы

-

системы обнаружения атак (IDS)

-

системы аудита сетевой активности

-

системы контентного контроля трафика

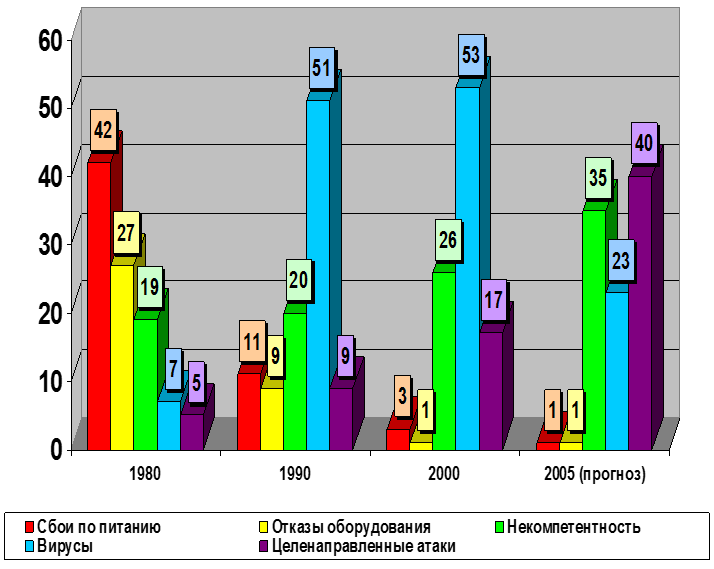

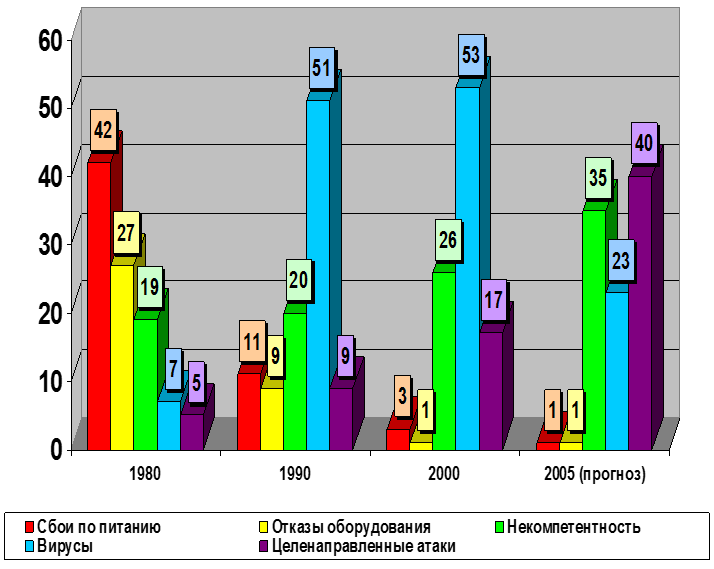

Динамика потерь данных (%)

Основы информационной безопасности.

Защита компьютера в сети

© Леонид Ивонин, Пермь, Россия

Основные направления защиты