Для реализации выбран третий вариант протокола. Он соединяет в себе такие противоположны качества, необходимые в экспериментальной версии, как простота и функциональность. Он самы простой из функциональных и самый функциональный из простых. Этот протокол сравнительно легк расширить до наиболее сложного известного протокола и внести пока не изобретения усовершенствования.

Проанализируем возможность применения средств симметричного шифрования (СШ). i оригинальных разработках системы Kerberos на всех этапах применяется симметричное шифрована После размышлений над этим фактом авторы пришли к выводу о том, что в данной ситуации (эт версия, этот протокол, опытный характер разработки) использование несимметричных систа криптопреобразований является неконструктивным. Увеличивается время преобразоваши' усложняется генерация ключей (например, удваивается база ключей).

Существующие реализации Kerberos основаны на использовании симметричных алгоритма принятых в качестве стандартных в странах-разработчиках. Для использования системы в отечестве! ных средствах, необходима разработка системы на основе стандартов шифрования, принятых н Украине. Так как время жизни стандарта кратковременно, одним из важных требований к систем является возможность простой замены используемых алгоритмов, длин ключей, способов их хранения

Кратко опишем результаты выполнения этапов анализа и проектирования.

Было принято решение произвести пробную реализацию сервиса Kerberos и выполнить ее объектно-ориентированной парадигме (как проектирования, так и программирования).

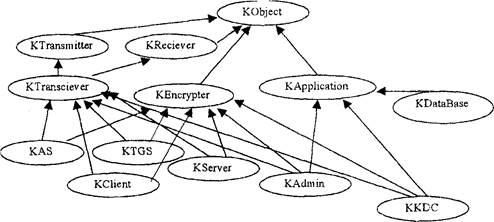

В результате анализа проблемной области были выделены классы и составлена иерархи (упрощенное изображение иерархии уровня приложений показано на рисунке 1), которая, зависимости от уровня абстракции, раскладывается на три плоскости:

• классы абстракций уровня приложений;

• классы абстракций уровня сообщений

• классы абстракций уровня базовых структур данных.

Рис. 1

|

114 |

ISSN 0485-89 72. . Вып. 114. 2000. 1

На данный момент в иерархии 52 класса, что вынуждает более внимательно подойти к вопросам равления библиотекой классов [8,9]. При реализации мы придерживаемся следующих соглашений:

- класс <-> файл - Установление однозначной связи. Повышает гибкость библиотеки и обеспечивает раздельную компиляцию.

- файл <-> переменная препроцессора - Позволяет на этапе компиляции отслеживать какие файлы уже компилировались.

- условная компиляция - Использование препроцессорной обработки позволяет полностью исключить отладочный код из коммерческой версии.

- идентификация классов - каждый класс должен «уметь» сообщить о состоянии своего объекта, его выполненных действиях, размещении в памяти.

- расширяемость - необходимость явно спроектировать возможность расширения путем предоставления свободно модифицируемого каркаса [9].

- настраиваемость - необходимость предусматривать пути использования и приспособления

данной библиотеки [9].

Вследствие постоянно увеличивающегося количества классов в иерархии автором в настоящее время рассматривается возможность использования CASE - средств (например. Rational Rose) [10,11].

Список литературы: 1. Въюкова Н. Сервер аутентификации Kerberos //Открытые системы. 1996. №1. с 44-50. 2. John Kohl and В. Clifford Neuman. The Kerberos Network Authentication Service (Version 5). Internet Request for Comments RFC-1510. September 1993. 3. John Linn. The Kerberos Version 5 GSS-API Mechanism. Internet Request for Comments RFC 1964. 4. В. Clifford Neuman and Theodore Ts'o. Kerberos: An Authentication Service for Computer Networks, IEEE Communications, 32(9):33-38. September 1994. 5. Brian Tung. The Moron's Guide to Kerberos. http://gost.isi.edu/brian/security/kerberos.html 6. Bill Bryant. Designing an Authentication System: a Dialogue in Four Scenes. 1988. Afterword by Theodore Ts'o, 1997 http://web.mit.edu/kerberos/www/dialogue.html 7. S.M. Bellovin and M. Merritt. Limitations of the Kerberos Authentication System. In Proceedings of the Winter 1991 Usenix Conference. January 1991. ftp://research.att.com/dist/intemet_security/kerblimit.usenix.ps 8.Дьюхаст С., Старк К. Программирование на C++. Пер с англ. Киев: «ДиаСофт», 1993. 272 с. 9. Страуструп Б. Язык программирования C++, Часть вторая. Пер. с англ. Киев: «ДиаСофт», 1993. 296 с. 10. Вендоров AM. Современные методы и средства проектирования информационных систем. Москва: Финансы и статистика, 1998. 176 с. 11. Каляное Г.Н. Консалтинг при автоматизации предприятий: Научно-практическое издание. Серия «Информатизация России на пороге XXI века». Москва: СИНТЕГ, 1997. 316 с.

Харьковский государственный технический Поступила в редколлегию 15.03.2000 университет радиоэлектроники

ISSN 0485-8972. . Вып. 114. 2000. 115

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.