Цель:

1. Формирование модели ИС

2. Выявление уязвимостей ИС

3. Составление перечня инструментов анализа уязвимостей

4. Разработка методики и алгоритмов анализа уязвимостей

Программа работы:

1. Используя заданную информационную базу, сформировать модель ИС, применительно к которой будет производиться анализ уязвимостей.

2. Предложить методику анализа уязвимостей.

3. Составить перечень выявленных уязвимостей ИС и произвести их краткое описание.

4. Составить отчет и представить на утверждение.

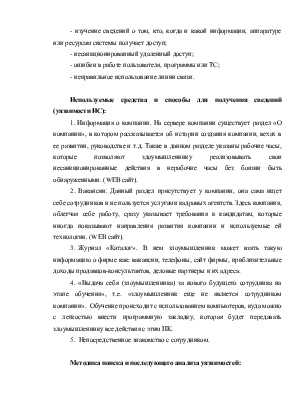

Исследуемая модель ИС

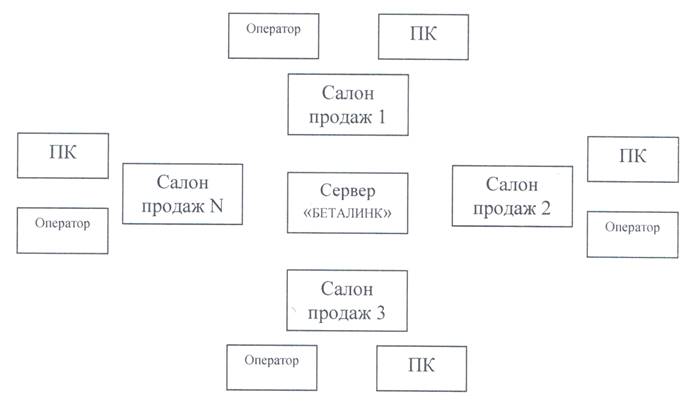

Рисунок 1 - Информационная модель компании

Основные направления воздействия на компанию:

- модификация ПО путем незаметного добавления новых функций;

- изучение сведений о том, кто, когда и какой информации, аппаратуре или ресурсам системы получает доступ;

- несанкционированный удаленный доступ;

- ошибки в работе пользователя, программы или ТС;

- неправильное использование линии связи.

Используемые средства и способы для получения сведений (уязвимости ИС):

1. Информация о компании. На сервере компании существует раздел «О компании», в котором рассказывается об истории создания компании, вехах в ее развитии, руководстве и т.д. Также в данном разделе указаны рабочие часы, которые позволяют здоумышленнику реализовывать свои несанкционированные действия в нерабочие часы без боязни быть обнаруженными. (WЕВ сайт).

2. Вакансии. Данный раздел присутствует у компании, она сама ищет себе сотрудников и не пользуется услугами кадровых агентств. Здесь компания, облегчая себе работу, сразу указывает требования к кандидатам, которые иногда показывают направления развития компании и используемые ей технологии. (WЕВ сайт).

3. Журнал «Каталог». В нем злоумышленник может взять такую информацию о фирме как: вакансии, телефоны, сайт фирмы, приблизительные доходы продавцов-консультантов, деловые партнеры и их адреса.

4. «Выдача себя (злоумышленника) за нового будущего сотрудника на этапе обучения», т.е. «злоумышленник еще не является сотрудником компании». Обучение происходит с использованием компьютеров, куда можно с легкостью внести программную закладку, которая будет передавать злоумышленнику все действия с этим ПК.

5. Непосредственное знакомство с сотрудником.

Методика поиска и последующего анализа уязвимостей:

1. Тестирование ЭВМ:

• проверка полноты решения функциональных задач при типовых исходных данных;

• проверка функционирования программ в критических ситуациях;

• проверка корректности использования ресурсов памяти и производительности вычислительной системы;

• проверка защиты от искажения исходных данных;

• проверка эффективности защиты от сбоев аппаратуры и невыявленных ошибок программ и данных.

2.Анализ защиты:

• асинхронная проверка – некорректная последовательность; данная ошибка происходит при несоответствии прав доступа при проверке и при обращении к данным.

• неадекватная идентификация / аутентификация / авторизация; авторизация относится к правам доступа пользователя к объектам системы. Авторизация базируется на данных идентификации / аутентификации.

3. Метод гипотез об уязвимостях:

• Сбор знаний об управляющих структурах системы; для успешного проникновения нарушитель должен иметь информацию о принципах взаимодействия пользователей с операционной системой, о сервисах, присутствующих в системе и об ограничениях, накладываемых на использование сервисов. В том числе требуется информация о реализации межмодульных связей, внутренних структур модулей системы, механизмах контроля доступа, иерархии объектов управления, реализации модулей.

• Гипотезы об уязвимостях. На этом этапе нарушитель предлагает гипотезы о существовании уязвимостей в системе на основании изучения исходных текстов и документации на систему.

• Проверка гипотез. На данном этапе нарушитель подтверждает или отвергает гипотезы об уязвимостях на основании атак на систему с использованием предполагаемых уязвимостей.

• Обобщение уязвимостей. На данном этапе уязвимости анализируемой системы обобщаются на основе данных об ошибках системы, полученных на этапе 3.

На основании данной методики может быть проанализировано несколько систем:

• контроль вводом / выводом;

• разделение программ и данных;

• контроль доступа.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.