Цель занятия:

1. Изучение предназначения, механизма и алгоритмов работы сканеров.

2. Составление классификационной схемы существующих сканеров, функций, выполняемых сканерами и подходов, используемых для их построения.

3. Анализ механизма работы конкретного сканера.

4. Разработка алгоритма работы простого сканера портов.

Программа работы:

1. Используя информационную базу, включающую различные источники информации, произвести анализ литературы с описанием существующих сканеров. При этом сформулировать такие основополагающие понятия как сканер портов, сканер безопасности и т.п.

2. Произвести классификацию известных сканеров портов и краткое описание выполняемых ими функций.

3. Предложить какую-либо методику построения сканера портов и выполнить разработку алгоритма его функционирования с достаточной степенью детализации.

4. Произвести анализ результатов работы сканера портов, составить перечень выявленных уязвимостей КС, привести их краткое описание.

5. Подготовить отчет по работе и представить его преподавателю.

Содержание отчета:

1. Тема, цель, программа исследований.

2. Классификация существующих сканеров портов.

3. Краткое описание механизма работы типового сканера портов (желательно в виде схемы алгоритма).

4. Результаты разработки собственного сканера портов.

5. Выводы по проделанной работе.

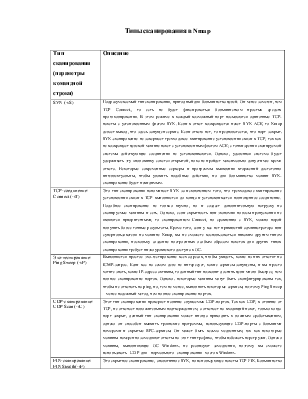

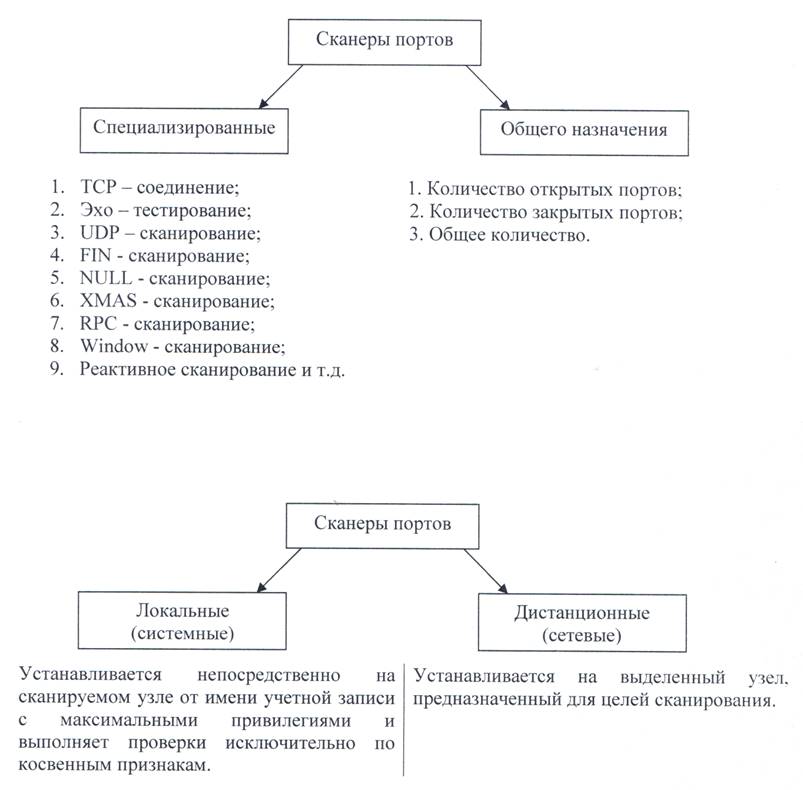

Классификация сканеров портов

Сканеры портов – это специальная программа для определения открытых/закрытых портов на компьютере. Программа пытается подключиться к какому-то порту из заданного диапазона. Если подключение произошло, то говорим пользователю, что порт открыт, в противном же случае говорим что нет, после переходим к следующему порту.

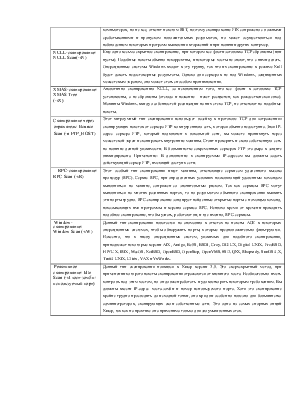

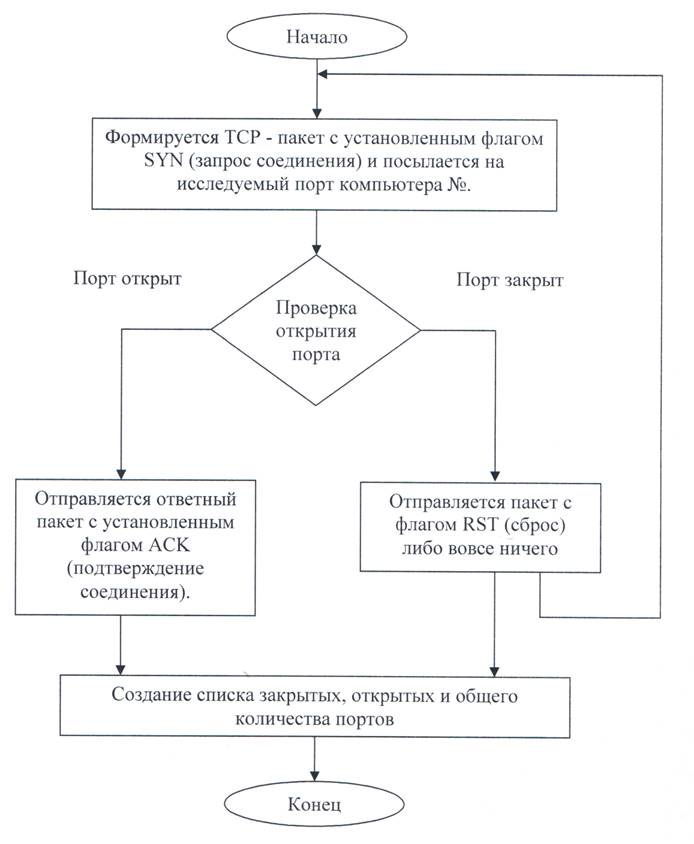

Краткое описание механизма работы типового сканера портов

Рисунок 1 – Алгоритм работы типового сканера портов

Типы сканирования в Nmap

|

Тип сканирования (параметры командной строки) |

Описание |

|

SУN (-sS) |

Подразумеваемый тип сканирования, пригодный для большинства целей. Он менее заметен, чем ТСР Соnnect., то есть не будет фиксироваться большинством простых средств протоколирования. В этом режиме в каждый возможный порт посылаются одиночные ТСР-пакеты с установленным флагом SYN. Если в ответ возвращается пакет SYN АСК, то Nmap делает вывод, что здесь запущен сервис. Если ответа нет, то предполагается, что порт закрыт, SYN-сканирование не завершает трехходовое квитирование установления связи в ТСР, так как не возвращает целевой машине пакет с установленным флагом АСК; с точки зрения сканируемой системы действующие соединения не устанавливаются. Однако, удаленная система будет удерживать эту «половинку сокета» открытой, пока не пройдет максимально допустимое время ответа. Некоторые современные серверы и программы выявления вторжений достаточно интеллектуальны, чтобы уловить подобные действия, но для большинства машин SYN-сканирование будет невидимым. |

|

ТСР-соединение: Connect (-sT) |

Это тип сканирования напоминает SYN за исключением того, что трехходовое квитирование установления связи в ТСР выполняется до конца и устанавливается полноценное соединение. Подобное сканирование не только шумно, но и создает дополнительную нагрузку на сканируемые машины и сеть. Однако, если скрытность или экономия полосы пропускания не являются приоритетными, то сканированием Connect, по сравнению с SYN, можно порой получить более точные результаты. Кроме того, если у вас нет привилегий администратора или суперпользователя на машине Nmap, вы не сможете воспользоваться никаким другим типом сканирования, поскольку создание построенных особым образом пакетов для других типов сканирования требует низкоуровневого доступа к ОС. |

|

Эхо-тестирование: Ping Sweep (-sP) |

Выполняется простое эхо-тестирование всех адресов, чтобы увидеть, какие из них ответят на IСМР-запрос. Если вас на самом деле не интересует, какие сервисы запущены, и вы просто хотите знать, какие IР-адреса активны, то данный тип позволит достичь цели много быстрее, чем полное сканирование портов. Однако, некоторые машины могут быть сконфигурированы так, чтобы не отвечать на ping, но, тем не менее, выполнять некоторые сервисы, поэтому Ping Sweep – менее надежный метод, чем полное сканирование портов. |

|

UDР-сканирование: UDР Scan (-sU) |

Этот тип сканирования проверяет наличие слушаемых UDР-портов. Так как UDР, в отличие от ТСР, не отвечает положительным подтверждением, а отвечает на входящий пакет, только когда порт закрыт, данный тип сканирования может иногда приводить к ложным срабатываниям, однако он способен выявить троянские программы, использующие UDР-порты с большими номерами и скрытые RРС-сервисы. Он может быть весьма медленным, так как некоторые машины намеренно замедляют ответы на этот тип трафика, чтобы избежать перегрузки. Однако машины, выполняющие ОС Windows, не реализуют замедления, поэтому вы сможете использовать UDР для нормального сканирования хостов Windows. |

|

FIN-сканирование: FIN Stealth(-sF) |

Это скрытное сканирование, аналогичное SYN, но использующее пакеты |

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.