Дополнительные сведения о защите беспроводной сети см. в статье «Как сделать беспроводную домашнюю сеть 802.11b более безопасной» (на английском языке) на веб-узле: http://support.microsoft.com/default.aspx?scid=kb;en-us;309369.

Уровень сетевой защиты, который требуется вашей организации, зависит от нескольких факторов. Решение обычно сводится к компромиссу между бюджетными возможностями и необходимостью обеспечить безопасность данных. Очень сложную структуру безопасности, которая обеспечит самый высокий уровень сетевой защиты, можно создать идля небольших организаций, но заказчику такой уровень безопасности может оказаться просто не по карману. В этом разделе рассматриваются четыре сценария, и по каждому даются рекомендации, которые обеспечат гибкую настройку уровней безопасности.

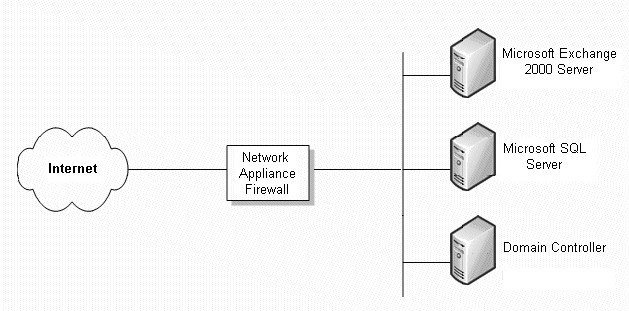

Если имеется подключение к Интернету, но отсутствует брандмауэр, должны быть реализованы некоторые меры сетевой защиты. Существуют простые сетевые устройства-брандмауэры, которые обеспечивают достаточный уровень безопасности, чтобы противостоять наиболее часто встречающимся атакам хакеров.

Минимально допустимая защита – единственный брандмауэр между Интернетом и данными. Этот брандмауэр не сможет обеспечить какой-либо уровень комплексной защиты, его нельзя рассматривать как достаточно безопасный. Но все же это лучше, чем ничего.

Простой брандмауэр

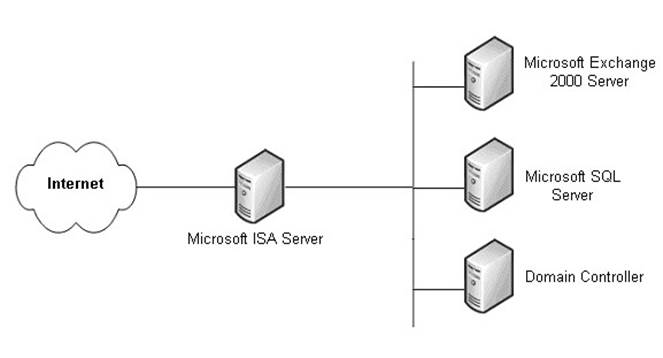

Хорошо, когда бюджет позволяет реализовать более безопасное решение, которое сможет защитить данные. Одно из таких решений – сервер ISA. Несколько большая стоимость этого дополнительного сервера обеспечит намного лучшую безопасность, чем средний стандартный брандмауэр, который обычно выполняет только трансляцию сетевых адресов (NAT) и фильтрование IP-пакетов.

Брандмауэр с сервером ISA

Это решение с одним брандмауэром более безопасно, чем устройство-брандмауэр входного уровня, и поддерживает специальные службы безопасности Windows.

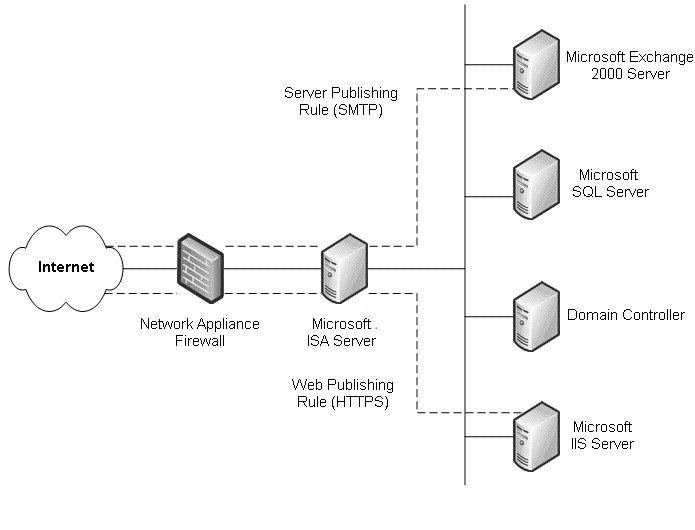

Если уже имеется брандмауэр, который отделяет интрасеть от Интернета, полезно установить дополнительный брандмауэр, который обеспечит несколько способов настройки связи внутренних ресурсов с Интернетом.

Один из таких методов – веб-публикация. В этой конфигурации сервер ISA устанавливается перед веб-сервером организации, который обеспечивает доступ пользователям из Интернета. Получив входящий запрос из Интернета, сервер ISA может предоставлять ресурсы веб-сервера внешнему миру, выполняя запросы клиентов о получении веб-контента из своего кэша. Сервер ISA передает запрос веб-серверу только в том случае, если запросы нельзя обслужить из кэша.

Другой метод – серверная публикация. Сервер ISA разрешает публикацию в Интернете внутренним серверам, не ставя под угрозу безопасность внутренней сети. Имеется возможность настроить правила веб-публикации и серверной публикации, которые будут определять, какие запросы должны отправляться серверу локальной сети, обеспечивая тем самым дополнительный слой защиты внутренних серверов.

Существующий брандмауэр с добавленным сервером ISA

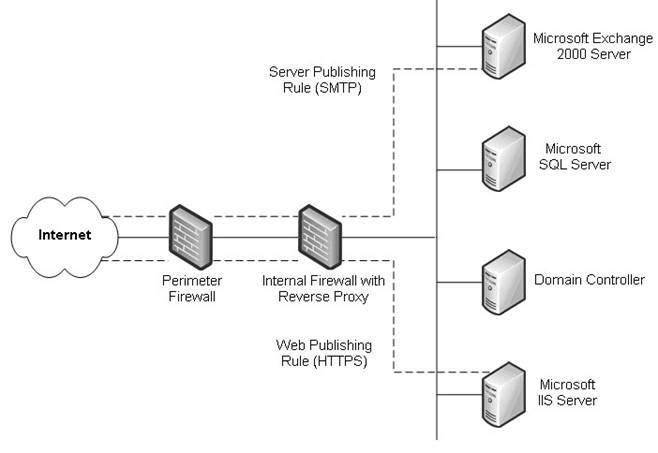

В четвертом сценарии организация имеет два брандмауэра, вместо полноценной периферийной сети (DMZ). Один или несколько этих серверов обеспечивает службы реверсивного представительства, чтобы клиенты в Интернете не могли обращаться непосредственно к серверам интрасети. Один из брандмауэров (в идеальном случае это внутренний брандмауэр) перехватывает сетевые запросы доступа к внутренним серверам, анализирует эти пакеты и затем пересылает их от имени удаленного компьютера Интернета.

Два существующих брандмауэра

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.