Федеральное агентство связи

Хабаровский институт инфокоммуникаций

Филиал ГОУ ВПО «СибГУТИ»

по дисциплине «Защита информации в корпоративных сетях»

Тема: Проект системы безопасности корпоративной сети

Выполнил: студент группы

Проверил:

Оценка:

Хабаровск 2011

|

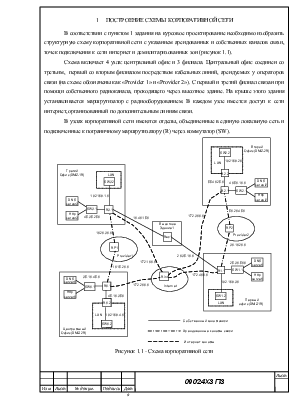

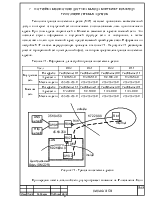

ВВЕДЕНИЕ В данной курсовом проекте необходимо разработать систему безопасности корпоративной сети предприятия. Данное предприятие включает центральный офис и три филиала, между которыми нужно установить связь через арендованные у провайдеров услуг связи и собственные каналы. В отделах в соответствии с таблицей задания устанавливаются серверы HTTP и DNS. Корпоративная сеть должна быть защищена от возможных атак из сети интернет и сетей провайдеров услуг связи и внутренних атак. Для этого будет использована технология виртуальных частных сетей (VPN), позволяющая создать прямой логический канал между двумя точками сети независимо от физической топологии. Также для распределения доступа для различных сетей и узлов будут применены списки контроля доступа (ACL). Для организации выхода в интернет будет применена технология трансляции сетевых адресов (NAT). |

|

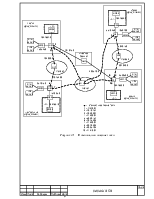

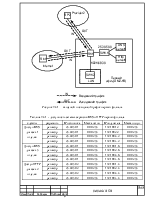

2 АНАЛИЗ ПОТЕНЦИАЛЬНЫХ ТОЧЕК ПОДВЕРЖЕННЫХ СЕТЕВОЙ АТАКЕ В соответствии с пунктом 2 задания на курсовое проектирование, необходимо указать на схеме сети точки, которые потенциально могут быть подвержены сетевой атаке. Для этого нужно проанализировать, какими могут быть источники угрозы и где они могут располагаться. Внешними сетями для рассматриваемой схемы являются сети провайдеров услуг связи и интернет. Если злоумышленник, намеревающийся атаковать внутреннюю сеть предприятия, находится в одной из них, то попадающими под удар точками будут интерфейсы пограничного маршрутизатора, через которые филиалы предприятия подключены к внешним сетям (рисунок 2.1). Если же злоумышленник находится во внутренней сети предприятия, то объектом атаки может стать практически любой узел корпоративной сети. Для избежания этого следует разбивать локальные сети филиалов на подсети в соответствии с организационной структурой, а также распределить права доступа для сотрудников в пределах сети предприятия в соответствии со штатной структурой. |

|

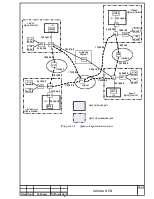

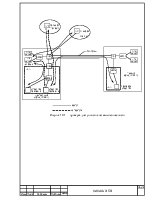

3 РАЗРАБОТКА СХЕМЫ IP-АДРЕСАЦИИ В соответствии с пунктом 3 задания на курсовое проектирование, необходимо разработать схему IP-адресации для всех узлов рассматриваемой сети. При этом стоит учесть, что демилитаризованные зоны имеют адреса из диапазона внутренних IP-адресов предприятия, а IPадреса для подключения к внешним сетям выдаются соответствующими провайдерами связи. Все используемые адреса сведены в таблицу 3.1. Присвоение IP-адресов интерфейсам маршрутизатора R0.2 производится следующими командами: conf t interface FastEthernet0/0 ip address 45.10.35.2 255.255.255.0 no shutdown interface FastEthernet0/1 ip address 192.168.4.1 255.255.255.0 no shutdown wr Ввод команды no shutdown необходим для включения соответствующего интерфейса, так как по умолчанию он выключен. Аналогичным способом в соответствии с таблицей 3.1 присваиваются адреса всем остальным интерфейсам всех маршрутизаторов. Таблица 3.1 - Распределение IP-адресов

|

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.