Рис. 6-6. Изменяя список прав доступа к разделу HKLM\ SYSTEM\ CurrentControlSet\ Control\ SecurePipeServers\ winreg, администратор может определять круг пользователей, имеющих доступ к реестру по сети.

Еще раз подчеркнем: право удаленного доступа к реестру получают только пользователи или группы, перечисленные в списке прав доступа к указанному разделу, а не в его подразделах или параметрах (рис. 6-6). Остальные пользователи Windows NT и члены других групп такой возможности иметь не будут. Тем не менее, чтобы разрешить последним доступ по сети к определенным разделам реестра, эти разделы можно перечислить в параметрах Machine и Users подраздела winreg\AllowedPaths. Указанные параметры должны иметь тип REG_MULTI_SZ. В первый из них заносятся названия подразделов ветви HKEY_LOCAL_MACHINE (например, System\CurrentControlSet\Control\Print\Printers — для обеспечения доступа к информации об общих принтерах данного компьютера или System\CurrentControlSet\Services\Replicatоr — для нормальной работы службы репликации). Второй может содержать сведения о подразделах ветви HKEY_USERS. Внесение в тот или иной параметр названия какого-либо раздела разрешает и сетевой доступ к его подразделам. При этом проверка удаленного доступа к таким разделам реестра осуществляется на основе установленных для них локальных разрешений. Более подробную информацию об использовании раздела winreg Вы найдете в статьях Q153183 и Q155363 в Microsoft KnowledgeBase.

Однако, несмотря на ограничения, накладываемые рассмотренным выше способом, просмотр определенных областей реестра (в частности, раздела .DEFAULT ветви HKEY_USERS) при анонимном сетевом подключении все же возможен.

Ограничение доступа через анонимные подключения

С целью защиты реестра Windows NT от удаленного доступа через анонимный вход можно заменить группу Everyone в списках прав доступа к разделам на группу, в которую администратор внесет всех пользователей компьютера (или домена). В качестве такой группы может указать, например, группы Users или Authenticated Users. Последняя создается в Windows NT версии 4.0 в процессе установки Service Pack 3 и отличается от Everyone только тем, что ее членами не являются пользователи, подключившиеся к компьютеру анонимно.

При выполнении процедуры замены одной группы в списках прав доступа на другую большую помощь может оказать программа REGADMIN фирмы Midwestern Commerce. В отличие от REGEDT32 она позволяет не только заменять списки прав доступа к разделам реестра, но и редактировать их (примерно так, как это делает программа CACLS при запуске с ключом /Е в случае файлов и каталогов).

Другим способом полностью запретить доступ к реестру через анонимные подключения к службе сервера Windows NT является установка Service Pack 3 для версии 4.0 или соответствующей «заплаты» (sec-fix) для версии 3.51.

Аудит реестра

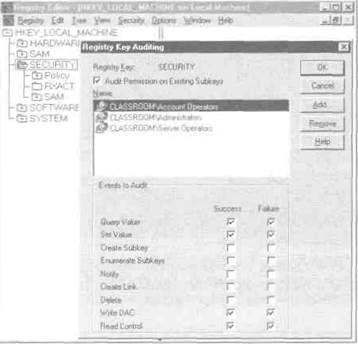

Кроме защиты реестра Windows NT, системный администратор может установить режим регистрации событий, связанных с доступом к тому или иному разделу реестра. Как и в случае других объектов этой операционной системы, для этого надо внести соответствующие записи в системный список прав доступа (SACL) к нужному разделу. В первую очередь это относится к тем разделам, в которых хранится информация, необходимая локальному администратору безопасности (HKEY__LOCAL_MACHINE\SECURITY) и Диспетчеру учетных записей (HKEY_LOCAL_MACHINE\ SAM).

Настройка аудита реестра

Вначале надо проверить, включен ли в программе User Manager for Domains режим аудита событий, связанных с доступом к файлам и объектам (FileandObjectAccess).

Рис. 6-7. Установка режима регистрации событий доступа к разделам реестра, хранящим информацию о безопасности операционной системы Windows NT.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.