На узлах нижнего уровня (ТУЭС Пуровский, Губкинский, Тазовский, Ямальский, Шурышкарский, Красноселькупский, Муравленковский цех Ноябрьского ТУЭС) установлены межсетевые экраны PIX-515E-R-BUN. В данной комплектации оборудования не предусмотрено дополнительного физического интерфейса для организации DMZ. Предоставление безопасного контролируемого доступа можно реализовать несколькими способами:

- доукомплектование дополнительной картой PIX-4FE-66 или PIX-1FE (Рисунок

4.4.2.);

- размещение серверов во внутренней защищаемой зоне и разрешение доступа к

данным ресурсам на МЭ Р1Х-515Е(Рисунок 4.4.3.) без использования DMZ;

- при наличии коммутатора с поддержкой стандарта IEEE 802. lq, включением на

МЭ PIX-515E виртуального интерфейса (Рисунок 4.4.4.).

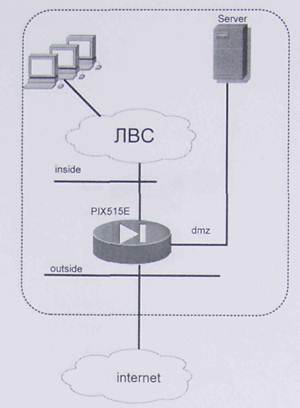

Рисунок 4.4.2. Организация DMZ в ТУЭС с доукомплектованием дополнительной картой PIX-4FE-66 или PIX-1FE.

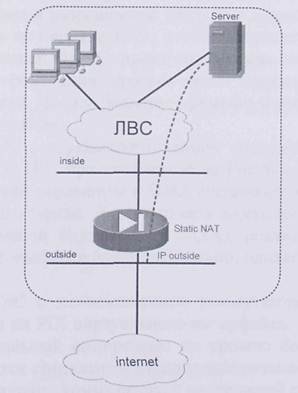

Рисунок 4.4.3. Размещение серверов во внутренней защищаемой зоне и разрешение доступа к данным ресурсам на МЭ PIX-515E без использования DMZ

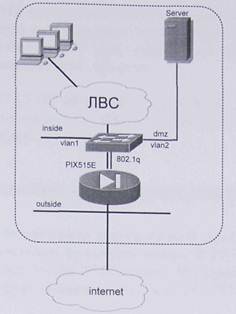

Рисунок 4.4.4. Организация DMZ в ТУЭС с использованием коммутатора с поддержкой стандарта IEEE 802. lq, с включением на МЭ PIX-515E виртуального интерфейса

Решение ТУЭС с текущей конфигурацией оборудования, с размещением серверов во внутренней защищаемой зоне и разрешением доступа к данным ресурсам на межсетевом экране PIX, представленное на Рисунке 4.4.3., наиболее просто реализуемо, не требует доукомплектования оборудования. Однако имеет крайне невысокий уровень защиты корпоративной сети ТУЭС. Компрометация серверов может создать возможность для атаки на любую часть внулренней сети. Данное решение применимо как временное, при невозможности реализации иным способом.

Решение DMZ в ТУЭС с доукомплектованием оборудования PIX дополнительной картой PIX^4FE-66 или PIX-1FE, представленное на Рисунке 4.4.2., наиболее предпочтительно. Внешний, внутренний периметры и DMZ соединяются через физически выделенные интерфейсы межсетевого экрана. Доступ из сети в сеть контролируется списками доступа и алгоритмом адаптивной безопасности (ASA), реализованным на оборудовании Cisco PIX. Данное решение наиболее предпочтительно, однако требует изменения конфигурации оборудования.

Решение DMZ в ТУЭС с использованием коммутатора с поддержкой стандарта IEEE 802.lq, с включением на PIX виртуального интерфейса, представленное на Рисунке 4.4.4., представляет оптимальный компромисс по уровню безопасности. Доступ между сетями также контролируется списками доступа и алгоритмом адаптивной безопасности. Решение реализуемо при наличии коммутатора с поддержкой стандарта IEEE 802.lq.

В настоящий момент комплектация оборудования ТУЭС нижнего уровня (ТУЭС Пу-ровский, Губкинский, Тазовский, Ямальский, Шурышкарский, Красноселькупский, Му-равленковский цех) позволяет реализовать вариант с текущей конфигурацией оборудования (Рисунок 4.4.3.). По мере укомплектования узлов дополнительным оборудованием планируется перейти к схеме с выделенной DMZ (Рисунок 4.4.2.).

Доступ на сервера в DMZ выполняется со статической трансляцией адреса сервера из локального во внешний адрес в сети Интернет. На внешнем интерфейсе МЭ PIX разрешается проходение IP пакетов на внешний адрес серверов по определенным портам предоставляемых пользователям внешней сети сервисов.

Например,

static (inside,outside) 217.17.182.10 10.169.1.1 netmask 255.255.255.255 О О

access-list inbound permit tcp host 217.106.55.190 host 217.17.182.10 eq ssh

access-group inbound in interface outside

4.5 Управлениесистемойбезопасностикорпоративнойсети

Управление системой безопасности корпоративной сети ЯНФЭ ОАО «Уралсвязьин-форм» предполагается осуществлять из единого центра. В ТУЭС г. Салехард устанавливается система управления Cisco Works VPN/Security Management Solution (VMS). Сервер управления VMS консолидирует информацию от всех МЭ PIX и сенсоров систем обнаружения вторжений (NIDS).

Конфигурирование, администрирование и мониторинг оборудования производится как через веб-интерфейс сервера управления VMS, так и интегрированными средствами:

- PIX Device Manager (PDM);

- Веб-интерфейс IDM.

Доступ к средствам управления ограничивается IP адресами рабочих станций администраторов безопасности.

4.6 БезопасностьактивногосетевогооборудованияТУЭС

Зашита активного сетевого оборудования складывается из организационных мер ограничения физического доступа к устройствам, а так же мер ограничения локального и удаленного доступа к устройствам для настройки и управления. Доступ к оборудованию защищается зашифрованным паролем, списками доступа (например, доступ разрешается с серверов управления и определенных АРМов). Для централизованной авторизации доступа к аппаратным и программным ресурсам узлов сети возможно использовать сервер контроля доступа RADIUS/TACACS+.

Это позволит вести:

- идентификацию, аутентификацию устройств, процессов, персонала технической

поддержки сети;

- авторизацию доступа;

- ведение журналов аудита событий безопасности;

- документирование действий администратора, управляющего активным оборудованием;

- регистрацию инцидентов информационной безопасности.

4.7 Дополнительныемерыбезопасностисерверов, рабочих станций, системыуправления

Безопасность серверов, рабочих станций и систем управления организуется встроенными средствами информационной защиты программного обеспечения по ограничению и авторизации доступа. Дополнительной мерой защиты будет контроль информационных потоков на маршрутизирующем оборудовании ЛВС, ограничивающий доступ между сегментами сети.

Защита сети основывается на защите каждого хоста, это подразумевает ряд организационно-технических мер, как:

- своевременное обновление программного обеспечения;

- настройка используемой по умолчанию конфигурации до приемлемого

уровня безопасности.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.