САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ ПОЛИТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

ФАКУЛЬТЕТ ТЕХНИЧЕСКОЙ КИБЕРНЕТИКИ

КАФЕДРА КОМПЬЮТЕРНЫХ СИСТЕМ И ПРОГРАММНЫХ ТЕХНОЛОГИЙ

о лабораторной работе №1

по информационным сетям и телекоммуникациям

«исследование трафика arp и icmp»

Работу выполнил студент 4081/11 Ермолаев С.Е.

группа ФИО

Преподаватель Новопашенный А.Г.

подпись ФИО

Санкт-Петербург

2011г.

1. Цель работы

1) Получить навыки работы с утилитами ipconfig, ping и tracert.

2) Изучить содержимое кадров, пересылаемых и принимаемых при использовании команд ping и tracert.

2. Ход выполнения работы

Получение физического и сетевого адреса хоста

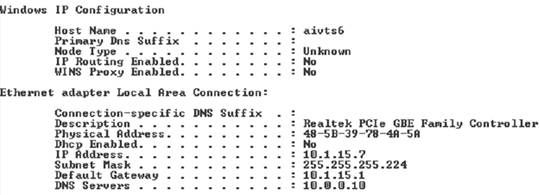

При помощи команды ipconfig /all были получена следующая информация о конфигурации компьютера:

Рис. 2.1.1. Получение информации о конфигурации компьютера

Среди этих строк для нас имеют важное значение те строки, в которых указаны IP Addres и Physical Addres (Mac Adress), т.к. зная их, мы из огромного количества пакетов сможем выделить именно наши. Также можно сказать, что ip-адресс сети 10.1.15.0, а адрес шлюза - 10.1.15.1.

Посылка эхо-запросов и принятие эхо-ответов при помощи утилиты ping на существующий узел

Команда ping предназначена для проверки соединений в сетях на основе TCP/IP. Эта утилита отправляет запросы протокола ICMP узлу назначения и фиксирует приходящие ответы. По полученному ответу можно судить о задержках в передачи пакетов до приемника, можно узнать есть ли с сервером связь, получить ip-адрес по доменному имени. Полное отсутствие ответов может означать, что какой-то из узлов сети либо игнорирует запросы, либо блокирует ответы.

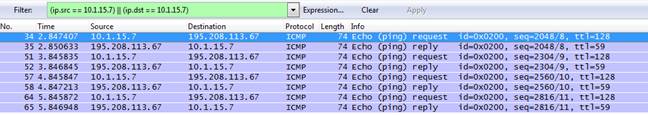

В командной строке напишем ping 195.208.113.67. Параллельно с этим будем записывать все исходящие и приходящие пакеты. В результате получим:

Рис. 2.2.1. Посылаемые и принимаемые кадры при выполнении ping 195.208.113.67

В первом приближении можно говорить о том, что данная утилита посылает эхо-запрос и получает эхо-ответ, при этом это происходит четыре раза подряд (из соображений получения более правдивой информации, т.к. вообще говоря, наши пакеты при повторной посылке могут пойти и не по старому маршруту).

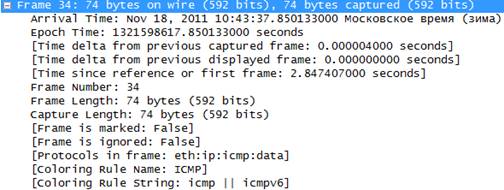

Проанализируем один из эхо-запросов подробнее.

На рис. 2.2.2 представлена информация, по которой можно судить о времени, когда кадр был послан (указано в секундах), о номере принятого кадра, длине фрейма а также о его формате.

Рис. 2.2.2. Общая информация о передаваемом кадре при эхо-запросе

Видно, что длина фрейма 74 байта, используется протокол сетевого уровня ICMP.

Далее разберёмся в том, а что именно содержится в фрейме.

![]()

Рис. 2.2.3. Технология передачи данных

Из рис. 2.2.3. приходим к выводу, что при передаче данных используется пакетная технология передачи данных Ethernet II, относящаяся к канальному уровню. Помимо этого мы имеем MAC-адрес шлюза нашей сети (не целевого узла, т.к. мы не обязаны знать его MAC-адрес, иначе теряется смысл ip-адресов), а также MAC-адрес нашей сетевой карты, который совпадает со значением, полученным при помощи утилиты ipconfig. Протокол передачи данных - IP (является ненадёжным протоколом сетевого уровня 7-ми уровневой модели).

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.