|

|

МІНІСТЕРСТВО ОСВІТИ УКРАЇНИ Український державний морський технічний університет імені адмірала Макарова Електротехнічний факультет |

|

|

ЗАТВЕРДЖУЮ Декан Електротехнічного факультету Проф.________________В.С.Блінцов “___”____________2001р. |

Для службового

користування

екземпляр № _______

Лекція 1.2.3.

з дисципліни “Технічний захист об’єктів”

Спеціальність – 7. 092201 “Електричні системи комплексів транспортних засобів”

Спеціалізація «Технічний захист інформації»

Лекція 1.2.3. Тайне проникнення з нейтралізацією засобів захисту – 2 години.

Електротехнічний факультет

Кафедра електрообладнання суден

Група – 544т

Курс – 5

Семестр – 10

Лекції – 34 години

Практичні заняття – 17 годин

Всього - 51 години

Екзамен – 10 семестр

Миколаїв 2001р.

Тайное проникновение с нейтрализацией средств защиты

Такого вида мероприятие может быть организовано, например, с целью создания условий для регулярного получения коммерческой, технической или иной информации, имеющей важное значение для жизнедеятельности предприятия. Это сложная и трудоемкая операция, связанная с длительным изучением объекта, подготовкой средств негласного преодоления системы технической защиты и создания канала утечки информации. Такие операции, как правило, не обходятся без негласной помощи сотрудников охраны или других должностных лиц объекта на стадии подготовки или проведении мероприятия. Эти мероприятия под силу только мощным и состоятельным организациям и требуют не только приобретения сложной и дорогостоящей техники, но и людского потенциала – носителей навыков и опыта.

Конечно, такие силы могут быть задействованы только в том случае, если ожидаемый результат оправдает произведенные затраты. Вероятность такой угрозы может оценить только высшее руководство предприятия. Как уже говорилось выше, целью такой операции является тайное проникновение (преодоление всех средств технической защиты на пути к нужному помещению и обратно без оставления видимых следов), копирование интересующей информации с ее носителей (возможно также с преодолением защиты) или негласное внедрение в интерьер помещения устройств для создания канала утечки информации из этого помещения. Эта операция будет иметь смысл, если:

— ни у хозяев помещения, ни у службы безопасности не будет оснований подозревать, что угроза такого рода осуществлена;

— в процессе операции будут выполнены все этапы, то есть получена информация или подготовлены условия для ее получения.

В противном случае или операция будет проведена впустую, или владельцы информации могут принять меры по локализации последствий (в этом случае угроза превращается в вариант «проникновение со взломом»). Логично также будет считать, что за осуществление такой операции не возьмутся малоквалифицированные или плохо подготовленные люди. Поэтому защищенность помещения от подобного вида угроз вполне может характеризоваться одним параметром – временем, необходимым для осуществления всех этапов с необходимым уровнем конспирации. Причем операцию нельзя разбить на несколько этапов с целью сокращения времени пребывания на объекте за одно посещение.

Условимся считать, что объект достаточно защищен и имеет категорию 5, если атакующие не смогут осуществить все этапы за время менее, чем 6 часов. Время выбрано исходя из предположения, что операция, как правило, будет проводиться ночью и трудно ожидать благоприятных внешних условий в течение большого промежутка времени.

Категория 1 определится, как минимально необходимое время, для выполнения всех этапов при условии, что основное время будет тратиться на выполнение операций, не зависящих от степени защищенности (поиск ловушек, отбор копируемой информации и т.д.). Опыт автора этой книги показывает, что уложиться в такой ситуации менее чем за два часа, крайне сложно. Поэтому складывается следующее распределение времени по категориям защищенности:

— категория 1 – 2 часа;

— категория 2 – 3 часа;

— категория 3 – 4 часа;

— категория 4 – 5 часов;

— категория 5 – б часов.

Видно, что используя эту методику, не очень сложно спланировать необходимую категорию защищенности для помещений объекта, однако оценить влияние тех или иных технических средств на время задержки представляет собой известную трудность и желательно для этой цели привлекать соответствующих специалистов.

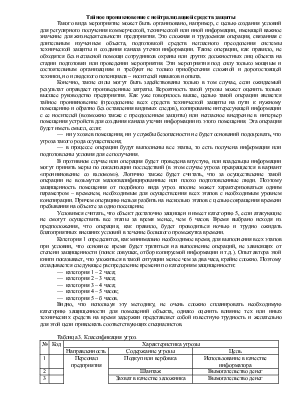

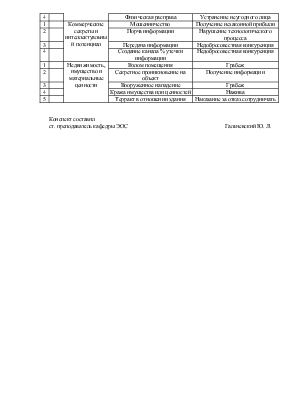

Таблица 3. Классификация угроз

|

№ |

Код |

Характеристика угрозы |

||

|

Направленность |

Содержание угрозы |

Цель |

||

|

1 |

Персонал предприятия |

Подкуп или вербовка |

Использование в качестве информатора |

|

|

2 |

Шантаж |

Вымогательство денег |

||

|

3 |

Захват в качестве заложника |

Вымогательство денег |

||

|

4 |

Физическая расправа |

Устранение неугодного лица |

||

|

1 |

Коммерческие секреты и интеллектуальный потенциал |

Мошенничество |

Получение незаконной прибыли |

|

|

2 |

Порча информации |

Нарушение технологического процесса |

||

|

3 |

Передача информации |

Недобросовестная конкуренция |

||

|

4 |

Создание канала % утечки информации |

Недобросовестная конкуренция |

||

|

1 |

Недвижимость, имущество и материальные ценности |

Взлом помещения |

Грабеж |

|

|

2 |

Секретное проникновение на объект |

Получение информации |

||

|

3 |

Вооруженное нападение |

Грабеж |

||

|

4 |

Кража имущества или ценностей |

Нажива |

||

|

5 |

Терракт в отношении здания |

Наказание за отказ сотрудничать |

||

Конспект составил

ст. преподаватель кафедры ЭОС Гальчевский Ю. Л.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.