На всіх каналах діють також засобу контролю доступу на територію об'єкта розміщення комплексу засобів автоматизації обробки даних.

Таблиця 4.2 – Розподіл засобів захисту по МКНСД ЛОМ

|

№ п/п |

Найменування МКНСД |

Засоби захисту |

|

1 |

МКНСД сервера |

Засоби контролю доступу на територію об'єкта. Засоби контролю доступу в приміщення сервера. Програма контролю і розмежування доступу до інформації ЛОМ. Організаційні заходи. |

|

2 |

НСД із бокові засобів контролю і керування конфігурацією, адресними таблицями і функціональним контролем ЛОМ |

Засоби контролю доступу на територію об'єкта . Засоби контролю доступу в приміщення адміністратора. Програма упізнання й контролю доступу до інформації ПЕОМ. Програма контролю й розмежування доступу до інформації ЛОМ. Засоби контролю цілісності ЛОМ. |

|

3 |

НСД із бокові ліній зв'язку ЛОМ |

Засоби контролю доступу на територію об'єкта. Система шифрування. |

|

4 |

НСД із бокові апаратури передачі даних. |

Засоби контролю доступу на територію об'єкта. Оргзаходи. |

|

5 |

НСД із бокові засобів контролю і керування безпекою інформації у ЛОМ. |

Засоби контролю доступу на територію об'єкта. Засоби контролю доступу в приміщення. Програма впізнання й контролю доступу до інформації ПЕОМ. Програма контролю й розмежування доступу до інформації ЛОМ. Засоби контролю цілісності ЛОМ. Оргзаходи. |

|

6 |

МКНСД елемента мережі (ПЕОМ) |

Система безпеки інформації елемента мережі (ПЕОМ). |

4.4 Засоби керування захистом

При розгляді представлених моделей взаємодії засобів реалізації атак з засобами забезпечення кожної з функціональних властивостей захищеності АСК можна зробити висновок про те, що для унеможливлення подолання неавторизованим користувачем системи захисту даного інформаційного об’єкту необхідно застосовувати:

Засоби централізованого контролю і керування захистом інформації у ЛОМ включають:

-персональне автоматизоване робоче місце адміністратора;

-спеціальне програмне забезпечення (СПЗ);

-організаційні заходи.

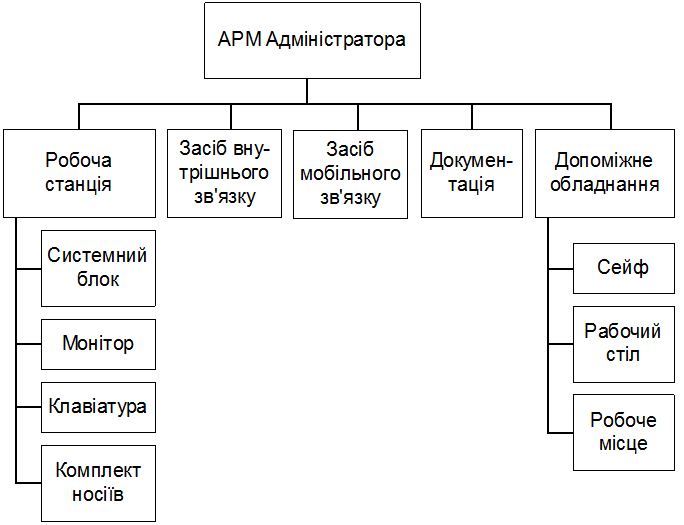

Структурна схема автоматизованого робочого місця служби безпеки інформації показана на рис. 4.1.

Рисунок 4.1 – Структурна схема автоматизованого робочого місця адміністратора

Як робоче місце адміністратора використовується окремий комп'ютер, уведений до складу мережі і розміщений в окремому приміщенні, обладнаному засобами охоронної сигналізація. Однак відповідно до принципу поділу привілеїв, що виключає зосередження всіх повноважень в однієї людини, у відповідальних системах функції служби безпеки необхідно розділити між СБІ і керівництвом підприємства. Це означає, що функції автоматизованого керування безпекою можуть виконуватися з двох ПЕОМ: адміністратора й керівника.

Нормальний режим роботи ЛОМ – коли функції керування виконує адміністратор, а керівник контролює його дії і при необхідності може в цей процес утрутитися. Усі зміни, внесені адміністратором (керівником) у систему, повинні автоматично регулюватися й повідомлятися на ПЕОМ керівника (адміністратора) у виді відображення на його дисплеї короткого повідомлення про характер зроблених змін. Далі керівник (адміністратор) може спеціальним запитом уточнити інформацію. Сполучення зазначених задач, однак, не означає відключення, навіть на короткий період часу, функцій виявлення й блокування НСД, а також контролю функціонування засобів захисту.

Спеціальне програмне забезпечення безпеки інформації включає наступні програми:

- уведення списків ідентифікаторів користувачів мережі;

- генерації й уведення кодів ключів-паролів (КП);

- введення й контролю повноважень користувачів;

- реєстрації і відображення повідомлень про факти НСД: розбіжностей КП, порушень повноважень з указівкою часу, місця і дати події;

- реєстрації звертань до інформації, збереженої у файлі-сервері і робочих станціях із указівкою автора звертання, часу і дати видачі інформації;

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.