Безопасная передача данных

Conventionalcryptography

Симметричная криптография. Получатель и отправитель используют один и тот же ключ для шифровки и расшифровки документа.

Publickeycryptography

Асимметричная криптография. Используются два ключа, причем каждый можно применять и для шифрации, и расшифровки документа. Если один ключ шифрует документ, то второй может расшифровать.

Любой, у кого есть public key, может зашифровать документ, но только тот, у кого есть private key, может расшифровать его.

Клиент банка может зашифровать свое сообщение публичным ключом, присланным банком. Только банк может расшифровать это сообщение, используя свой закрытый ключ.

Digests

Дайджест сообщения или хэш представляют собой короткие, фиксированной длины представления длинных, с переменной длиной сообщений. Существуют алгоритмы, позволяющие создать уникальные дайджесты для каждого сообщения.

Didigtalsignature

Цифровая подпись создается путем шифрации дайджеста сообщения закрытым ключом.

Любой, кто имеет открытый ключ, может его расшифровать, но зашифровать может только обладатель закрытого ключа, чем и устанавливается происхождение цифровой подписи.

Подпись содержит уникальный номер, который не позволяет использовать эту подпись повторно в последующие дни, этот номер подтверждает авторство пославшего, не давая ему возможности отказаться от ответственности за послание.

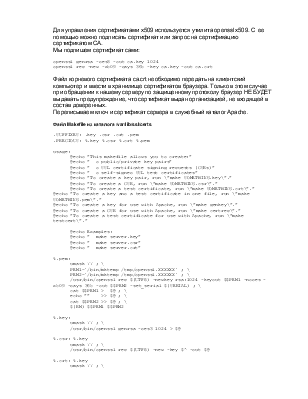

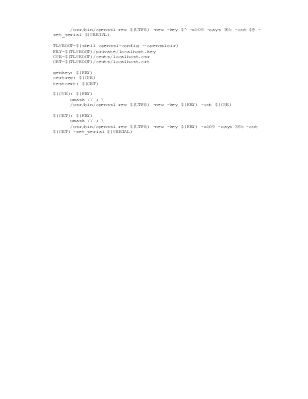

Certificates

При необходимости удостовериться, что публичный ключ соответствует приватному ключу банка, можно использовать сертификат.

Сертификат содержит сведения об организации, выпустившей его, публичный ключ и подписан агентством, удостоверяющим его подлинность (Certificate Authority -CA).

Сертификат связывает публичный ключ с определенным сервером или другим объектом. Информация об объекте включает полное доменное имя сервера и публичный ключ.

Кроме того, в сертификате имеется информация и подпись CA, выпустившего сертификат, и указан период времени, в течение которого этот сертификат действителен.

Стандарт X509 определяет поля, названия полей и аббревиатуры, используемые при обращении к полям.

Имена полей:

Каждый сертификат требует подписи авторитетной организации, подтверждающей данные об объекте сертификации. Сертификат может быть подписан самим объектом, при этом только он сам заверяет достоверность информации.

Существует несколько CA, информация о которых внесена в браузеры, например, Thawte и Verisign. Задачи этих организаций следующие:

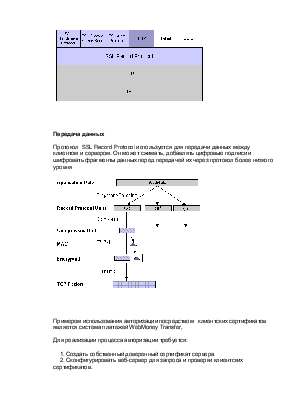

Установление соединения осуществляется выполнением следующей последовательности (handshake sequence):

Handshake sequence использует 3 протокола:

Эти протоколы, также как и данные, инкапсулируются в протоколе

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.