МОСКОВСКИЙ ГОСУДАРСТВЕННЫЙ

ИНЖЕНЕРНО-ФИЗИЧЕСКИЙ ИНСТИТУТ

(технический университет)

Факультет "Информационная безопасность"

ПРОФИЛЬ ЗАЩИТЫ

ДЛЯ ДАКТИЛОСКОПИЧЕСКОГО СРЕДСТВА АУТЕНТИФИКАЦИИ

Выполнили студенты группы Б8-02

Русев А. А.

Нурлыбаев А. К.

Москва, 2002 г.

Название: Профиль защиты для дактилоскопического средства аутентификации (ПЗДСА).

Регистрация: <для заполнения при регистрации>.

Ключевые слова: дактилоскопическое устройство, аутентификация.

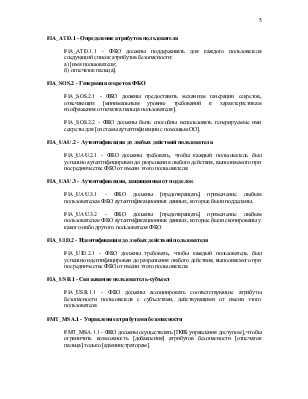

Объект оценки (ОО) данного профиля защиты (ПЗ) – это программно-аппаратное дактилоскопическое средство аутентификации для персонального компьютера (ПК). ПЗДСА задаёт требования безопасности для серийных приборов аутентификации пользователя по отпечатку пальца и программному обеспечению к ним с учётом среды их функционирования. Это простое биометрическое устройство предназначено только для аутентификации пользователя, а защита активов должна быть возложена на продукт или систему, в которой функционирует данное устройство.

Под персональным компьютером (ПК) подразумевается продукт ИТ (совокупность программно-аппаратных средств), с помощью которого пользователь решает свои задачи. Это компьютер в общем понимании.

Под системой подразумевается совокупность ПК и ОО.

ПЗДСА детально излагает требования безопасности к дактилоскопическому средству аутентификации. ОО состоит из двух основных частей:

1) устройства для сканирования отпечатков пальцев, физически подключаемого к ПК,

2) программного обеспечения (ПО) для хранения информации об отпечатках, верификации отпечатков, внутреннего администрирования и для ответа на запросы операционной системы об аутентификации.

Например, вместо ввода пароля при входе в операционную систему пользователь прикладывает палец к устройству, сканирующему отпечаток.

На ОО не возлагаются функции разграничения доступа и защиты активов, а также функции идентификации пользователя – они должны обеспечиваться другими средствами АСОД.

Предполагается, что ОО работает только в составе персонального компьютера.

Логическая структура ОО включает в себя связь между устройством сканирования и ПО, которая должна быть правильной и устойчивой к внешним воздействиям. Эта связь предполагает физическое соединение биометрического устройства и компьютера, например, подключение кабелем к одному из портов ПК, аналогичное подключению клавиатуры.

В данном контексте под средой ИТ понимается программно-аппаратная система – персональный компьютер, а среда не-ИТ – это физическое окружение ОО и его среды ИТ (помещение и т.п.).

A.USE. ОО применяется только по назначению для аутентификации пользователя и только в составе персонального компьютера, правильно управляется и используется. Активы не защищаются ОО.

A.FALLBACK. Если имеется альтернативная или резервная система аутентификации, то она обеспечивает не меньшую безопасность, чем у данного средства. Безопасность такой системы не входит в рамки этого описания.

A.NO_EVIL. Администраторы считаются не враждебными доверенными пользователями, соблюдают свои обязанности надлежащим образом. Однако не исключается возможность их ошибки.

A.NO_TAMPER. Авторизованные пользователи являются доверенными и не наносят вред программно-аппаратным средствам системы, в которой они работают: ни средству аутентификации, ни персональному компьютеру.

A.PHY_SEC. Неавторизованные пользователи не имеют физического доступа к программно-аппаратным ресурсам системы (персональному компьютеру, устройству аутентификации) без сопровождения и наблюдения за ними и не могут нанести ей вред.

A.CHECK. При регистрации в системе администраторы проверяют, что связь (или соединение) между ПК и биометрическим устройством правильно работает и безопасна, то есть в ней нет повреждений, к ней не подключено ничего постороннего и т.п.

A.ADMIN. Доступ к ПО ОО, занимающемуся хранением информации об отпечатках, верификацией отпечатков, внутренним администрированием, имеют только администраторы. Операционная система только посылает запросы об аутентификации пользователей ПО ОО и принимает ответ о её успехе или неуспехе. Другое взаимодействие с ПО ОО невозможно.

A.NO_DIST. Возможно только непосредственное обращение администраторов к ресурсам системы, через которые можно получить прямой или косвенный доступ к составляющим частям ОО. Удалённое обращение исключено.

A.CONNECT. Рядовой сеанс связи ОО со средой представляет собой обмен запросами на вход в систему и ответами на них.

T.FAKE. Нарушитель может попытаться подделать физический образец подписи, чтобы ОО воспринял его как верный, для получения незаконного доступа к системе.

T.BIOTEMP. Нарушитель может попытаться воспользоваться следом, оставшимся после верной аутентификации законного пользователя, получив тем самым биометрические данные пользователя, которые можно использовать для ложной аутентификации и подделки отпечатка пальца.

T.UNDET. Попытки злоумышленника незаконно аутентифицироваться под законного пользователя могут быть не обнаружены.

T.USAGE. ОО может конфигурироваться, использоваться и администрироваться небезопасным образом.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.