Кустов Владимир Николаевич

Щеглов А.Ю. «Защита компьютерной информации от НСД»

Медведовский И.Д. Семьянов Я.В. Платонов В.В. «Атака через интернет»

Руководящие документы ФСТЭК

РД СВТ «Защита от НСД, Показатели защиты от НСД»

РД АС «»Защита от НСД, Требования по ЗИ»

![]()

ОС – MS DOS, W98, NT, 2000, XP, W7.

СУБД – ADABAS, DBASE, FoxPro, Oracle, MS SQL

Постоянно увеличивалась встроенная система защиты.

Достаточно ли встроенных средств современных ОС?

Если не достаточно, то, какими усилиями достичь защиты?

Каково разделение средств и механизмов среди добавочных и встроенных средств?

Какими способами компенсировать встроенные и добавочные средства защиты?

В настоящее время на практике используется 3 подхода к защите:

1. Формальный (формализованный) подход – на основе формальных требований, набору параметров механизма защиты (ГД).

2. Реальный подход – характеризуется реально встроенными системами защиты.

3. Статистический подход – характеризуется статистикой угроз компьютерной безопасности.

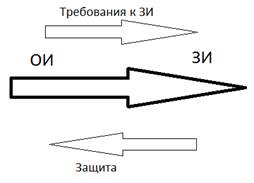

Формализованные требования к защите информации от несанкционированного доступа. Общие подходы к построению системы защиты компьютерной безопасности.

Группы требований:

·

Необходимые (Формализованный перечень мер безопасности

(Нормативные документы))

РД ФСБ (Государственная тайна, криптография)

РД ФСТЭК (ГТК)

США: Оранжевая книга (Выпущена МО США)

Европа: Согласованные критерии оценки безопасности информационных технологий (Information Technology Security Evaluation Criteria “ITSEC”)

· Дополнительные. Накладываются при существенной статистике угроз.

РД АС, РД СВТ

РД СВТ к отдельно взятому СВТ.

РД АС приводит

классификацию автоматизированных систем и накладывает требования на реализацию

механизмов защиты.

Классификация АС:

o Количество пользователей:

§ Один (Однопользовательская)

§ Много (Многопользовательская)

o Права пользователей:

§ Равный

§ Неравный

o Конфиденциальность ЗО

§ Равная

§ Неравная

1 группа - многопользовательские ОС с равными правами, равные уровни конфиденциальности и прав.

2 группа – многопользовательская ОС, с равными правами пользователей, к информации с разным уровнем конфиденциальности.

3 группа – однопользовательские, один уровень конфиденциальности.

1А,1Б, 1В,1Г,1Д

2А,2Б

3А,3Б

Классы: ОВ, СС, С, К, О

4 подсистемы:

1. Подсистема управления доступа.

2. Подсистема регистрации и учета.

3. Криптографическая подсистема.

4. Подсистема

обеспечения целостности.

------------------------------------------------------------

5. Подсистема обнаружения вторжения

6. Антивирусная подсистема

7. Персональные и межсетевые экраны.

Класс 1Г

Объект имеет идентификатор (код)

Пароль – 6 символов (условный период действия)

Контроль доступа субъектов к объектам согласно матрице доступа.

Система регистрация учета

· Дата и время входа, выхода

· Аудит успеха и неудач

· Идентификатор пользователя

· При неуспешной попытки код или пароль

Регистрация печатных документов на бумаге (На каждом листе должна быть печать с идентификатором)

Параметры штампа:

· Дата и время выдачи

· Наименование

· Вид (формат)

· Код

· Шифр

· Уровень конфиденциальности

· Спецификация печатающего устройства

· Идентификатор пользователя

Регистрация запуска и завершение обработки защищаемого файла.

· Дата, время запуска

· Имя программы

· Идентификатор пользователя

Регистрация попытки доступа к защищаемым объектам.

· Дата, время

· Идентификатор пользователя

· Идентификатор объекта (спецификация)

Учет носителей информации.

· Учетные карточки

· Регистрация выдачи и приемки носителя информации

· Чистка памяти (Однократная запись в освободившуюся память 0 и 1)

Подсистема защиты целостности.

Контролируется целостность средств СЗИ и неизменность программой среды.

Целостность СЗИ по контрольной сумме.

Целостность программной среды

· Список санкционированных процессов

· Целостность программной среды обеспечивается:

o При помощи транслятора с ЯВУ и обеспечение отсутствия средств модификации объектного кода в процессе обработки и хранения программ.

· Контроль доступа в помещения, решетки на окнах и т.д.

· Периодическое тестирование при помощи ПО имитирующие НСД

· Наличие средств восстановления

o Две копии

o Периодическое обновление копий

o Контроль работоспособности

Класс 1В

Подсистема управления доступа:

· Управление потока информации + 1Г

Подсистема регистрации учета:

· Регистрация печати документов

· Объем фактически выданного документа

· Результат выдачи (весь или частично)

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.