• Edit (Редактировать) - открывает диалоговое окно, где можно редактировать выбранное правило (см. ниже)

• Remove (Удалить) - удаляет выбранное правило

• Displayed application name (Отображение имени приложения) - используйте данную опцию для определения представления имени приложения:

o Full path - полное имя файла

o File name - имя файла без пути

o Description - описание приложения

Используйте опцию Show icons для разрешения/запрета показа значка приложения перед его именем или описанием.

2. Нажатие в области действия (в Trusted (доверительные) или Internet колонке):

• Левая кнопка мышки переключает между Permit (Разрешить), Deny (Запретить) и Ask (Спросить) действиями

• Правая кнопка мышки вызывает контекстное меню для выбора действия

Edit (Редактирование)

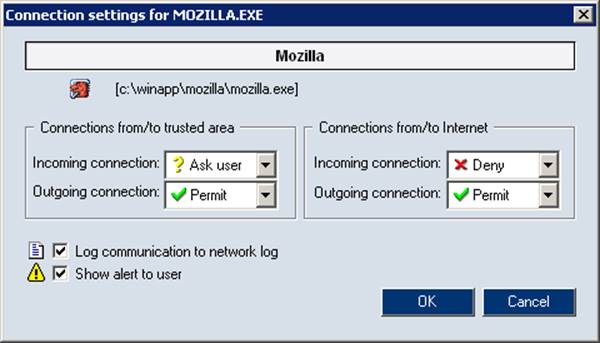

Нажмите на кнопку Edit контекстного меню для изменения выбранного правила. В диалоговом окне Вы можете установить действия для индивидуальных зон и направления трафика, лога (записи в журнал) и параметров для отправки предупреждений пользователям.

Описание приложения отображается вверху окна. Под описанием расположен значок и полный путь к исполняемому файлу приложения. Эта информация не редактируется.

В середине окна могут быть установлены действия для индивидуальных зон и направления трафика.

Отметьте опцию Log communication to network log для разрешения ведения лога для соединения, которому соответствует правило в Filter log (см. главу Сетевой журнал).

Используйте опцию Show alert to user для разрешения диалогового окна предупреждения (см. главу Диалоговое Окно Alert (предупреждения для событий)) при соответствии соединения данному правилу.

Сетевая безопасность

3. Предопределённые правила Network Security

Kerio Personal Firewall включает в себя несколько предопределённых правил. Эти правила независимы от индивидуальных приложений (они применяются глобально). Пользователь решает, будут ли использоваться предопределённые индивидуальные правила или нет. Данные правила можно модифицировать.

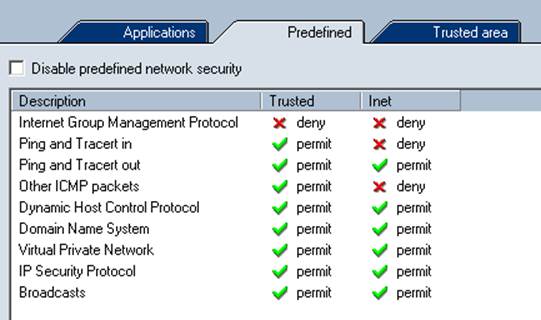

Предопределённые правила для сетевого трафика можно найти во вкладке Predefined секции Network Security.

Здесь Вы не сможете добавить или удалить правила. Для каждого правила можно задать действия для областей Trusted (Доверительной) и Internet. Для переключение между действиями (Permit/Deny (Разрешить/Запретить)) щёлкните кнопкой мышки в соответствующем поле.

Примечание: действие Ask (вопрос пользователю о разрешении или запрете трафика - смотрите главы Правила для приложений и Предупреждение о соединении (обнаружен неизвестный трафик)) недоступно для предопределённых правил.

Установите/Отмените опцию Disable predefined network security для запрета/разрешения предопределённых правил для сетевого соединения. Если установить данную опцию, предопределённые правила игнорируются и Kerio Personal Firewall использует только правила для приложений (см. главу Правила для приложений) и расширенные правила фильтрации пакетов (см. главу Расширенные правила фильтрации пакетов).

Для восстановления действий для предопределённых правил в значения по умолчанию используйте кнопку Set to defaults.

Предопределённые правила

В данном разделе приводится краткое описание предопределённых сетевых правил безопасности.

Internet Group Management Protocol IGMP используется для подписки или отписки к/от группам пользователей мультикастинга. Данный протокол может просто неправильно использоваться, поэтому он запрещён по умолчанию. Мы рекомендуем не разрешать использование данного протокола, если Вы только не запускаете приложения, использующие мультикастинговые технологии (обычно, передачу аудио или видео данных через Интернет).

Ping and Tracert in, Ping and Tracert out Программы Ping и Tracert (Traceroute) используются для трассировки в сети (для определения ответа на запрос удалённого компьютера). Это достигается через ICMP сообщения (Internet Control Message Protocol).

Сначала, возможно-атакующий тестирует наличие ответа от выбранного IP адреса на управляющее сообщение. Блокирование данного сообщения делает Ваш компьютер "невидимым" и сокращает риск возможного вторжения.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.