Федеральное агентство по образованию

Сибирский государственный аэрокосмический университет

имени академика М. Ф. Решетнева

Факультет информатики и систем управления

Кафедра безопасности информационных технологий

Лабораторные работы №6,7

Ограничение доступа к сети.

Списки управления доступом

Курс: Безопасность вычислительных систем

Выполнил: студент гр. КБ-41

Паротькин Н.Ю.

Проверил: преподаватель

Жуков В.Г.

Оглавление

Введение. 3

1. Обзор технологий ограничения доступа к сети. 4

2. Порядок выполнения работы. 5

2.1. Физическое подключение и предварительная настройка коммутатора 5

2.2. Настройка параметров Port Security. 5

2.3. Настройка сегментации трафика. 6

2.4. Настройка списков управления доступом. 8

Заключение. 10

Цель данной лабораторной работы – изучить механизмы построения таблицы МАС-адресов, сегментации трафика и реализации списков управления доступом, используемые для ограничения доступа к сети, а также научиться настраивать данные возможности на коммутаторе с помощью командной строки и с использованием веб-интерфейса. Для этого к локальной сети кафедры БИТ был подключен управляемый коммутатор второго уровня D-Link DES-3526, в настройках которого были реализованы различные способы ограничения доступа к сети.

Технология Port Security основана на использовании внутренней таблицы MAC-адресов коммутатора для принятия решения о предоставлении узлу доступа к сети. Эта таблица может заполняться как статически (вручную), так и динамически (путем автоматического «изучения», то есть занесения в таблицу, всех MAC-адресов, пакеты с которых приходят на порты коммутатора), что позволяет:

· запретить доступ к сети компьютерам с неизвестными коммутатору MAC-адресами, заблокировав динамическое обновление таблицы MAC-адресов;

· вручную выполнить привязку «MAC-адрес – порт» в специальной статической таблице (коммутатор D-Link DES-3526 позволяет определить до 20 таких записей);

· настроить фильтрацию MAC-адресов на коммутаторе, указав список запрещенных MAC-адресов, чтобы пакеты, приходящие с них, отбрасывались.

Технология сегментации трафика (Traffic Segmentation) служит для разграничения доменов на канальном уровне модели OSI. Она позволяет настраивать порты таким образом, чтобы они были изолированы друг от друга, но в то же время имели доступ к разделяемым портам, и в определенном смысле является упрощенным аналогом VLAN. Сегментация трафика основана на определении разрешений, куда можно передавать входящие пакеты, для каждого порта коммутатора.

Еще одна технология, списки управления доступом (ACL, Access Control Lists), обеспечивает ограничение прохождения трафика через коммутатор, позволяя путем создания профилей доступа указать коммутатору, какие виды пакетов принимать, а какие – отвергать. Прием пакетов или отказ в приеме основывается на определенных признаках, таких как адрес источника, адрес приемника или адрес порта.

В коммутаторах D-Link существует два основных типа профилей управления доступом: Ethernet и IP. Фильтрация в этих типах профилей может выполняться на основе номеров физических портов, МАС-адресов, номеров VLAN, IP-адресов, номеров портов TCP/UDP. Профили доступа работают последовательно, в порядке возрастания их номеров. Пакет проверяется на соответствие условиям, указанным в профилях доступа, начиная с первого профиля. Если профиль подходит, пакет или принимается или отбрасывается и дальше не проверяется. Если не один профиль не подходит, применяется политика по умолчанию, разрешающая прохождение всего трафика.

При выполнении лабораторной работы было выполнено подключение коммутатора D-Link DES-3526 к локальной сети кафедры БИТ, к Ethernet-портам которого, в свою очередь, были подключены 2 компьютера, расположенные в аудитории (см. рис. 1).

Рис. 1. Схема подключения коммутатора

Компьютеры были подключены к портам 1 и 24 коммутатора (далее будем условно называть их «первый» и «второй» компьютер соответственно), а кабель, соединяющий коммутатор с ЛВС (up-link) – к порту 9. Также со второго компьютера было установлено управляющее соединение с коммутатором через консольный порт и открыт сеанс терминала.

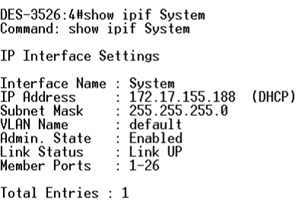

Затем командой «config ipif System dhcp» коммутатору был присвоен IP-адрес посредством DHCP-сервера локальной сети, затем этот IP-адрес был нами определен командой «show ipif System» (см. рис. 2), и по этому адресу мы получили доступ к веб-интерфейсу коммутатора.

Рис. 2. Определение динамического IP-адреса коммутатора

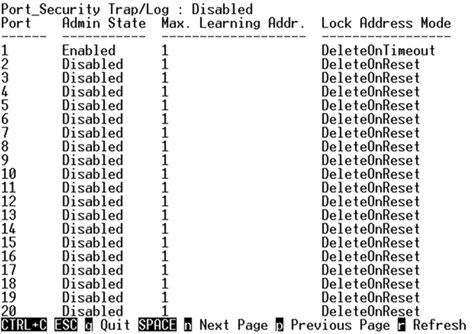

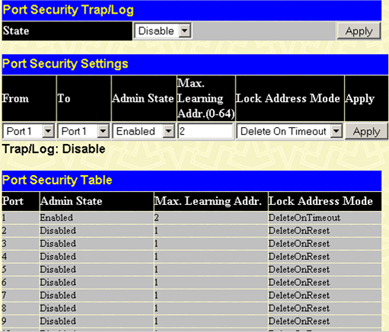

Для ознакомления с возможностями технологии Port Security, реализованными в коммутаторе DES-3526, сначала было решено ограничить количество MAC-адресов, изучаемых коммутатором на порту 1, одним адресом. Для этого была использована команда терминала «config port_security ports 1 admin_state enable max_learning_addr 1 lock_address_mode DeleteOnTimeout», которая задействует Port Security для порта 1, устанавливает максимальное количество изучаемых этим портом MAC-адресов равным 1, а в качестве режима обновления таблицы задает удаление MAC-адреса из таблицы по прошествии определенного периода неактивности (тайм-аута). Успешность выполнения команды была подтверждена командой «show port_security 1-24» (см. рис. 3).

Рис. 3. Таблица состояния Port Security для портов с 1 по 20

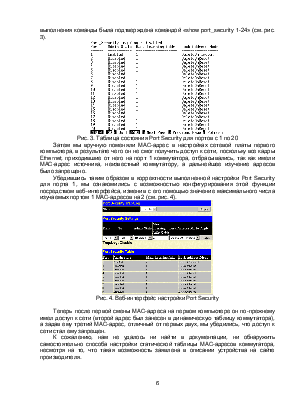

Затем мы вручную поменяли MAC-адрес в настройках сетевой платы первого компьютера, в результате чего он не смог получить доступ к сети, поскольку все кадры Ethernet, приходившие от него на порт 1 коммутатора, отбрасывались, так как имели MAC-адрес источника, неизвестный коммутатору, а дальнейшее изучение адресов было запрещено.

Убедившись таким образом в корректности выполненной настройки Port Security для порта 1, мы ознакомились с возможностью конфигурирования этой функции посредством веб-интерфейса, изменив с его помощью значение максимального числа изучаемых портом 1 MAC-адресов на 2 (см. рис. 4).

Рис. 4. Веб-интерфейс настройки Port Security

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.