Принцип работы WPA, базирующегося на алгоритме RC4, следующий: помимо заданного вами сетевого пароля (по возможности максимально длинного и состоящего из комбинации букв и цифр), WPA создает собственные временные пароли с использованием протокола TKIP (Temporal Key Integrity Protocol). В начале передачи обе точки договариваются об индивидуальном стартовом ключе. Во время этого процесса ваш пароль используется всего лишь один раз. Отталкиваясь от стартового ключа, каждый передаваемый пакет данных получает свой уникальный ключ к шифрованию. И получить исходный пароль при этом практически невозможно. Недостатком WPA по сравнению с WEP является то, что новый метод шифрования требует больше процессорного времени на обработку информации и генерирует больше трафика. Так что вы не сможете моментально передавать информацию, как это происходит при использовании WEP.

Еще более надежным, чем WPA, стал его наследник WPA2, в котором используется стандарт шифрования AES (Advanced Encryption Standard). На сегодняшний день WLAN-сети с WPA2-шифрованием считаются практически невзламываемыми. Но пользователь обязан выбирать надежный пароль, который нельзя взломать при помощи так называемых «атак словаря», ведь, как известно, одним из самых простых методов хакеров является автоматический подбор обычных слов, независимо от используемого языка.

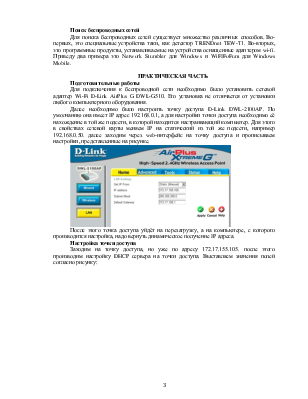

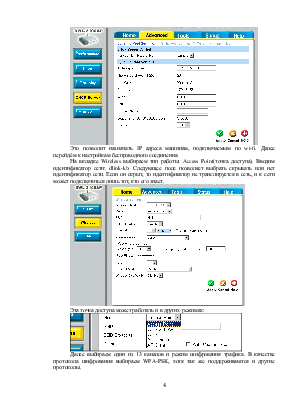

На этом настройки точки доступа заканчиваются. Перейдем к настройки сетевого адаптера wi-fi.

Настройка сетевого адаптера Wi-Fi

Практически все действия по настройки адаптера выполняются автоматически ОС.

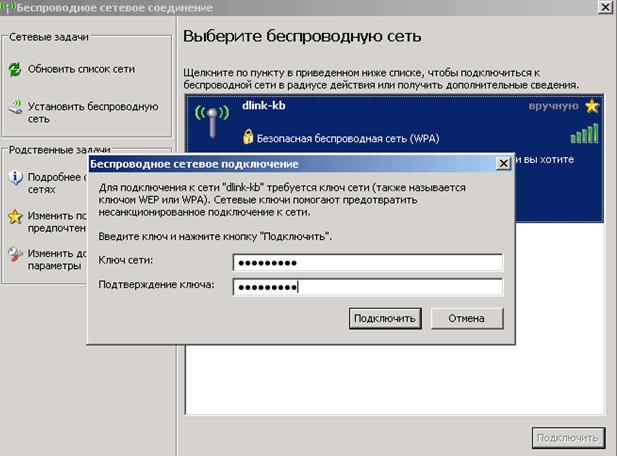

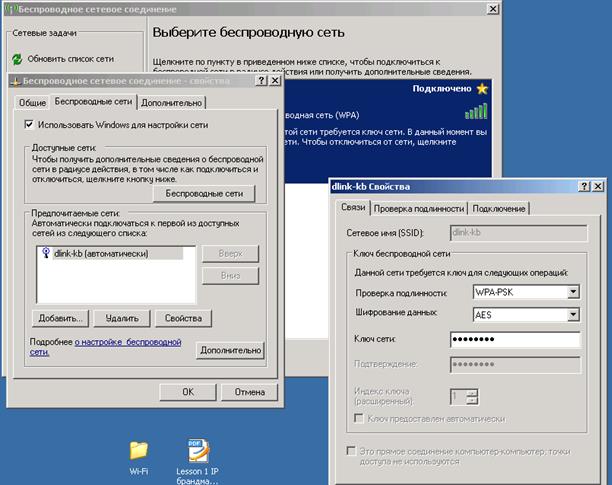

При клике на пункте меню «Просмотр доступных беспроводных сетей», выводится окно со списком всех обнаруженных беспроводных сетей. При нажатии на кнопку подключить произойдёт попытка установить соединение с выбранной сетью. Если сеть открытая и всё настроена правильно, то компьютер должен сам к ней подсоединится без каких-либо дополнительных вопросов. Если же сеть шифруется (как в нашем случае), то будет отображено окно для ввода пароля для доступа к сети. После чего должно произойти соединение.

Для проверки соединения попытаемся зайти на сайт int.sibsau.ru, что нам и удаётся. Это означает что, сеть успешно настроена и функционирует.

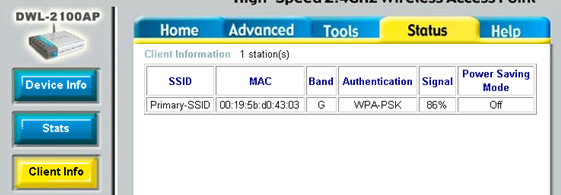

Также в этом можно убедится, просмотрев статистику подключённых клиентов на точке доступа.

Фильтрация

Дополнительно рассмотрим ещё один способ защиты от подключения к сети нежелательных лиц, а именно фильтрация МАС - адресов.

Фильтрация MAC-адресов настраивается в пункте меню «Filters». Фильтрацию можно отключить («Disable MAC Filters»), включить в режиме «Запретить все кроме» («Only allow MAC-address(es) listed bellow to connect…») либо в режиме «Разрешить все, кроме» («Only deny MAC-address(es) listed bellow to connect…»).

Следует отметить, что сам по себе механизм фильтрации по MAC-адресам не является абсолютной защитой от злоумышленника, поскольку на сегодняшний момент MAC-адреса научились подделывать не только хакеры с помощью специальных программ, но и вирусы, а иногда и сами производители выпускают сетевые карты с изменяемым MAC-адресом. Тем не менее в реально работающей беспроводной сети такой механизм задействовать стоит — хотя бы для того, чтобы создать определенные трудности малоопытным нарушителям.

ЗАКЛЮЧЕНИЕ

В процессе настройки сети, я убедился, что уровень развития данной технологии достаточно высок, т.к. устройства на её основе имеют дружественный пользовательский интерфейс и для их начального конфигурирования достаточны минимальные знания сетевых технологий. В заключении я хотел бы отметить преимущества и недостатки сетей

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.