Федеральное агентство по образованию Российской Федерации

Сибирский государственный аэрокосмический университет имени академика М.Ф. Решетнева

Факультет информатики и систем управления

Кафедра «Безопасность информационных технологий»

ARP-атаки

Отчет по лабораторной работе

Руководитель:

__________________ С.В.Рогов

Разработал:

Студент группы КБ-31

_______________ Д.М.Чурмантаев

СОДЕРЖАНИЕ

Введение. - 3 -

Порядок выполнения работы.. - 4 -

Посылка ARP-запроса от чужого имени (IP-адреса) - 4 -

Удалённое изменение ARP-таблицы.. - 6 -

Заключение. - 9 -

Необходимость протокола ARP продиктована тем обстоятельством, что IP-адреса узлов сети назначаются независимо от их физических (MAC) адресов. Поэтому для доставки сообщений по сети нужен механизм, устанавливающий соответствие между физическим (MAC) адресом узла и его IP-адресом. Задача, возложенная на ARP-пакеты жизненно важна для функционирования любой IP-сети, в связи с чем, возникли и способы атаки с использованием ARP-пакетов, построенных специальным образом. В данной лабораторной работе и будут опробованы наиболее простые и при том, довольно опасные атаки подобного рода.

Общее описание работы и порядок ее выполнения приведен в задании на ее выполнение. Здесь же будут приведены изображения, демонстрирующие основные этапы и приемы, а так же краткие комментарии и замечания к ним.

Приведем некоторые важные сведения о адресации компьютеров, на которых производилось выполнение лабораторной работы:

|

Назначение |

MAC-адрес |

IP-адрес |

|

|

1 |

Атакующий |

00-0C-29-7D-10-D1 |

192.168.10.3 |

|

2 |

Объект атаки |

00-0C-29-30-52-D7 |

192.168.10.2 |

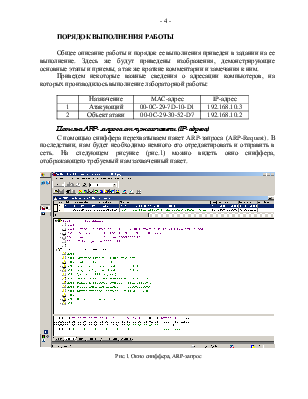

С помощью сниффера перехватываем пакет ARP-запроса (ARP-Request). В последствии, нам будет необходимо немного его отредактировать и отправить в сеть. На следующем рисунке (рис.1) можно видеть окно сниффера, отображающего требуемый нам захваченный пакет.

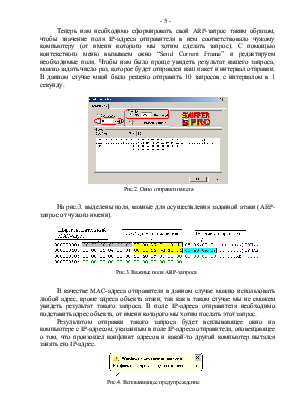

Теперь нам необходимо сформировать свой ARP-запрос таким образом, чтобы значение поля IP-адреса отправителя в нем соответствовало чужому компьютеру (от имени которого мы хотим сделать запрос). С помощью контекстного меню вызываем окно “Send Current Frame” и редактируем необходимые поля. Чтобы нам было проще увидеть результат нашего запроса, можно задать число раз, которое будет отправлен наш пакет и интервал отправки. В данном случае мной было решено отправить 10 запросов с интервалом в 1 секунду.

|

На рис.3. выделены поля, важные для осуществления заданной атаки (ARP-запрос от чужого имени).

|

В качестве MAC-адреса отправителя в данном случае можно использовать любой адрес, кроме адреса объекта атаки, так как в таком случае мы не сможем увидеть результат такого запроса. В поле IP-адреса отправителя необходимо подставить адрес объекта, от имени которого мы хотим послать этот запрос.

Результатом отправки такого запроса будет всплывающее окно на компьютере с IP-адресом, указанным в поле IP-адреса отправителя, оповещающее о том, что произошел конфликт адресов и какой-то другой компьютер пытался занять его IP-адрес.

На первом этапе необходимо запустить сниффер и захватить пакет arp-ответа. На рисунке 5 можно видеть окно сниффера с захваченным ARP-ответом.

|

|

Расшифровка наиболее важных полей ARP-ответа дана на рисунке 7.

|

Прежде, чем отправить пакет сделаем несколько замечаний. Как можно видеть на рисунке 6, была выбрана опция бесконечной посылки ARP-ответа. Это сделано в связи с тем, что ОС Windows XP SP2 не принимает ARP-ответы, если перед этим не был осуществлен ARP-запрос. Кроме того, чтобы увидеть результат такой атаки, нам необходимо проделать некоторые действия на атакуемом ПК.

Сначала проверим содержимое ARP-таблицы объекта атаки, для этого выполним в его консоли команду «arp -a». Результат может отличаться от приведенного на рисунке (выделено цифрой 1).

Теперь можно начать рассылку ложных ARP-ответов, нажатием кнопки «ОК» в окне, изображенном на рисунке 6.

После этого, для того чтобы атакуемый ПК принял один из пакетов, необходимо отправить с него ARP-запрос (при обычной работе в сети это делается автоматически и при том, довольно часто). С этой целью выполним команду «ping 192.168.10.5» на объекте атаки (здесь 192.168.10.5 – ложный IP, он должен совпадать с тем, что мы вводили в поле IP-адреса отправителя при редактировании ARP-ответа). Как можно сразу увидеть, несмотря на то, что компьютера с таким IP-адресом в сети нет, ARP-ответ для разрешения IP-адреса компьютером получен, и атакованный ПК пытается установить с ним связь (выделено цифрой 2 на рисунке 8).

Чтобы подтвердить это, введем еще одну команду в консоли: «arp -a». После этого мы увидим, что в ARP-таблице (кэше) появилась ложная запись с несуществующим IP и ранее введённом нами MAC-адресом(выделено цифрой 3 на рисунке 8).

Проведенные нами атаки с использованием ложных ARP-пакетов носили безобидный характер, так как мы и не ставили своей целью осуществить реальную атаку с нанесением вреда объекты атаки. Однако, если в атаке с использованием ARP-запросов осуществлять бесконечную рассылку пакетов, то атакуемый ПК будет надоедать пользователю сообщением о конфликте (см.рис.4), а в некоторых случаях, возможно зависание и перезагрузка ПК. Атака с ARP-ответами еще более опасна: в лабораторной работе в качестве адреса получателя мы указывали конкретный адрес, а ведь можно осуществить и широковещательную рассылку. А если в качестве IP-адреса отправителя указать адрес реального ПК в сети, а MAC-адрес отправителя заменить на свой MAC-адрес, то можно просто перенаправить все пакеты, предназначенные, например, серверу, на подставной ПК.

Таким образом, ARP-атаки являются очень опасными, даже не смотря на то, что они могут быть осуществлены только внутри одного сегмента. В качестве методов защиты можно предложить постоянный мониторинг трафика и составление статических ARP-таблиц. Так же для защиты от широковещательных атак можно рекомендовать использовать коммутаторы с защитой от таких атак (например, с блокировкой порта при превышении порога числа широковещательных пакетов).

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.