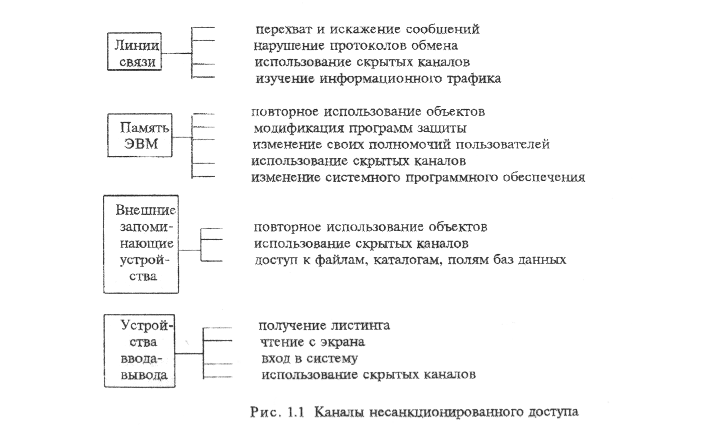

В настоящее время средства вычислительной техники широко применяются для обработки информации различной важности, конфиденциальности и категорий секретности. Так как элементная база претерпевает бурное развитие и создаются программируемые и перепрограммируемые компоненты ЭВМ целевого назначения (embedded systems), сетевые коммуникации многомашинных ассоциаций, происходит стандартизация и унификация аппаратных средств и их резидентного ПО, то это создаст идеальную среду для разработки различных средств несанкционированного доступа (НСД), что приводит к возрастанию уязвимости информации. Основные известные каналы НСД приведены на рис. 1.1 [2].

Кроме перечисленных, известны следующие способы действий злоумышленника:

- выдача себя за другого субъекта с целью использования полномочий последнего для формирования ложной информации и НСД к информации, или санкционирования ложных обменов информацией;

- отказ от факта формирования информации;

- утверждение о том, что информация получена от некоторого пользователя, хотя на самом деле она сформирована самим злоумышленником;

- утверждение о том, что получателю в определенный момент времени была по слана информация, которая на самом деле не посылалась (или посылалась в другой момент времени);

- отказ от факта получения информации, которая на самом деле была получена или ложь по поводу времени ее получения.

Незаконный вход в систему возможен из-за недостаточной длины пароля, его предсказуемости, перехвата идентифицирующей информации, получения доступа к файлу паролей, обхода механизмов проверки паролей.

НСД, незаконное изменение полномочий могут осуществляться в результате непреднамеренных или умышленных действий пользователей по обходу и модификации комплексов средств защиты или вследствие активизации недокументированных функций ПО системы.

Одной из наиболее изощренных угроз является применение скрытых каналов. С помощью скрытых каналов информация высокого уровня конфиденциальности может быть получена субъектом, не авторизованным для ее получения. Для этого возможно применение незначащих битов в формате файлов и сообщений, перезапись участков памяти, анализ влияния действий высокоуровневых субъектов на выполнение процессов более низкого уровня.

Для несанкционированного получения информации возможно повторное использование объектов, когда злоумышленник посредством анализа неочищенных областей оперативной и внешней памяти, где ранее находился уничтоженный объект высокого уровня конфиденциальности, может определить его содержание.

Базы данных также являются объектом атак нарушителей и порождают ряд специфических проблем, таких как инференция (получение конфиденциальных сведений из менее конфиденциальных путем умозаключений), агрегирование (комбинация сведений более конфиденциальна, чем отдельно взятые составляющие), использование последовательности разрешенных запросов для формирования в итоге неразрешенного запроса.

Современные локальные сети используют как блоки доступа внутреннего включения - прямо на шину, так и внешнего - на последовательный или параллельный порт. Блоки доступа организуют единый интерфейс для пользователя сети, не зависящий от архитектуры объединяемых ЭВМ. Сетевое ПО опирается на единый протокол обмена. Все это облегчает проникновение АД, которые могут проходить компьютеры других архитектур (в которых они "не живут") транзитом, как обычное сообщение. Кроме того, сетевое ПО само по себе является объектом, представляющим интерес для злоумышленника.

Перечисленные угрозы для различных ИВС имеют различную вероятность и последствия проявления в зависимости от структуры, назначения сети, уровня конфиденциальности обрабатываемой в ней информации, уровней полномочий пользователей и режимов обработки данных. Эти факторы определяют уязвимость ИВС.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.