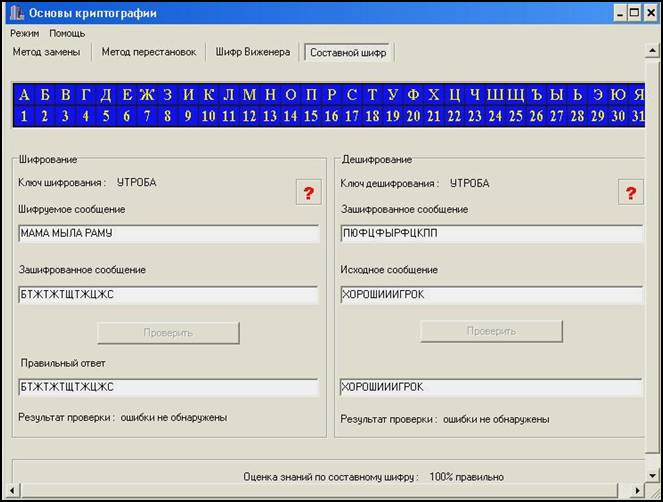

Теперь построим таблицу, используя заданный ключ:

|

6 |

5 |

4 |

3 |

2 |

1 |

|

Ы |

М |

А |

М |

А |

М |

|

У |

М |

А |

Р |

А |

Л |

В результате получаем промежуточную последовательность: «ЫМАМАМУМАРАЛ»

Используя эту последовательность и метод замены, принимая в качестве ключа число 6 (длину ключа «УТРОБА») получаем новую последовательность: «БТЖТЖТЩТЖЦЖС».

Для дешифрования была предложена последовательность: «ПЮФЦФЫРФЦКПП», с тем же ключом «УТРОБА». В результате операций обратных шифрованию, сначала применяя метод замены, используя ключ -6, а затем метод перестановок, получаем сообщение «ХОРОШИИИГРОК».

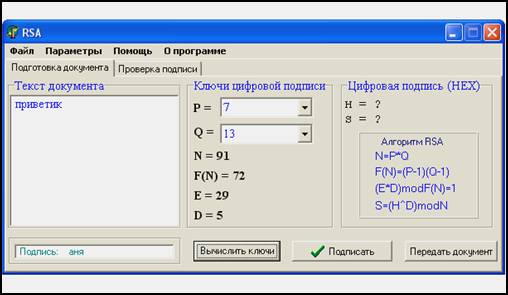

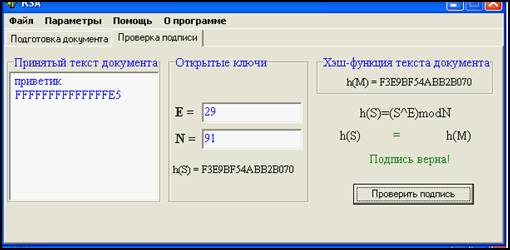

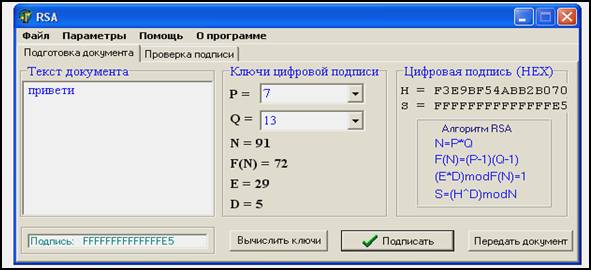

II. Ассиметричные алгоритмы шифрования.

В качестве ассиметричного алгоритма рассмотрим алгоритм RSA, который применяется в ЭЦП

Изменим текст документа до передачи документа:

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.