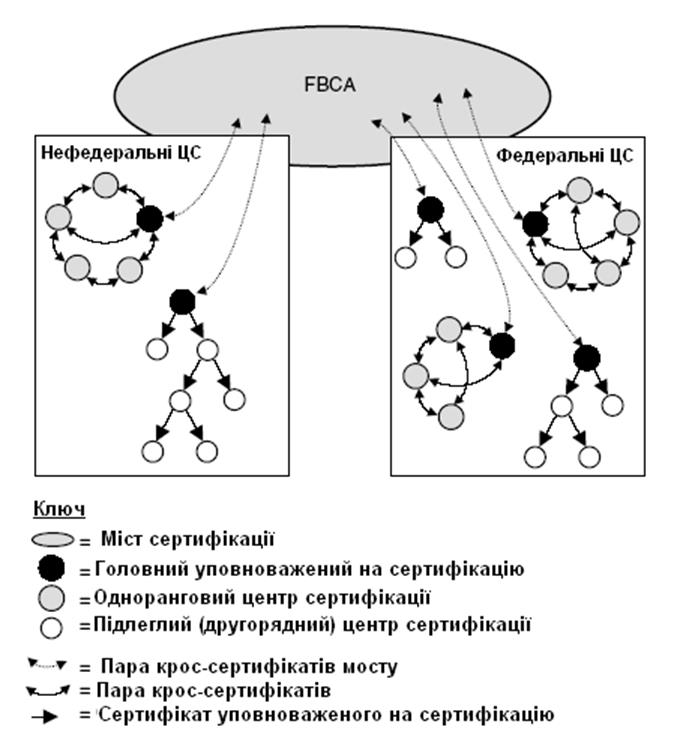

Федеральний міст є уніфікованим елементом, який забезпечує зв’язок між відомчими ІВК. FBCA не є кореневим центром сертифікації, а являється „мостом довіри”. Він не є початком шляху сертифікації, але з’єднує довірені домени через крос-сертифікати між FBCA та головними центрами сертифікації. FBCA функціонує під управлінням Уповноваженого органа з управління федеральною політикою (federal policy menegement authority (FPMA)). Федеральні (або не федеральні) центри сертифікації, які виконують вимоги FPMA, мають можливість використовувати послуги FBCA. Такий шлях значно простіший, у порівнянні з узгодженням усіх центрів між собою за допомогою крос-сертифікатів.

Рисунок 4.1 - Загальна архітектура ІВК у США

5 АНАЛІЗ ТА ОДГРУНТУВАННЯ ВИМОГ ДО СИСТЕМ УПРАВЛІННЯ ТА СЕРТИФІКАЦІЇ КЛЮЧІВ В ІВК ТА ПРИНЦИП ЇХ ЗАБЕЗПЕЧЕННЯ

У цьому параграфі наведено класифікацію існуючих типів ключів та обґрунтовуються вимоги до них, а також розглядаються сутність та вимоги до ключової інформації. Розгляд в основному ведеться під кутом зору ІВК.

5.1 Типи ключів та криптографічної інформації

При висуненні вимог до ІВК в першу чергу необхідно розробити вимоги до систем та засобів управління та сертифікації ключів. В подальшому під управлінням ключовими даними( в подальшому ключами), будемо розуміти дії, що пов’язані з генеруванням або придбанням, реєструванням, розподіленням (розповсюдженням), сертифікацією, доставлянням, уведенням в дію (інсталюванням), зміненням, зберіганням, архівуванням, скасуванням, блокуванням, поновленням, зняттям з реєстрації, обліком та знищенням ключової інформації (даних), а також носіїв ключових даних. Існує значна кількість різних типів ключів, що використовуються для різних типів криптографічних перетворень. Крім того, в процесі криптографічних перетворень використовується інформація, що спеціальним чином пов’язана з криптографічними алгоритмами та ключами. Такого роду інформацію будемо називати криптографічною інформацією. Відповідно до використання рекомендується розділяти криптографічні ключі на відкриті, особисті та таємні. Відносно відкритих та особистих ключів встановлення ключів класифікація може бути також за їхніми станами – статичний та сеансовий (ефемерний).

Як слідує із в ІВК потенційно можуть бути використаними такі ключі:

- особистий ключ цифрового підпису;

- відкритий ключ перевіряння (верифікації) цифрового підпису;

- симетричний ключ автентифікації;

- особистий ключ автентифікації;

- відкритий ключ автентифікації;

- симетричний ключ шифрування даних;

- симетричний ключ шифрування ключів

- симетричні та асиметричні ключі генерації випадкових чисел;

- симетричний майстер(головний) - ключ;

- особистий ключ для передачі ключів;

- відкриті ключі передачі ключів;

- симетричний ключ узгодження ключів;

- особистий статичний ключ узгодження ключів;

- відкриті статичні ключі узгодження ключів;

- особисті сеансові ключі узгодження ключів;

- відкриті сеансові ключі узгодження ключів;

- симетричний ключ авторизації;

- особистий ключ авторизації;

- відкритий ключ авторизації.

В також наведена інша криптографічна інформація та дається її загальна характеристика. Необхідність її розгляду пов’язана з очевидною необхідністю обґрунтування вимог також і до такої інформації. У цілому іншою інформацією, що в тій чи іншій мірі пов’язана з криптографічними перетвореннями та ключами є така:

- параметри області криптографічних перетворень;

- вектори ініціалізації засобів перетворень;

- поділювані таємниці (секрети);

- RNG(випадкові) початкові числа;

- інша загальнодоступна інформація;

- проміжні результати криптографічних операцій;

- інформація з керування ключами;

- випадкові числа;

- паролі;

- інформація аудиту.

5.2.2 Основні вимоги до застосування ключів

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.