Лекція №12

З дисципліни „ Основи теорії захисту інформації ”

Тема лекції „ Проблемні питання сучасної асиметричної криптографії та можливі шляхи їх вирішення”.

Основні навчальні питання.

12.1. Стан , та проблемні питання застосування симетричної та асиметричної криптографії”.

12.2. Вступ в асиметричну криптографію на ідентифікаторах.

12.3 Метод шифрування на базі ідентифікаторів.

12.4 Понятие билинейного спаривания и его свойства

12.5 Основні історичні етапи криптографії на базі спарювання.

Джерела, що рекомендуються для самостійної роботи.

Основна література:

1.Конспект лекцій з ОТЗІ 2009. Лекція № 12..

2.БІМ БАО. Современная криптографія. 2004.

Додаткова література

3. И.Д Горбенко, А.П. Мелецкий, К.А. Погребняк. Методы выполнения билинейных спариваний эллиптических кривых в криптографических приложениях. Прикладная радиоелектроника , т. 5, №1. С. 13-18.

3. И.Д Горбенко, А.П. Мелецкий, К.А. Погребняк. Билинейное спаривание точек елиптических кривых и его теоретические основы. Прикладная радиоелектроника , т. 5, №1. С. 3-13.

12.1. Стан , та проблемні питання застосування симетричної та асиметричної криптографії”.

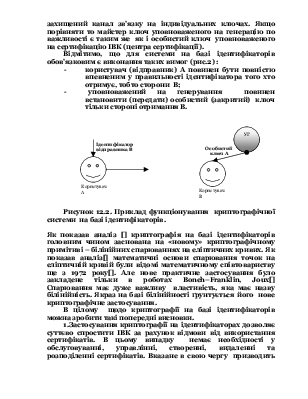

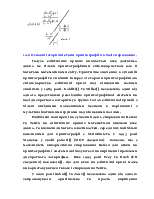

Сучасні

криптографічні системи та криптографічні протоколи по суті будуються на основі

використання трьох класів криптографічних примітивів (перетворень) –симетричних,

асиметричних та їх комбінацій. Однією з основних ознак за якою здійснюється

класифікація криптографічних систем та протоколів є ознака про взаємозв’язок

ключів прямого та зворотного перетворень. У симетричних криптографічних

системах ключ прямого ![]() перетворення та ключ

перетворення та ключ ![]()

![]() зворотного

перетворення зв’язані між собою як

зворотного

перетворення зв’язані між собою як

![]() (1)

(1)

або один із них

може бути![]() визначений при відомому іншому не вище ніж

з поліноміальною складністю. В асиметричних криптографічних системах ключі як

правило є різними , тобто

визначений при відомому іншому не вище ніж

з поліноміальною складністю. В асиметричних криптографічних системах ключі як

правило є різними , тобто

![]() (2)

(2)

і один із них може бути визначений при знанні іншого не нижче ніж з субекспоненнційною складністю. Відповідно в названих криптографічних системах використовуються симетричні або асиметричні криптографічні перетворення. В останні роки було визнано та отримали розвиток і впроваджуються комбіновані протоколи криптографічного захисту інформації , включаючи встановлення та узгодження ключів. Це пояснюється складністю вирішення завдань надання користувачам таких базових послуг як конфіденційність, цілісність, справжність, неспростовність та доступність. Практичне одночасне застосування симетричних та асиметричних криптографічних перетворень дозволило визначити їх основні недоліки та переваги в частині узгодження та встановлення ключів[].

Так при використанні симетричних криптографічних перетворень проблемними є такі питання:

1)

необхідність

розповсюдження серед користувачів групового таємного ключа, який як правило

використовується на етапі вироблення сеансового ключа або організації зв’язку а

також необхідність розповсюдження великого числа таємних ключів напрямків(

максимум ![]() ключів);

ключів);

2) низька криптографічна живучість групового ключа та складність відновлення групового ключа після його компрометації;

3) складність забезпечення послуги неспростовність тощо.

В той же час при використанні симетричних криптографічних перетворень можуть бути забезпечені нормальна або навіть висока швидкість перетворень та обчислювальна (гарантована) стійкість проти спроб здійснення криптографічного аналізу.

При використанні асиметричних криптографічних перетворень появляються такі переваги та можливості:

1) немає необхідності розповсюдження групового таємного ключа або таємних ключів напрямків серед користувачів;

2) практичне надання користувачам з необхідною якістю послуг неспростовності власника інформації, відправника , того що отримує та зберігає тощо;

3) особисте генерування асиметричної пари ключів і як правило можливість забезпечення необхідного рівня захищеності особистого ключа.

В той же час при використанні традиційних асиметричних криптоперетворень з відкритими ключами необхідно вирішувати такі проблемні питання:

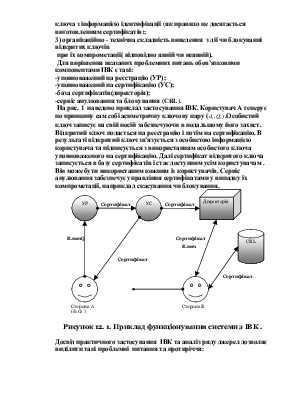

1) необхідність створення та використання інфраструктури обслуговування відкритих ключів з забезпеченням їх цілісності , справжності, доступності, неспростовності та надійності;

2) необхідність забезпечення справжності відкритих ключів конкретно кожного користувача, наприклад за рахунок зв’язування відкритого ключа з інформацією ідентифікації (як правило це досягається виготовленням сертифікатів);

3) організаційно - технічна складність виведення з дії чи блокуванні відкритих ключів

при їх компрометації( відповідно явній чи неявній).

Для вирішення вказаних проблемних питань обов’язковими компонентамиІВК є такі:

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.