Лекція

З дисципліни „ Основи теорії захисту інформації ”

Тема лекції „ Генератори випадкових бітів”.

Інформаційні системи захисту, що створюються, повинні надавати усім користувачам такі основні послуги як цілісність, спостережливість, доступність, конфіденційність та неспростовність. Взагалі послуги можуть бути надані за рахунок розробки та застосування комплексної системи захисту інформаційних технологій. Під комплексною системою захисту інформаційних технологій розуміють сукупність правових і морально-етичних норм, організаційних та програмно-технічних засобів та заходів, які спрямовані на протидію загрозам для інформаційних систем і мінімізацію можливих збитків.

Склад комплексної системи захисту визначається на основі вивчення усіх інформаційних процесів та потоків системи телекомунікацій і, як наслідок, розробці такої моделі загроз, щоб забезпечити мінімізацію втрат. На основі моделі загроз повинна бути розроблена та запроваджена концепція та політика інформаційної безпеки та створена комплексна система захисту інформації, які повинні забезпечувати наступні послуги безпеки:

- конфіденційність інформації - властивість інформації, коли неавторизовані особи, які не мають доступу до інформації, не можуть розкрити зміст цієї інформації;

- цілісність інформації - властивість інформації, яка полягає в тому, що вона не може бути змінена навмисно або випадково користувачем чи процесом. А також властивість, яка полягає в тому, що жоден з її компонентів не може бути усунений, модифікований або доданий з порушенням політики безпеки;

- доступність - властивість ресурсу системи (інформації), яка полягає в тому, що авторизований користувач може одержати доступ до ресурсу тільки із заданою якістю;

- спостережливість - властивість ресурсу інформаційної технології, що дозволяє реєструвати всі дії користувачів, здійснювати доступ поіменно, згідно ідентифікаторів та повноважень, а також реагувати на ці дії з метою мінімізації можливих втрат в системі, що здійснюється також за рахунок застосування криптографічного захисту інформації (КЗІ).

- неспростовність - властивість запобіганню можливості заперечення реальними суб’єктами (користувачами) та об’єктами (процесами) фактів повного або часткового прийняття участі в інформаційному обміні або інформаційній взаємодії.

Необхідна якість надання цих послуг забезпечується тільки при використанні криптографічних перетворень, таких як направлене шифрування, симетричне шифрування, електронний цифровий підпис тощо. Згідно сталих норм є загальновизнаним, що необхідна якість криптографічного захисту забезпечується тільки при використанні спеціальних засобів криптографічного захисту інформації:

- апаратних, програмних, програмно-апаратних засобів, що реалізують криптографічне перетворення інформації;

- апаратних, програмних, програмно-апаратних засобів забезпечення цілісності та справжності інформації, у тому числі засобів імітозахисту та цифрового підпису, що здійснюються за допомогою криптографічного перетворення інформації;

- апаратних, програмних, програмно-апаратних засобів, призначених для управління ключовими даними, включаючи генерацію ключових даних та виготовлення ключових документів;

- апаратних, програмних та програмно-апаратних засобів захисту інформації від несанкціонованого доступу (НСД), що використовують криптографічні алгоритми перетворення інформації.

Стійкість криптографічних перетворень забезпечується при умові, що параметри генеруються рівноймовірно і випадково, а також в реальному часі і з високою швидкістю. Для цього використовуються генератори випадкових бітів (ГВЧ).

Генератором

випадкових бітів називають пристрій або алгоритм, який формує на своєму виході ![]() послідовність статистично незалежних

символів з основою алфавіту m.

послідовність статистично незалежних

символів з основою алфавіту m.

Генератором

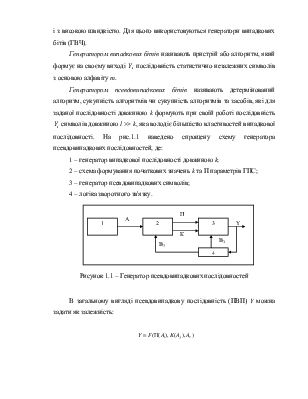

псевдовипадкових бітів називають детермінований алгоритм, сукупність алгоритмів чи

сукупність алгоритмів та засобів, які для заданої послідовності довжиною k

формують при своїй роботі послідовність ![]() символів

довжиноюl >> k, яка володіє більшістю властивостей

випадкової послідовності. На рис.1.1 наведено спрощену схему генератора

псевдовипадкових послідовностей, де:

символів

довжиноюl >> k, яка володіє більшістю властивостей

випадкової послідовності. На рис.1.1 наведено спрощену схему генератора

псевдовипадкових послідовностей, де:

1 – генератор випадкової послідовності довжиною k;

2 – схема формування початкових значень k та П параметрів ГПС;

3 – генератор псевдовипадкових символів;

4 – логіка зворотного зв'язку.

|

В загальному вигляді псевдовипадкову послідовність (ПВП) Y можна задати як залежність:

![]()

від початкових

значень ключа К та параметрів П, а також випадкових послідовностей ![]() . При цьому зворотний зв'язок Y

призводить до впливу його на параметри, початкові значення та роботу генератора

3.

. При цьому зворотний зв'язок Y

призводить до впливу його на параметри, початкові значення та роботу генератора

3.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.