Системы анализа защищенности (security assessment systems), или сканеры безопасности (security scanners) – один из видов систем обнаружения атак. Это системы, которые позволяют обнаружить уязвимости информационных объектов до того, как атака будет проведена. Такие системы работают на первом этапе реализации атаки – этапе сбора информации.

LANguardNetwork Security Scanner – система анализа защищенности операционной системы Windows. Это сетевая система, и она может проверять защищенность любого узла сети по указанному IP-адресу. Однако функций проверки защищенности сети в целом LANguard не имеет.

При запуске программы откроется окно со следующей панелью инструментов:

В поле Target по умолчанию программа выводит IP-адрес компьютера, на котором она запущена. Сканирование уязвимостей будет проведено на компьютере с указанным IP-адресом. Объем выполненных запросов будет определяться правами пользователя, запустившего программу. Для пользователя с правами администратора будет выполнен весь возможный перечень запросов, для других пользователей этот список будет ограничен. При сканировании других компьютеров вы выступаете в качестве пользователя с ограниченными правами.

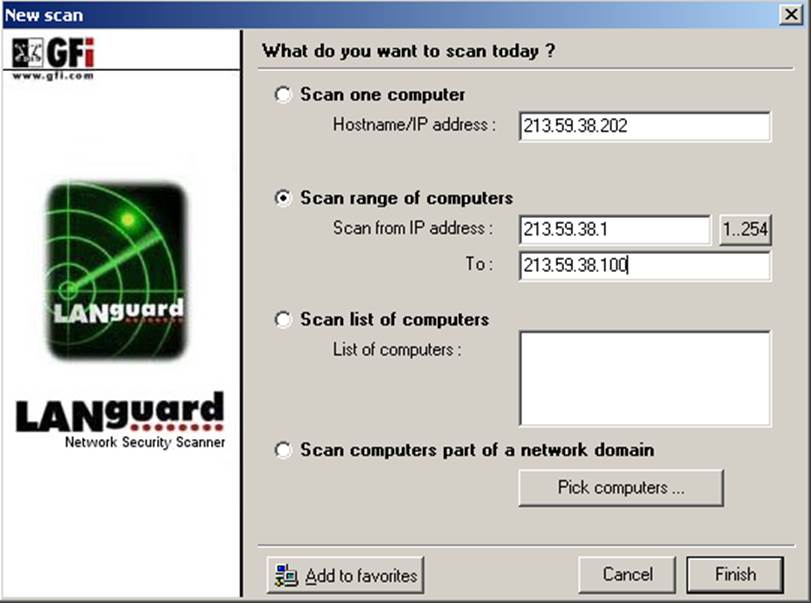

Настройка диапазона сканирования

Чтобы настроить диапазон сканирования, выберите команду меню File/New scan. Откроется окно настройки диапазона сканирования. Можно указать следующие варианты:

· Сканирование конкретного IP-адреса

· Сканирование диапазона IP-адресов

· Сканирование списка IP-адресов

· Сканирование части домена

Запуск процесса сканирования

Для запуска процедуры

сканирования уязвимостей нужно нажать кнопку ![]() . После завершения сканирования в правом

окне (где выводится протокол) будет выведено: Ready.

До этого момента идет процесс сканирования.

. После завершения сканирования в правом

окне (где выводится протокол) будет выведено: Ready.

До этого момента идет процесс сканирования.

Анализ результатов сканирования

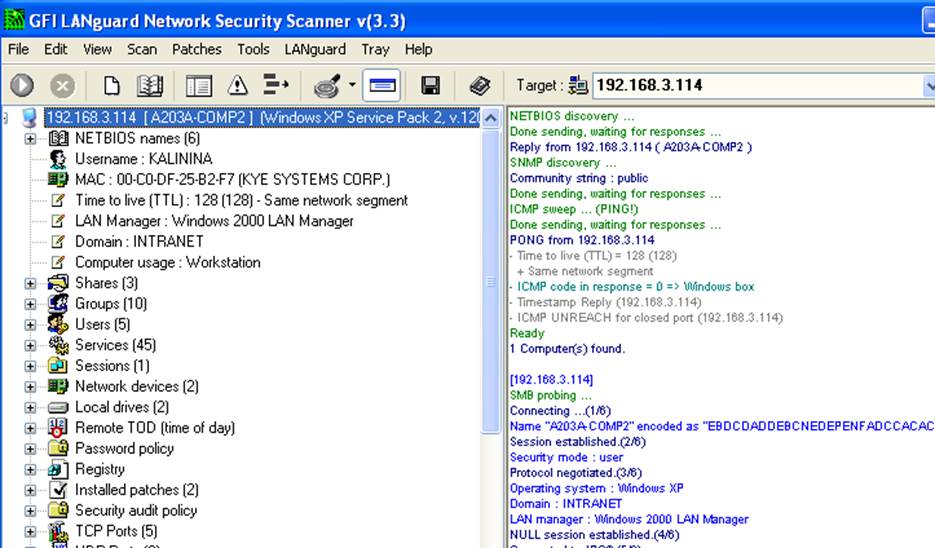

По окончании сканирования его результаты будут выведены в нижней части окна программы в двух панелях (левой и правой). Окно будет выглядеть примерно так:

В левой панели выводится результат сканирования (отчет), в правой панели – протокол выполненных для этого действий. Если пункт отчета по результатам сканирования помечен знаком “+”, то он содержит вложенный список, который можно раскрыть щелчком мыши.

Отчет по результатам сканирования содержит следующие разделы (указаны не все из имеющихся):

NETBIOS names – список NETBIOS имен компьютеров и сетевых служб, обнаруженных в данном сегменте локальной сети;

Shares – список общих сетевых ресурсов

Groups – список зарегистрированных групп пользователей

Users – список зарегистрированных пользователей

Services – список работающих в ОС сервисов

Password policy – установленная политика паролей

Security audit policy – установленная политика аудита событий безорасности

TCP ports – список открытых портов протокола ТСР

UDP ports – список открытых портов протокола UDР

Alerts – список предупреждений о найденных уязвимостях

В списке открытых портов могут быть зеленые и красные значки. Если программа определяет открытый порт как порт известного «троянского коня», он отмечается красным цветом, в остальных случаях – зеленым.

Самая важная часть отчета – Alerts. Это список предупреждений о найденных уязвимостях. Каждое предупреждение содержит комментарий и рекомендацию по устранению данной уязвимости. Ее можно увидеть, щелкнув мышью на знаке “+” возле выбранного предупреждения.

Ключевым для системы XSpider 7.0 является понятие задачи. Любые действия по сканированию уязвимостей всегда происходят в рамках определенной задачи (даже если вы для этого ничего не делали). Пустая задача всегда создается при первоначальном запуске XSpider 7.0. Понятие «задача» включает в себя элементы:

· Список проверяемых хостов

· Набор настроек для сканирования (так называемый профиль)

· Историю прошлых сканирований (отображается на закладке История сканирований).

XSpider 7.0 может сканировать одновременно несколько хостов. Добавление хоста для сканирования происходит по команде меню Правка/ Добавить хост. В открывшемся окне необходимо ввести IP-адрес или доменное имя хоста.

Использование профилей

Профиль задачи – это набор параметров для сканирования уязвимостей. Профили хранятся в файлах с расширением .prf. Когда вы запускаете XSpider 7.0, создается новая задача с профилем по умолчанию Default.prf. Система имеет набор стандартных профилей. Выбор профиля для применения к текущей задаче происходит в пункте меню Профиль/ Применить существующий. Редактировать стандартные профили (кроме некоторых параметров) невозможно, однако есть возможность создавать собственные профили с индивидуальными настройками.

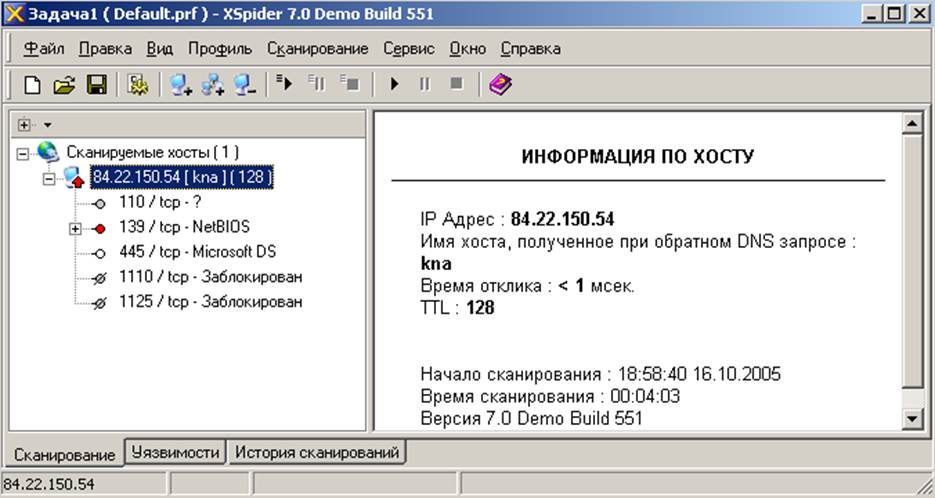

Запуск процесса сканирования

Процесс сканирования запускается командой Сканирование/Старт. Протокол сканирования выводится на закладке «Сканирование». Протокол имеет следующий вид:

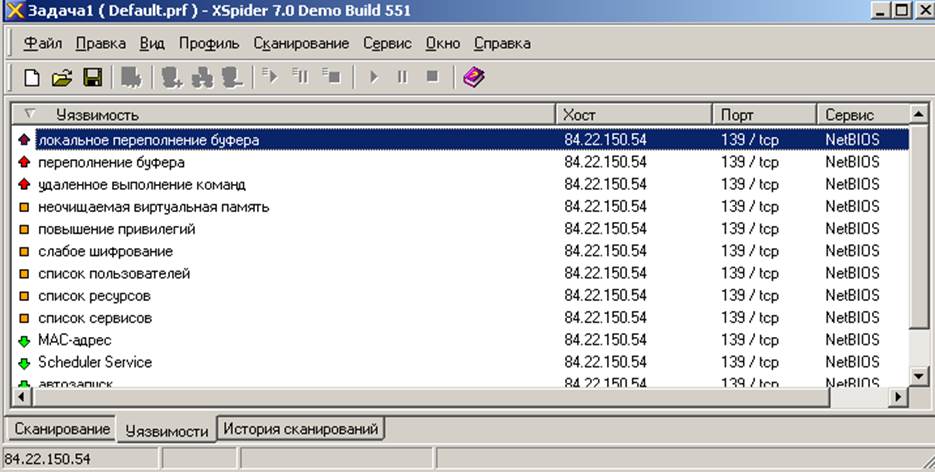

На закладке «Уязвимости» выводится перечень найденных уязвимостей следующего вида:

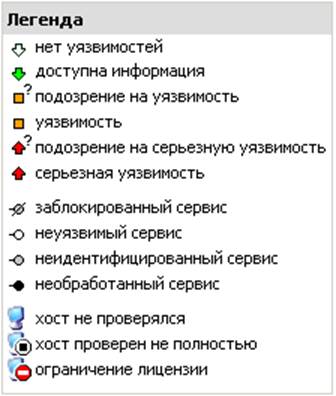

При этом используются следующие обозначения:

Создание отчета

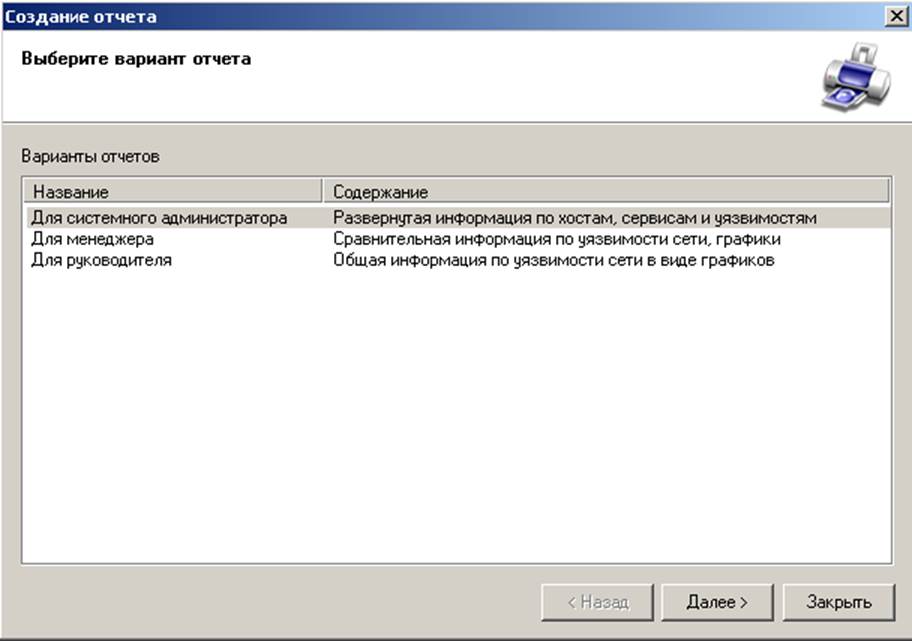

Создание отчета выполняется по команде меню Сервис/ Создать отчет. Открывается окно выбора варианта отчета:

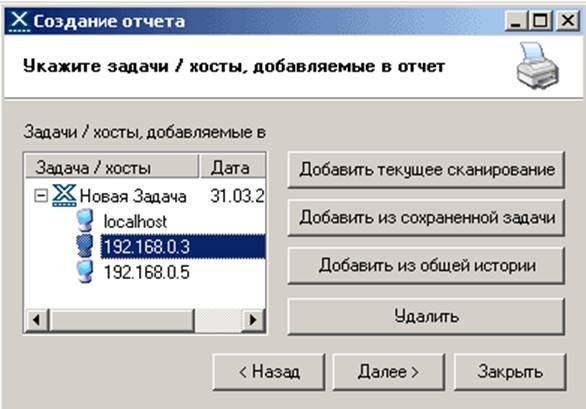

В следующем окне нужно указать, для каких хостов создаем отчет (в случае, если сканировалось несколько хостов):

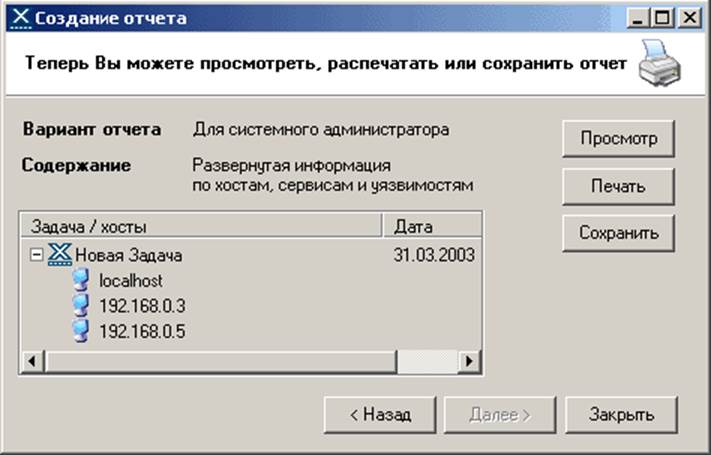

В заключительном окне диалога создания отчета нужно выбрать вид действия (просмотр, печать или сохранение отчета):

.

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.