Команды, необходимые для выполнения работы, приведены в табл. 2.1.

Таблица 2.1

Команды операционной системы IOS

|

Команда |

Режим |

Описание команды |

|

switchport |

Конфигурация |

Настраивает параметры интерфейса коммутатора |

|

switchport access vlan номер_вилана |

То же |

Переводит интерфейс коммутатора в соответствующую виртуальную локальную сеть |

|

switchport mode trunk |

» |

Переводит интерфейс коммутатора в транковый режим |

|

(no) bridge-group номер_ группы |

» |

Присоединяет интерфейс маршрутизирующего коммутатора к группе интерфейсов, образующих виртуальный коммутатор второго уровня |

|

interface имя_интерфейса. |

Глобальная конфигурация (конфигурация интерфейса) |

Создает подынтерфейс (переводит в режим конфигурации подынтерфейса) |

|

encapsulation isl номер_вилана |

Конфигурация |

Устанавливает тип инкапсуляции isl для определенной виртуальной сети, обычно применяется на подынтерфейсах |

|

ip address адрес маска |

То же |

Назначает IP-адрес интерфейсу (определяет IP-подсеть интерфейса) |

1) Подробные схемы для всех экспериментов с указанием IP-адресов компьютеров и коммутаторов (в том числе подынтерфейсов), режимов работы интерфейсов коммутаторов.

2) Конфигурации коммутаторов для каждого эксперимента.

3) Примеры кадров, полученных с помощью программы-снифера.

4) Выводы по результатам работы и ответы на контрольные вопросы.

1) Какие недостатки присущи большим локальным сетям?

2) Что такое виртуальная локальная сеть?

3) Что такое транковое соединение?

4) В чем заключается принцип инкапсуляции?

5) Какие поля содержит кадр, сформированный протоколом ISL?

6) Как настраиваются виртуальные локальные сети?

7) Как настраивается маршрутизация между виртуальными локальными сетями?

Лабораторная работа 3

ПРОТОКОЛ ПОКРЫВАЮЩЕГО ДЕРЕВА

Цель работы: приобретение навыков настройки и администрирования локальных сетей, использующих протокол покрывающего дерева.

Алгоритм «прозрачного моста» не позволяет создавать сети с

топологией, содержащей циклы (в теории графов – замкнутый маршрут). Если

топология содержит цикл, то кадр, посланный компьютеру, информации о котором

нет в таблицах коммутации, будет передаваться коммутаторами на все интерфейсы,

что приведет к размножению кадра и бесконечной пересылке по циклу

нескольких кадров. Помимо снижения полезной пропускной способности сети, это

приведет к постоянной смене на некоторых коммутаторах информации об интерфейсе

для адреса отправителя этого кадра.

При создании резервных линий связи в топологии сети неизбежно образуются

циклы. Для работоспособности сети в нормальном режиме работы

резервные линии должны быть отключены и задействованы лишь при выходе из строя

основных. Для автоматического включения и отключения резервных

линий применяют протокол покрывающего дерева.

В теории графов покрывающим деревом называют подграф, проходящий

через все вершины и не имеющий циклов. Применительно к компьютерным

сетям покрывающим деревом будет называться топология, соединяющая все коммутаторы

без циклов.

При построении покрывающего дерева сначала происходит выбор корневого коммутатора, после чего определяются ветви дерева. Корневым выбирается коммутатор с наименьшим идентификатором. Идентификатор может задаваться администратором сети. Если идентификатор не задан, то корневым выбирается коммутатор с наименьшим MAC-адресом.

На втором этапе построения покрывающего дерева остальные коммутаторы выбирают путь до корневого с наименьшей стоимостью. Стоимость пути определяется, как сумма стоимости всех линий связи пути. Стоимость линии связи зависит от ее пропускной способности и может задаваться администратором.

Во время построения покрывающего дерева коммутаторы не передают пользовательский трафик. После построения дерева коммутаторы передают пакеты «приветствия», которые позволяют обнаружить изменения в топологии.

В случае, если имеются несколько виртуальных локальных сетей, покрывающие деревья строятся отдельно для каждой из них. Администратор может назначить для каждой виртуальной сети свой приоритет и таким образом распределить трафик по различным линиям.

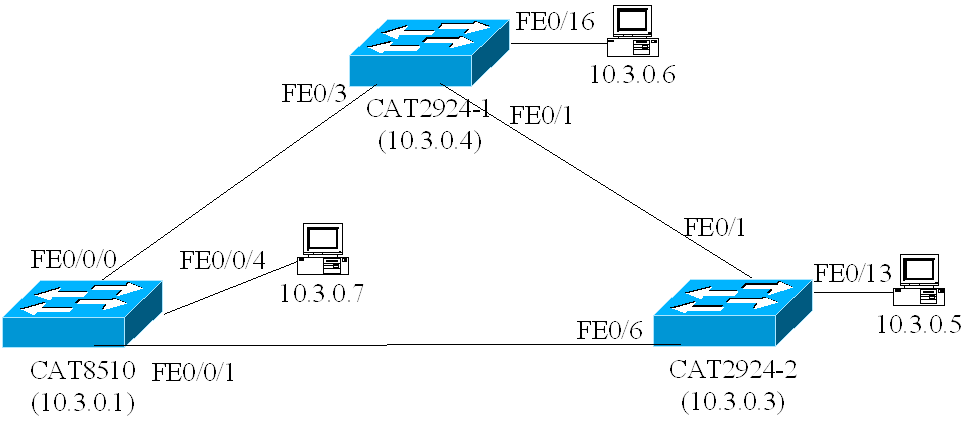

Лабораторная работа проводится на оборудовании, находящемся в стойке с коммутаторами. Схема соединения этих коммутаторов приведена на рис. 3.1.

Рис. 3.1. Схема соединения оборудования

В лабораторной работе необходимо выполнить следующие действия.

1)

Соберите сеть из трех коммутаторов, соединенных в кольцо. Убедитесь в

том, что одна из линии связи отключилась. Определите, каким образом

выбран корневой коммутатор, по какому принципу выбраны линии, присутствующие в

топологии.

2) Выключите одну из линий связи. Убедитесь в том, что коммутаторы перестроили топологию сети.

3) Просмотрите с помощью программы-снифера пакет протокола покрывающего дерева. Перечислите поля, содержащиеся в протоколе, и определите их назначение.

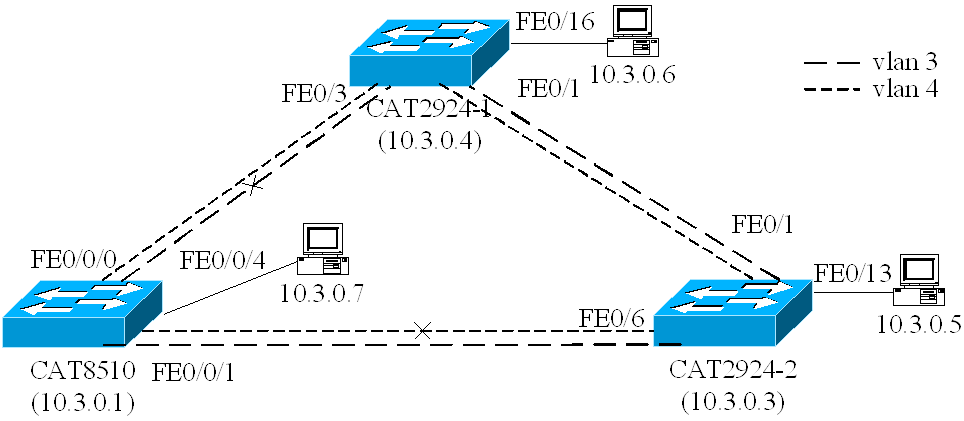

4) Создайте две виртуальные сети. Настройте протокол покрывающего дерева отдельно для каждой виртуальной сети так, чтобы в каждой из них использовались различные линии связи (рис. 3.2).

Рис. 3.2. Схема для выполнения четвертого задания

Команды, необходимые для выполнения работы, приведены в табл. 3.1.

Таблица 3.1

Команды операционной системы IOS

Уважаемый посетитель!

Чтобы распечатать файл, скачайте его (в формате Word).

Ссылка на скачивание - внизу страницы.